近期黑客在工业领域发起了新的网络攻击活动,工程师和系统操作员正成为和他们的攻击目标。此次攻击活动利用密码破解器软件获取可编程逻辑控制设备(PLC)的权限,并让其成为“肉鸡”,加入僵尸网络。

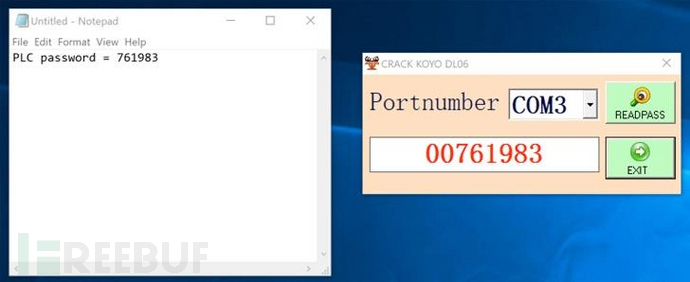

Dragos 安全研究员 Sam Hanson说:“该软件利用了固件中的一个漏洞,使其能够根据命令检索密码。此外,该软件是一个恶意软件植入程序,利用Sality恶意软件感染设备,并将主机变成 Sality对等僵尸网络中的对等节点。”

这家工业网络安全公司表示,嵌在恶意软件释放器中的密码检索漏洞旨在恢复与 Automation Direct-DirectLOGIC 06 PLC相关的凭证。

该漏洞编号为 CVE-2022-2003(CVSS 分数:7.7),被称为敏感数据的明文传输案例,可能导致信息泄露和未授权更改。该漏洞已在上个月发布的固件版本 2.72 中得到修复。

感染设备的关键点是部署Sality恶意软件,以分布式方式执行加密货币挖掘和密码破解等任务,同时还通过关闭感染系统中运行的安全软件的方式以免被发现。

更重要的是,Dragos 发现其网络工件遗留了一个加密剪辑器有效负载,通过将保存在剪贴板中的原始钱包地址替换为攻击者的钱包地址,该有效负载可以窃取交易期间的加密货币。

Automation Direct不是唯一受影响的供应商。据说,该工具覆盖多个PLC、HMI、人机界面 ( HMI ) ,涉及欧姆龙、西门子、ABB Codesys、台达自动化产品、富士电机、三菱电机、施耐德电气Pro-face的项目文件、Vigor PLC、威纶、罗克韦尔自动化的 Allen-Bradley、松下、永宏电机、IDEC 企业和LG众多企业。

这远非木马软件第一次选中运营技术 (OT) 网络。2021 年 10 月,Mandiant披露了 Sality、Virut 和 Ramnit 等各种恶意软件如何感染合法的可移植可执行的二进制文件。

参考链接

https://thehackernews.com/2022/07/hackers-distributing-password-cracking.html