本文由 创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

本文由 创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

摘要

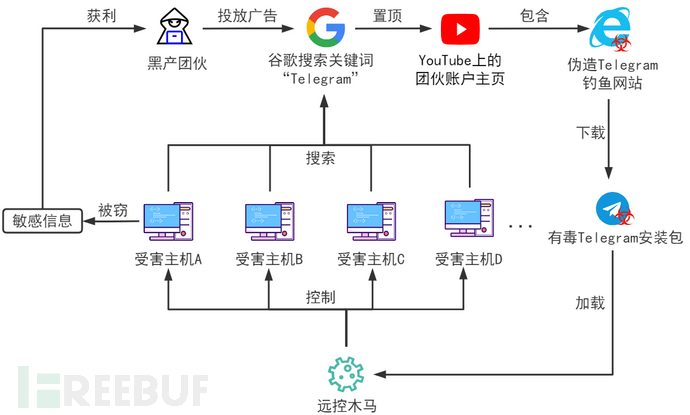

安恒信息中央研究院猎影实验室在日常跟进黑产团伙过程中,发现前不久披露的GRP-LY-1001团伙除了针对四方支付以外,也会针对Telegram用户发起钓鱼攻击,经过溯源分析还原了该团伙针对Telegram用户的投递方式。

该团伙通过购买谷歌广告服务,当搜索关键词时可以向用户优先推送广告内容。当用户在goolge搜索“Telegram”时,就可以看到Telegram相关的YouTu视频的广告页面,该YouTu视频页面为团伙注册的伪装为Telegram的账户主页,这个主页内容上定向指向了伪装的Telegram钓鱼站点。当受害者运行从钓鱼网站中下载的Telegram安装包时,安装包除了安装正常的Telegram客户端外,还会加载执行捆绑的Gh0st远控木马。

经分析推测该团伙本次攻击流程如下:

攻击手法分析

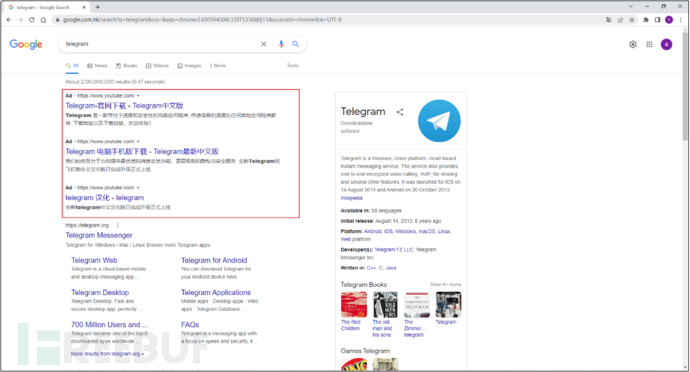

该团伙通过购买谷歌搜索引擎的广告服务使其搜索排名靠前,当用户搜索关键词“telegram”时,会置顶显示该团伙投放的广告。

点击后进入该团伙注册的youtu视频账号主页。

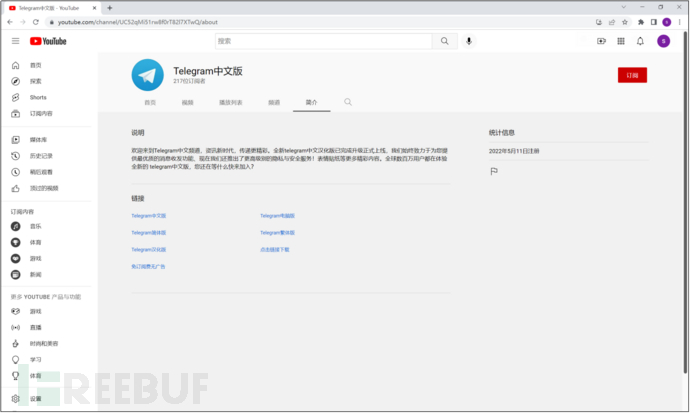

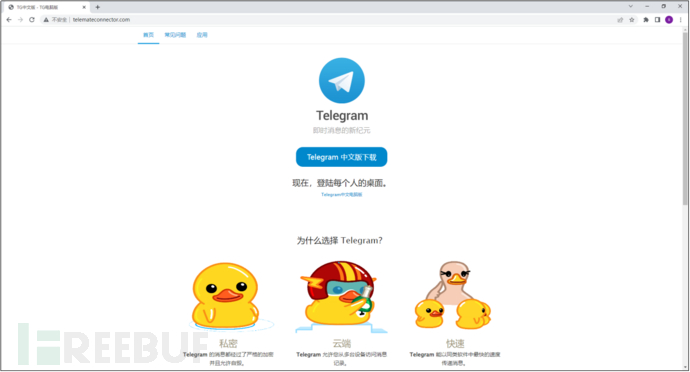

主页中发布的链接为投递恶意软件的钓鱼网站。

本次共发现3个与该团伙相关的YouTu视频账号,账号的注册时间从2021年12月份至2022年6月份不等,说明该团伙的攻击已经持续了一段时间。每个账号投递的恶意软件有着不同的加载最终载荷方式,其中一种与该团伙之前通过支付平台投递样本的手法存在重叠,YouTu视频账号主页与钓鱼网站如下:

YouTu视频主页地址 | 注册时间 | 钓鱼网站 | 攻击手法 |

https://www.youtu(be[.]com/channel/UCfjRdfRC2Ry-npQtx9QYngA/about | 2021-12-21 | https://telegramarg[.]org | 手法一 |

https://www.youtu(be[.]com/channel/UC99r60zcP3LZ9ttVat7edyg/about | 2022-06-03 | https://teiigram[.]com | 手法二 |

https://www.youtu(be[.]com/channel/UC52qMi51rw8f0rT82l7XTwQ/about | 2022-05-11 | http://telemateconnector[.]com | 手法三 |

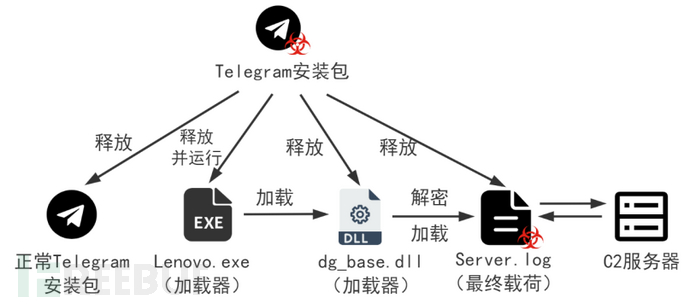

01攻击手法一

受害者运行该类型安装包后会在目录下生成“Telegram中文版”文件夹,文件中包含真正的Telegram安装包和“tdata”文件夹,“tdata”文件夹中包含“Lenovo.exe”、“dgbase.dll”和“Server.log”三个文件。“Lenovo.exe”在用户运行安装包的同时开始运行,运行时加载“dgbase.dll”,而“dgbase.dll”将会加载最终载荷“Server.log”。

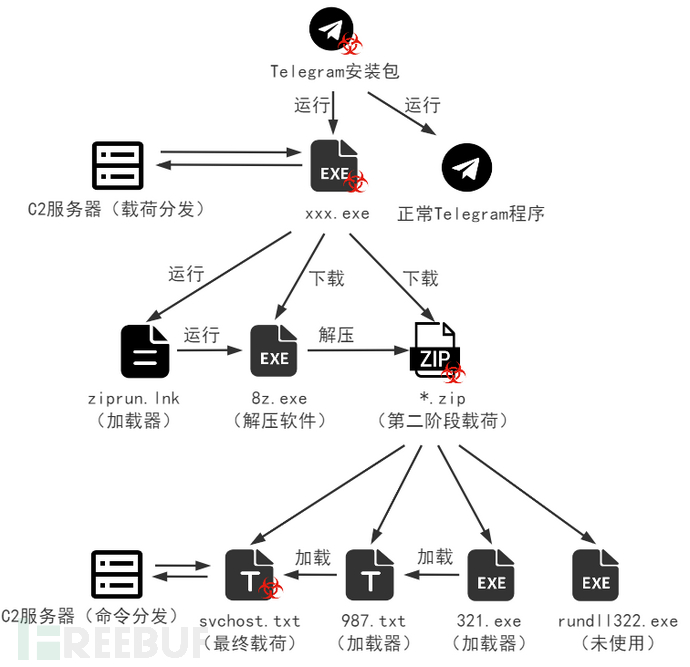

02攻击手法二

受害者运行该类型安装包后,将弹出正常Telegram安装程序,同时后台启动“xxx.exe”进程,“xxx.exe”执行后通过回连C2服务器下载一个压缩包*.zip(*表示任意字母或数字)和一个解压软件8z.exe,通过创建的lnk文件运行8z.exe解压*.zip,压缩包中共包含4个文件,最终会将svchost.txt中包含的最终载荷加载至内存并执行。攻击手法与《警惕!针对聚合支付商户的定向网络盗刷》提到的方式基本一致。

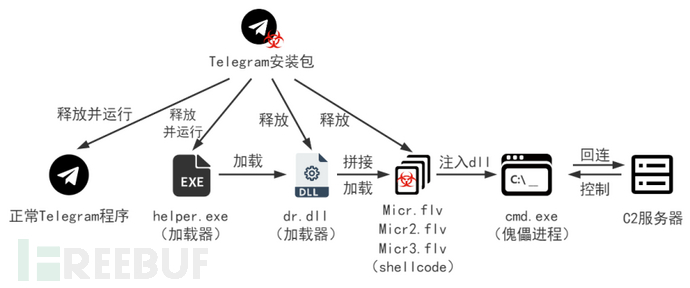

03攻击手法三

受害者运行该类型安装包后,将弹出正常Telegram安装程序,同时向目录“C:\Program Files (x86)\Common Files\Microsre”文件夹释放“dr.dll”、“helper.exe”、“Micr.flv”、“Micr2.flv”和“Micr3.flv”五个文件。“helper.exe”通过LoadLibrary函数加载“dr.dll”,“dr.dll”将“Micr.flv”、“Micr2.flv”和“Micr3.flv”三个文件数据解密和拼接,并将数据以shellcode形式注入内存,shellcode运行后创建cmd.exe进程并将内存中一个dll文件(最终载荷)注入到cmd.exe进程中。经分析最终载荷为魔改后的Gh0st远控木马。

最终载荷功能分析

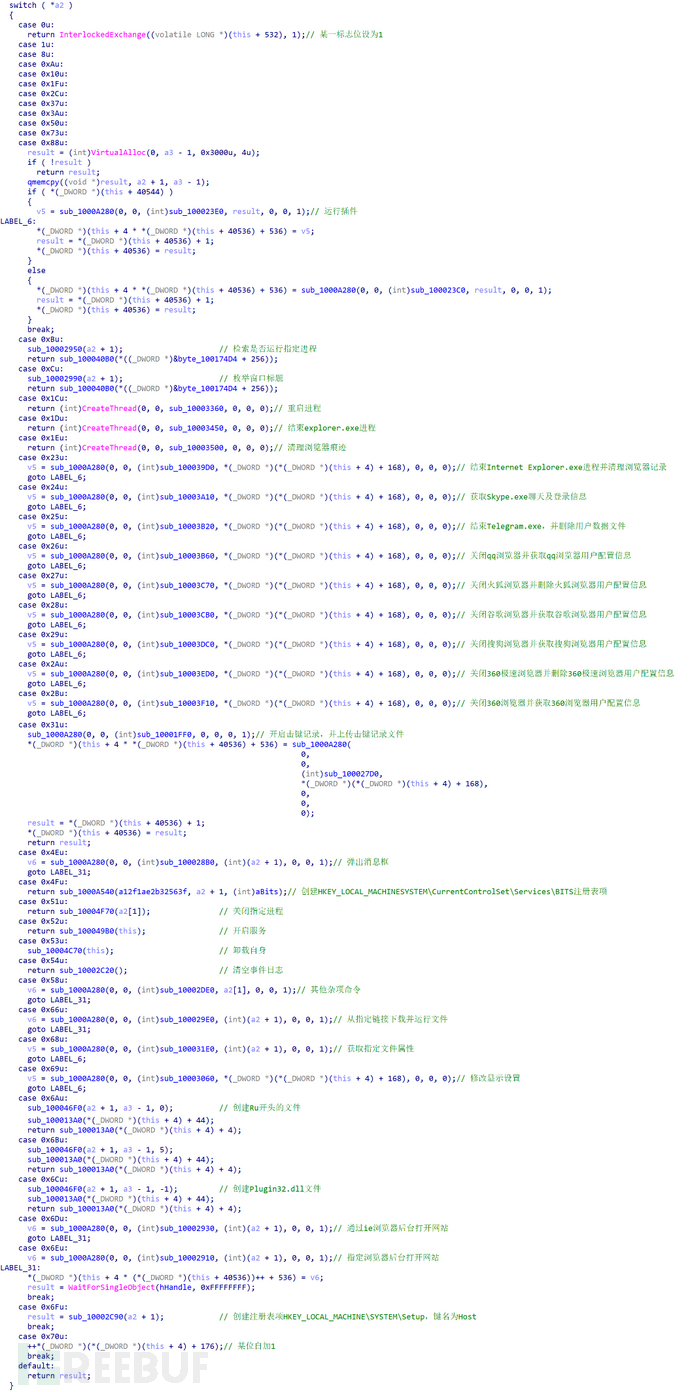

01攻击手法一

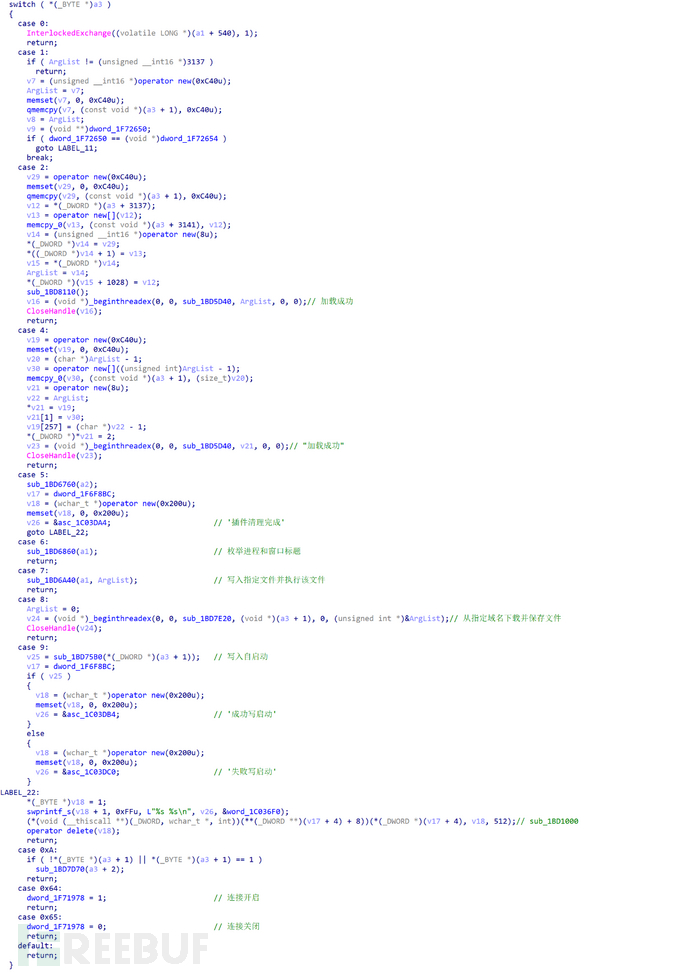

最终载荷的主功能模块如下图所示:

功能总结如下:

命令号 | 实现功能 |

0 | 某一标志位设为1 |

0xB | 检索指定进程是否运行 |

0xC | 枚举窗口标题 |

0x1C | 重启进程 |

0x1D | 结束explorer.exe进程 |

0x1E | 清理浏览器痕迹 |

0x23 | 结束Internet Explorer.exe进程并清理浏览器记录 |

0x24 | 获取Skype.exe聊天及登录信息 |

0x25 | 结束Telegram.exe,并删除用户数据文件 |

0x26 | 关闭qq浏览器并获取qq浏览器用户配置信息 |

0x27 | 关闭火狐浏览器并删除火狐浏览器用户配置信息 |

0x28 | 关闭谷歌浏览器并获取谷歌浏览器用户配置信息 |

0x29 | 关闭搜狗浏览器并获取搜狗浏览器用户配置信息 |

0x2A | 关闭360极速浏览器并删除360极速浏览器用户配置信息 |

0x2B | 关闭360浏览器并获取360浏览器用户配置信息 |

0x31 | 开启击键记录,并上传击键记录文件 |

0x4E | 弹出消息框 |

0x4F | 创建HKEY_LOCAL_MACHINESYSTEM\CurrentControlSet\Services\BITS注册表项 |

0x51 | 关闭指定进程 |

0x52 | 创建自启动 |

0x53 | 卸载自身 |

0x54 | 清空事件日志 |

0x58 | 其他杂项命令 |

0x66 | 从指定链接下载并运行文件 |

0x68 | 获取指定文件属性 |

0x69 | 修改显示设置 |

0x6A或0x6D | 创建Ru开头的文件 |

0x6C | 创建Plugin32.dll文件 |

0x6D | 通过ie浏览器后台打开网站 |

0x6E | 指定浏览器后台打开网站 |

0x6F | 创建注册表项HKEY_LOCAL_MACHINE\SYSTEM\Setup,键名为Host |

0X70 | 某位自加1 |

02攻击手法二

攻击手法与《警惕!针对聚合支付商户的定向网络盗刷》提到的方式基本一致。最终载荷的主功能模块如下图所示:

功能总结如下:

命令号 | 实现功能 |

0 | 将某一标志位置为1 |

1 | 尚不明确 |

2或3 | 加载插件 |

4 | 卸载插件 |

6 | 枚举运行的进程的窗口标题 |

7 | 写入指定内容到文件并执行该文件 |

8 | 从指定域名下载、保存并执行文件 |

9 | 写入自启动 |

0xA | 修改指定注册表键值 |

0x64 | 开启连接 |

0x65 | 关闭连接 |

03攻击手法三

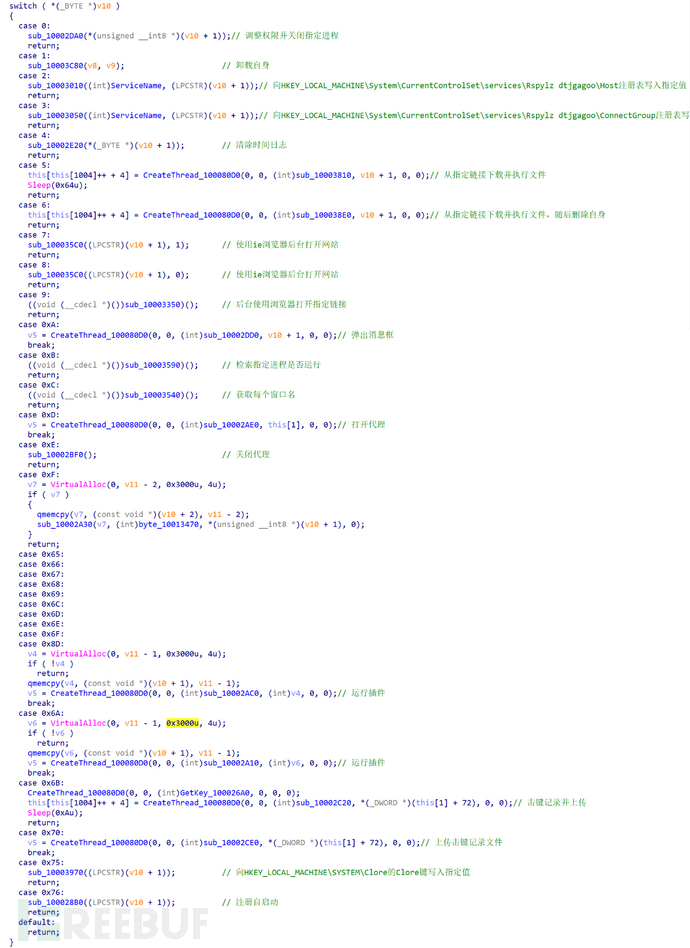

最终载荷的主功能模块如下图所示:

功能总结如下:

命令号 | 实现功能 |

0 | 调整权限并关闭指定进程 |

1 | 卸载自身 |

2 | 向HKEY_LOCAL_MACHINE\System\CurrentControlSet\services\Rspylz dtjgagoo\Host注册表写入指定值 |

3 | 向HKEY_LOCAL_MACHINE\System\CurrentControlSet\services\Rspylz dtjgagoo\ConnectGroup注册表写入指定值 |

4 | 清除事件日志 |

5 | 从指定链接下载并执行文件 |

6 | 从指定链接下载并执行文件,随后卸载自身 |

7或8 | 使用ie浏览器后台打开网站 |

9 | 使用指定浏览器后台打开网站 |

0xA | 弹出消息框 |

0xB | 检索指定进程是否运行 |

0xC | 获取每个窗口名 |

0xD | 打开代理 |

0xE | 关闭代理 |

0xF、0x65~0x6F或0x8D | 加载插件 |

0x6B | 开启击键记录并上传击键记录文件 |

0x70 | 上传击键记录文件 |

0x75 | 向HKEY_LOCAL_MACHINE\SYSTEM\Clore的Clore键写入指定值 |

0x76 | 注册自启动 |

关联分析

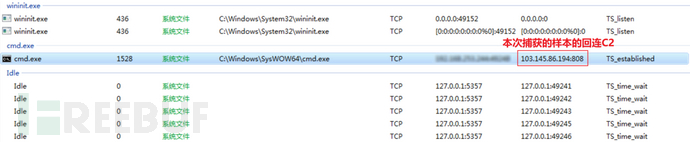

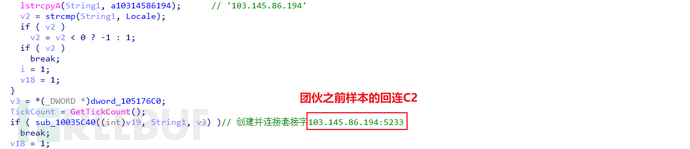

除了上文提到的攻击方式存在重叠外,在本次攻击的样本中,其中使用第三种攻击方式的样本的回连IP“103.145.86[.]194”与之前该团伙盗刷活动中版本二的最终载荷(详情参考《警惕!针对聚合支付商户的定向网络盗刷》)回连IP存在重叠:

因此猎影实验室以高置信度将本次攻击归因于GRP-LY-1001团伙。

拓展

通过关联分析我们发现该团伙的IP:154.23.184[.]26还关联其他Telegram钓鱼网站域名:

从钓鱼网站中下载的安装包使用的攻击手法与上文攻击手法一相同,并且回连C2也相同,钓鱼网站详细信息如下:

钓鱼网站域名 | 攻击方式 | 是否包含客户端 | 回连ip |

Telegramong[.]com | 手法一 | 否 | 154.23.176[.]92:4545 |

Telegramop[.]com | 手法一 | 否 | 154.23.176[.]92:8080 |

Telegramog[.]com | 手法一 | 是 | 154.23.176[.]92:8080 |

x-tg[.]xyz | 手法一 | 是 | 154.23.176[.]92:4545 |

目前没有关联到引用这些钓鱼网站的YouTu视频主页,但是这些钓鱼网站仍在活跃,并且下载的恶意软件的C2仍可回连,这说明该团伙可能还通过其他方式宣传伪造的Telegram钓鱼网站。

思考总结

从几天前我们曾披露该团伙时关联到的大量的IP,再到本次通过购买谷歌广告服务投递捆绑远控木马的Telegram安装包,再一次印证了该团伙拥有着深厚的经济实力,并且团伙的业务范围可能更为广泛。此外,我们还关联出一些没有通过YouTu视频主页中进入的钓鱼网站,该团伙可能还存在其他方式宣传这些网站。

个人应提高安全意识,在安装软件时应尽量从官方渠道下载安装包,在使用搜索引擎时应擦亮双眼,明确哪些是广告,哪些是真正的官方网站。