小心!Atlassian Confluence服务器中的RCE漏洞正被积极利用

近日,有研究人员发现,多个勒索组织可能正在积极利用最新披露的远程代码执行(RCE)漏洞,其追踪代码为CVE-2022-26134,以影响Atlassian Confluence的服务器和数据中心。

据研究人员表示,自6月10日下午起,针对CVE-2022-26134漏洞的概念验证代码就已经在网路上被公开分享了。在网络安全公司GreyNoise发表的报告中,我们了解到,他们的研究人员共观察到共有23个不同的、独立的IP地址对Atlassian漏洞进行了利用。

研究显示,远程攻击者可以利用这个OGNL注入漏洞实现对易受攻击服务器的接管,然后通过远程代码执行进而植入恶意软件,包括勒索软件。

勒索软件AvosLocker的运营者已经开始利用Atlassian Confluence漏洞,这一消息最先是由安全公司Prodaft首先报告的,该公司的研究人员注意到有人在 AvosLocker 操作的控制面板中创建了“Confluence活动”。

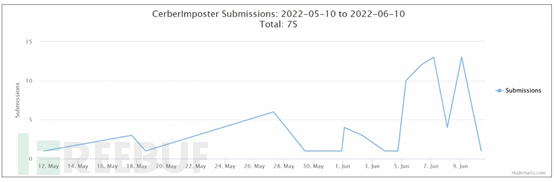

除此之外,有其他报告显示,勒索软件Cerber2021(又名CerberImposter)的运营商也在最近的攻击中积极利用了Confluence漏洞。

以下是ID-Ransomware(勒索软件识别)创始人Michael Gillespie (推特@demonslay335)的数据分享,其中显示了CerberImposter提交的数据,包括加密的Confluence配置文件。

参考文章:

https://securityaffairs.co/wordpress/132186/cyber-crime/ransomware-gangs-cve-2022-26134-rce-atlassian-confluence.html

本文为 独立观点,未经允许不得转载,授权请联系FreeBuf客服小蜜蜂,微信:freebee2022

被以下专辑收录,发现更多精彩内容

+ 收入我的专辑

+ 加入我的收藏

相关推荐