近日,有相关研究显示,REvil勒索软件在TOR网络上的服务器在经历数月的寂静后恢复了正常运行,并重定向至一项开始于2021年12月中旬的操作。

目前尙未查明谁是与本次与REvil相关行动的幕后黑手,但新的泄密网站已经列出大量曾受到REvil攻击的受害者名单,这其中包含了两名新的受害者。

新的RaaS初具成型

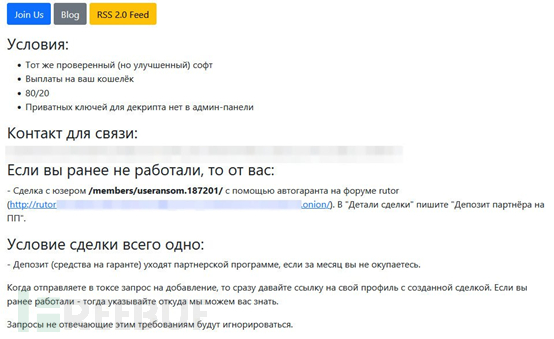

就在几天前,安全研究人员panak3和Soufiane Tahiri注意到新的REvil泄密网站正在RuTOR上传播,这是一个专注于俄语地区的论坛市场。

这个新网站看似托管在一新的域名之上,然而这两位研究人员捕捉到了其重定向,发现它指向的却是REvil先前使用的那个域名,这项发现已经过多方证实。

在这个泄密网站上,REvil附属机构的详细信息也被公之于众,据称他们已获得改进版的REvil勒索软件,并将按照8:2的比例对赎金进行分成。

网站中列出的26页受害者名单中,绝大部分都是先前REvil攻击的受害者,似乎只有最后两个同最新的攻击有关,而印度石油公司(Oil India)正是其中之一。

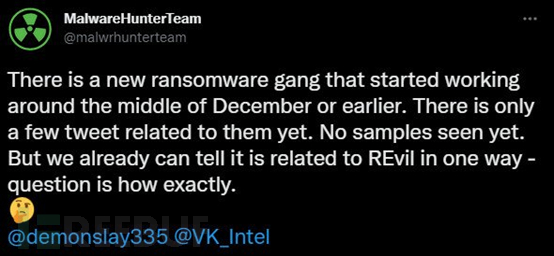

安全研究小组MalwareHunterTeam表示,从2021年12月中旬开始,他们就开始密切关注一个与REvil相关的新勒索团伙的活动,尽管这只是研究小组的猜想,并没有足够的证据表明两者的联系。后来,4月5日至4月10期间,研究人员观察到了当前这个与 REvil相关的泄密网站。起初网站上并没有任何内容,大约一周后内容才开始陆续上传。

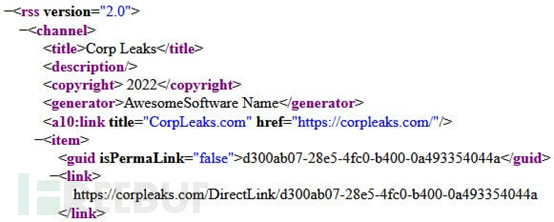

MalwareHunterTeam小组还有另一项发现:RSS提要的来源显示了“Corp Leaks”字符串,该字符串曾被勒索团伙Nefilim使用过(该团伙现已解散)。

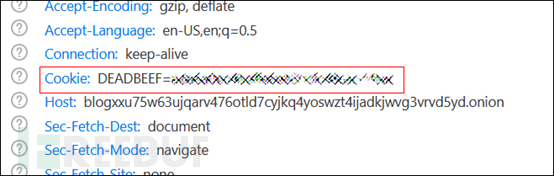

通过观察,研究人员发现博客和支付网站在不同的服务器上启动并运行。值得注意的是,新勒索软件操作的博客中引入了一个名为DEADBEEF的cookie,这是一个被勒索软件团伙TeslaCrypt用作文件标记的计算机术语。

在新的基于REvil的有效负载样本分析得出结论之前我们尚且无法建立同任何一个勒索软件攻击者的联系,而至今也没人任何个人或组织宣布对这个新的泄密网站有任何关联。

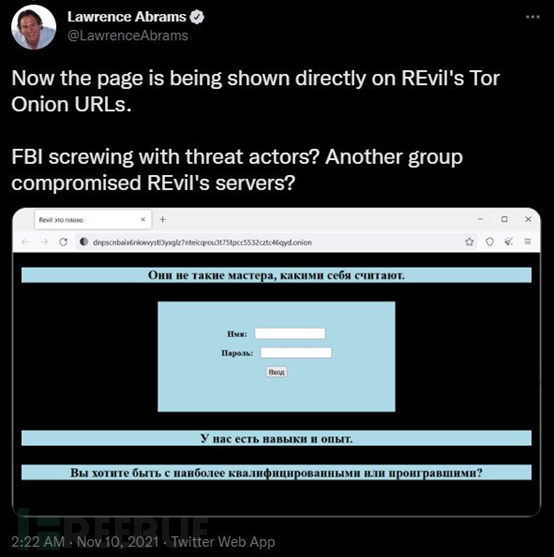

2021年11月,在 FBI 的控制下,REvil的数据泄露和支付网站显示了一个标题为“REvil is bad”(REvil很坏)的页面和一个登录菜单,这是通过TOR网关和.onion定位实现的。

然而,最近发生的与去年发生的两起重定向事件使得谜团进一步加深,因为这表明除了执法部门之外,还有其他人可以访问TOR私钥,从而允许他们对.onion网站进行修改。

在一个活跃的俄语黑客论坛上,许多用户在猜测这次的行动是一种新诈骗、一个新蜜罐抑或是先前REvil的延续。先前的REvil早已荣光不再,要想使其重新获得生命还有许多的工作要做。

REvil的堕落

REvil 勒索软件自2019年4月问世以来便开始了它的漫长的罪恶生涯,作为 GandCrab勒索软件的接班人,首创了勒索软件即服务(RaaS)模型。

2019年8月,REvil团伙袭击了德克萨斯州的多个地方政府,要求赎金250万美元,这个金额创造了当时的记录。

该组织也是后来攻击管理服务提供商Kaseya的元凶,攻击导致全球超过1,500家企业家公司的电脑被锁定,数百万个系统被入侵。

由于REvil团伙的猖狂行为,世界各地的执法部门不断加强合作对其进行打击。终于,在2022年1月15日,俄罗斯联邦安全局(FSB)宣布,已逮捕14名与REvil团伙的成员,并没收4.26亿卢布的财产。自从,该组织宣告灭亡。

俄罗斯联邦安全委员会副秘书长奥列格·赫拉莫夫(Oleg Khramov)在接受《俄罗斯报》(Rossiyskaya Gazeta)采访时表示,俄罗斯执法机构已经从Puzyrevsky(被捕的14人之一)这个名字和一个由美国传输的IP地址入手对REvil展开了调查,该IP地址属于组织的一名主要黑客成员。

然而,近些时候,受到俄乌战争的影响,美国与俄罗斯已经终止了在网络安全威胁方面的合作,尤其是关键基础设施领域。

参考来源: