Bleeping Computer 网站披露,GitLab 出现一个严重的漏洞(CVE-2022-1162),该漏洞可能允许远程攻击者使用硬编码密码接管用户账户,影响到 GitLab 社区版(CE)和企业版(EE),目前漏洞问题已解决。 据悉,该漏洞由 GitLab CE/EE 基于 OmniAuth 的注册过程中,意外设置的静态密码造成。GitLab 团队发布安全公告表示,在 GitLab CE/EE 14.7(14.7.7之前)、14.8(14.8.5之前)和 14.9(14.9.2 之前)版本中,使用 OmniAuth 提供程序(如OAuth、LDAP、SAML)注册的账户被设置了硬编码密码,允许攻击者接管账户。

据悉,该漏洞由 GitLab CE/EE 基于 OmniAuth 的注册过程中,意外设置的静态密码造成。GitLab 团队发布安全公告表示,在 GitLab CE/EE 14.7(14.7.7之前)、14.8(14.8.5之前)和 14.9(14.9.2 之前)版本中,使用 OmniAuth 提供程序(如OAuth、LDAP、SAML)注册的账户被设置了硬编码密码,允许攻击者接管账户。

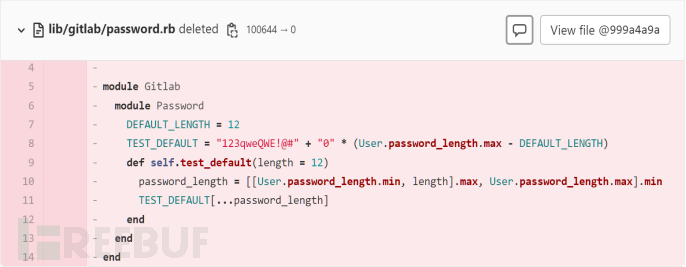

先前提交的一份代码显示,GitLab 删除了 "lib/gitlab/password.rb "文件,该文件用于为 "TEST_DEFAULT "常量分配一个弱的硬编码密码。

GitLab 敦促用户应立即将所有 GitLab 安装升级到最新版本(14.9.2、14.8.5或14.7.7),以阻止潜在的网络攻击。

重置部分 GitLab 用户的密码

GitLab 强调,超过 10 万个组织使用其 DevOps 平台,在全球 66 个国家拥有 3000 多万注册用户,为缓解 CVE-2022-1162 带来的恶劣影响,重置了部分 GitLab.com 用户的密码。

另外,GitLab 表示没有证据表明攻击者利用这一硬编码密码安全漏洞入侵了任何账户,但仍需要为用户的安全采取预防措施。当被问道重置密码的 Gitlab.com 用户数量时,GitLab 发言人分享了一些公告中已有的信息,并告诉 Bleeping Computer,只为部分用户做了密码重置。

发布识别脚本

虽然 GitLab 称,目前为止没有用户账户被入侵,但该公司已经创建了一个脚本,实例管理员可以使用脚本识别可能受 CVE-2022-1162 影响的用户账户,在确定可能受影响的用户账户后,会建议管理员重置用户的密码。

参考文章:

https://www.bleepingcomputer.com/news/security/critical-gitlab-vulnerability-lets-attackers-take-over-accounts/