众所周知,网络钓鱼攻击最有效的防护措施是,在电子邮件账户上部署多因素身份验证 (MFA)。

即便攻击者可以利用钓鱼网站获取登录账户和密码,如果有部署MFA,那么在登录账户时仍需要进行验证。正因为如此,MFA被视为防范网络钓鱼的有效方法,被企业广泛部署。

但是,安全研究人员发现,一种新型的网络钓鱼攻击却可以绕过MFA,企业用户需密切注意。其具体的攻击方法是,攻击者利用VNC屏幕共享系,让目标用户直接在攻击者控制的服务器上登录其帐户,因此可绕过MFA。

VNC成绕过MFA的关键

在为某公司进行渗透测试时,安全研究员mr.d0x试图对员工发起钓鱼攻击,以便获取登录系统的账户密码。但由于公司部署了MFA,常规的钓鱼攻击都被阻断了。

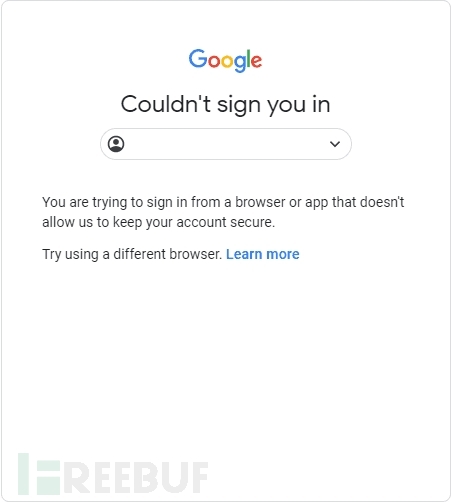

mr.d0x表示,这是谷歌在2019年增加的一项新的安全功能,可阻止常用的“反向代理或中间人 (MiTM) 攻击”,一旦检测到此类攻击后,MFA会发出相应的告警,并暂时停用该邮件账户。

对此,mr.d0x琢磨出一种新型的网络钓鱼攻击技术,他利用noVNC 远程访问软件和以 kiosk 模式运行的浏览器,来显示在攻击者服务器上运行,但在受害者浏览器中显示的电子邮件登录提示,顺利绕过了MFA。

VNC 是一个远程访问软件,允许远程用户连接并控制已登录用户的桌面。大多数人通过专用VNC客户端连接到VNC服务器,这些客户端以类似于 Windows 远程桌面的方式运行。但是,noVNC程序却允许用户通过单击链接直接从浏览器内连接到VNC服务器,这就给了攻击者绕过MFA的可能性。

mr.d0x表示,当用户点击了攻击者发来的链接后,他们不会意识到自己已经访问了VNC服务器,而且由于之前将Firefox设置为kiosk模式,所以用户看到的只是一个网页。

通过这样的方式,攻击者可以发送针对性的鱼叉式网络钓鱼电子邮件,其中包含自动启动目标浏览器并登录到攻击者远程VNC服务器的链接。

这些链接全部都是针对性定制,因此看起来往往不像可疑的VNC登录URL的链接,如下所示:

Example[.]com/index.html?id=VNCPASSWORD Example[.]com/auth/login?name=password

由于攻击者的VNC服务器以kiosk模式运行浏览器,即以全屏模式运行浏览器,因此当目标用户点击链接时,他们只会看到目标电子邮件服务的登录页面并正常登录。这意味着,用户所有的登录尝试将直接发生在远程服务器上。

而一旦用户登录了该账户,攻击者可在用户不知情的情况下,利用各种工具窃取账号密码和安全令牌。因此这种攻击技术可以绕过MFA,用户将会在攻击者的服务器上输入验证密码,授权设备进行下一次的登录。

结语

如果此类攻击仅针对少数人使用,那么攻击者只需通过VNC会话登录他们的电子邮件帐户,就可以授权设备在未来顺利登录该帐户。

由于VNC允许多人监控同一个会话,那么攻击者可以在帐户登录后断开和目标用户的会话,并在稍后连接到同一会话以访问该帐户及其所有电子邮件。

虽然这种攻击方式尚未出现,但是mr.d0x却表现出忧虑,他认为未来类似的攻击方式很有可能会出现。因此企业和用户应提前做好相应的应对措施,提高自己的警惕性,避免陷入邮件钓鱼攻击的陷进之中。

mr.d0x表示,不论钓鱼邮件的攻击方式如何变化,最有效的防护建议万变不离其宗:不要点击陌生邮件里的链接,不要下载陌生邮件里的文件,对于一切陌生的电子邮件保持怀疑的态度。

参考来源:https://www.bleepingcomputer.com/news/security/devious-phishing-method-bypasses-mfa-using-remote-access-software/