跳蛋、按摩棒是你深夜的好伙伴,它们可能也在偷偷泄露着你的使用数据。有证据表明,规模达80亿美元的成人用品市场正在成为黑客的攻击目标,并且毫无招架之力。

研究人员在可联网传输的成人玩具中发现了许多令人担忧的网络安全问题,主要包括模糊代码的缺失、对第三方框架和应用程序编程接口 (API) 交付跨平台应用程序的依赖、围绕蓝牙协议的大量公共漏洞和一些潜在的DDos攻击风险。

其实,遥控成人玩具早在2010 年就已经问世。只是当时智能手机没那么普及,所以这些玩具主要由 Skype控制。之后随着蓝牙和WiFi时代的到来,遥控情趣用品市场显着增长。它们由我们手机上的应用程序控制,使用 IP、WebRTC 和蓝牙协议来传输数据。

2017年,许多Lovense品牌用户投诉该应用程序记录了其远程成人会话。对此,公司方面只是表示出现了影响安卓用户的“小bug”,坚称没有数据被发送到公司服务器,而且录音也只被保留了很短的时间。

公司解释道:“用户安全一直是Lovense的重中之重,这也是我们投入大量资源参与私人漏洞赏金计划的原因。我们是第一家这样做的成人用品科技公司。”在事件持续发酵后,Lovense公司承诺,它会更新其软件以解决出现的任何问题,并致力于保护用户的隐私和安全。

低于标准的分数

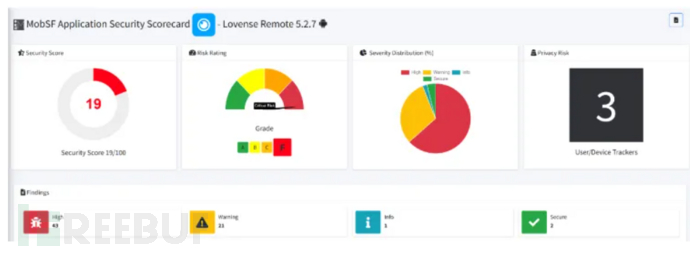

为了开展这项调查,研究小组使用了市场上最全面的移动应用安全评估框架之一——移动安全框架 (MobSF)——来分析 Lovense Remote Android App的代码。MobSF是安全研究人员用来对Android应用程序执行静态和动态分析的一组工具的接口。

MobSF给出了低于平均水平的安全分数——100 分中仅得到19 分,因为它在 Lovense Remote Android应用程序中检测到了三个跟踪器。较低的分数通常是因为应用程序合法运行需要获得许多权限。

此外,MobSF它还检测到旧安卓设备(5.1.1、6.0、6.0.1、7.0、7.1.1、7.1.2 和 8.0版本)上的 Janus 漏洞、十个危险权限以及允许向所有人发送明文或未加密流量的不安全配置域。

对此,Lovense 辩解称:“Janus漏洞的范围相当有限,它只影响安卓基于原始JAR签名方案签名的应用程序,该方案已经在2016年发布的安卓系统7.0中被v2签名方案取代。我们在谷歌Play之外的常用渠道中使用v2签名,而对于发布在谷歌Play上的程序包,我们使用的是AAB签名,它也会不受此影响。”

至于研究人员发现的十大危险权限,Lovense则表示,所有这些都是启用应用程序功能所必需的。它需要网络和蓝牙连接,以及 Android 6.0 及更高版本的 GPS 权限才能使用蓝牙。未经用户明确同意,该应用不会应用此权限。

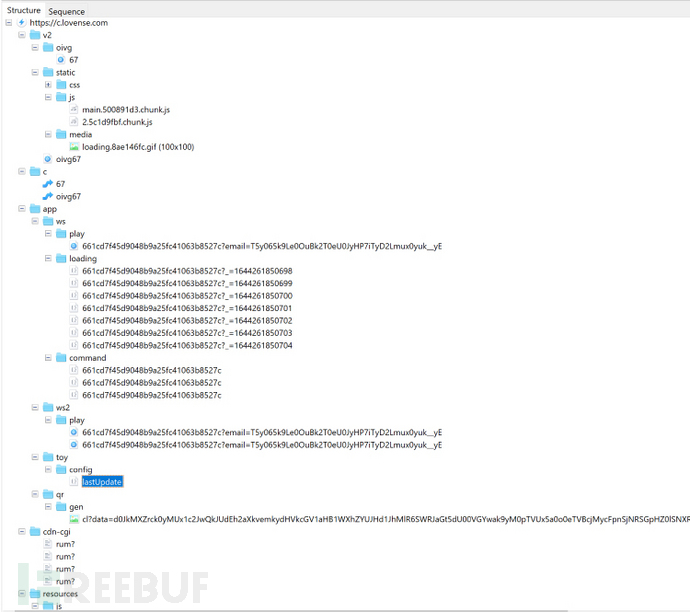

此外研究人员还发现,大多数用于控制远程设备的Lovense 前端网站都是基于廉价且相当陈旧的技术构建的,可以追溯到 2016 年左右。其跨平台应用程序使用的ElectronJS 框架也被认为存在许多已公开的缺陷。

然而,公司否认了这种过时的技术可能容易受到网络攻击的担忧。“Electron 是一个很好的框架,很多的大企业也正在使用,比如 Facebook Messenger、Twitch 和 Microsoft Teams。它可能有受攻击的风险,但我们会使其尽可能安全。”

缺少模糊代码

Lovense 的跨平台Windows和macOS运行应用程序使用JavaScript语言。来自可执行文件的简单字符串转储揭示了这些应用程序中使用的数百行去模糊(清晰可见的)代码。

事实上,该公司生产的是敏感产品,它应该尝试隐藏其代码和所依赖的第三方的代码。去模糊的代码可能竞争对手解构代码以提取设计信息或用于其他恶意目的。

DoS风险

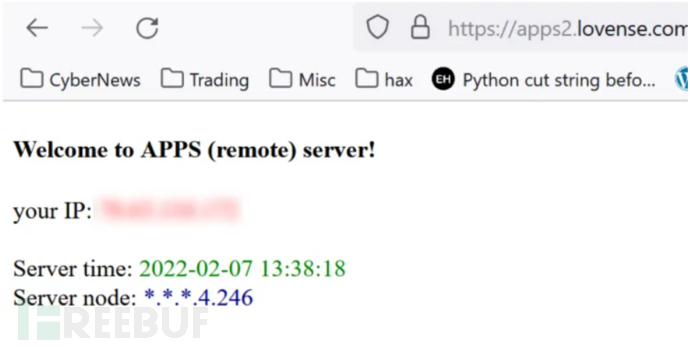

Lovense服务器的一些端点被设置为长时间超时,这就导致其服务器有遭受DoS攻击的风险。

另外,还需要注意的是,由于Lovense设备依赖于蓝牙,因此非常容易受到蓝牙DoS攻击的影响。一旦攻击成功,用户将无法正常使用他们的玩具,也无法使用控制玩具的应用程序和系统。

使用蓝牙控制成人玩具真的安全吗?

蓝牙协议因其易受数据泄露、DoS攻击和代码执行漏洞的影响而臭名昭著。

早在2004年,诺基亚(Nokia)和爱立信(Ericsson)就宣称,自己公司的一些蓝牙设备很容易受到未经授权通过蓝牙连接从无线设备获取信息的攻击。这样的现象被称为“蓝牙吞噬”(bluesnarfing)。这意味着攻击者可以读取、修改和复制用户的地址簿和日历而不留下任何痕迹。

去年,新加坡科技与设计大学(SUTD)的研究人员在商业蓝牙芯片组中发现了一组名为BrakTooth的漏洞,该漏洞影响了数十亿终端用户设备,其中一些缺陷至今仍未修补。

这项研究的结果令人震惊。其中一个被揭露的漏洞甚至成功实现了任意代码的执行。因此,我们不禁要问,使用蓝牙控制的性玩具安全吗?

值得一提的是,在2017年,意大利信息安全研究员Giovanni Mellini在一篇博客文章中透露,他已经成功地利用蓝牙低能耗扫描仪入侵了Lovense的一款插屁屁的成人玩具。

Lovense也承认蓝牙可能不是一个非常安全的协议,但却是非常实用且常见的。“特斯拉也在它的钥匙上使用了蓝牙,” Lovense举例道。“我们对于产品的安全性和便利性有很大的信心,攻击者只有在用户将Lovense玩具与自己的设备配对的同时处于其蓝牙范围内才能实施进攻。当然,我们也会尽一切努力使产品安全进一步提升。”

参考来源:

https://securityaffairs.co/wordpress/128028/hacking/lovense-remote-sex-toys-hacking.html