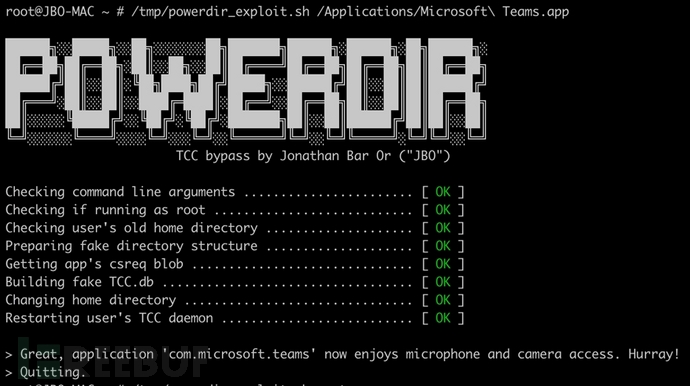

近日,微软发布消息称,威胁行为者可以利用 macOS 漏洞绕过透明,同意和控制(TCC)框架来访问用户受保护的数据。2021年7月15日,Microsoft 365 Defender 研究团队通过 Microsoft 安全漏洞研究 (MSVR) 向 Apple报告了名为powerdir的漏洞(编号为CVE-2021-30970)。

公开信息显示,TCC是一种安全框架,允许macOS 用户在其系统上安装应用程序,并连接到其Mac的设备(包括摄像头和麦克风)来进行隐私设置,以阻止应用程序访问敏感的用户数据。

虽然Apple已经通过TCC安全框架将应用访问权限进行了限制,并设置了自动阻止未经授权的代码执行的功能,但 Microsoft 安全研究人员发现,攻击者可以植入第二个特制的 TCC 数据库,允许他们访问受保护的用户信息。

微软首席安全研究员 Jonathan Bar Or表示: “我们发现,通过编程方式可以更改目标用户的主目录并植入一个虚假的TCC 数据库,该数据库存储应用程序请求的同意历史记录。如果在未打补丁的系统上利用此漏洞,攻击者可能会窃取用户的信息。例如攻击者可以劫持设备上的应用程序,或者安装恶意软件,并将访问麦克风,记录私人对话,窃取用户屏幕上的敏感信息或屏幕截图等。”

2021年12月13日,苹果发布了安全更新报告,该漏洞已经被修复,Apple 通过改进状态管理,解决了 powerdir 安全漏洞错误背后的逻辑问题。

此外,Apple 还修补了自 2020 年以来报告的其他TCC绕过,包括:

Time Machine 挂载( CVE-2020-9771 ):macOS 提供了一个名为Time Machine的内置备份和恢复解决方案。安全研究人员发现一个使用“noowners”标志安装 Time Machine 备份,这些备份包含 TCC.db 文件,攻击者可以挂载这些备份并确定设备的 TCC 策略,而无需完全访问磁盘。

环境变量中毒(CVE-2020-9934):发现用户的tccd可以通过扩展$HOME/Library/Application Support/com.apple.TCC/TCC.db来构建TCC.db文件的路径。由于用户可以操纵环境变量,攻击者可以将选定的 TCC.db 文件植入任意路径,毒化 $HOME 环境变量,并让 TCC.db 使用该文件.

Bundle 结论问题( CVE-2021-30713 ):该漏洞滥用了 macOS 推断应用程序包信息的方式。例如,假设攻击者知道通常具有麦克风访问权限的特定应用程序,那么他们可以将其应用程序代码植入目标应用程序的包中,并“继承”其 TCC 功能。

Jonathan Bar Or还表示,在这项研究期间,我们不得不更新概念验证 (POC) 漏洞利用,因为初始版本不再适用于最新的 macOS 版本 Monterey。这表明,即使macOS的操作系统和应用程序随着每个版本的发布而变的越来越安全,但是苹果、安全研究人员和更大的安全社区等软件供应商仍需要不断合作,以识别和修复漏洞,避免被攻击者利用。

由于 macOS Monterey 12.1 受到保护,因此简单的答案是将 macOS 更新到最新版本。Apple 还同时发布了 macOS Big Sur 11.6.2 的更新,因此可以保护不支持 Monterey 的旧 Mac 免受该问题的影响。

参考来源:

https://www.bleepingcomputer.com/news/microsoft/microsoft-powerdir-bug-gives-access-to-protected-macos-user-data/