10月14日,Avast Threat Labs研究人员报告称,MyKings 僵尸网络(又名 Smominru 或 DarkCloud)仍然存活,其运营者通过加密挖矿攫取了2400万美元的巨额资金。

自2019年以来,MyKings运营者在比特币、以太坊和狗狗币等20多种加密货币上攫取了至少2400万美元。

专家分析指出:“MyKings的原理很简单,利用剪贴板的漏洞。检查剪贴板中的特定内容,一旦匹配到预定义的正则表达式(例如数字虚拟货币交易链接)时,恶意软件就替换收款钱包地址。

该恶意软件建立在用户默认粘贴的内容与复制的内容相同。 即便某人忘了复制的内容,而粘贴的内容与之又完全不同,该场景下通常很容易察觉到(例如复制粘贴的内容是文本而不是帐号),但一长串随机数字和字母与一个非常相似的字符串之间的变化,则需要特别细心地留意,例如加密钱包地址。MyKings利用 OpenClipboard、EmptyClipboard、SetClipboardData 和 CloseClipboard 函数完成的挖矿。 尽管功能非常简单,但黑客们用这种简单的方法可能已经攫取了超过 2470万 美元。”

该恶意软件于2018年2月首次被 Proofpoint研究人员发现,当时僵尸程序正使用“永恒之蓝”(EternalBlue)漏洞来感染Windows计算机,控制被感染的计算机进行门罗币挖矿活动。研究人员称,该僵尸网络自2016 年开始活跃,在发现时感染了超过52.6万台 Windows 计算机。

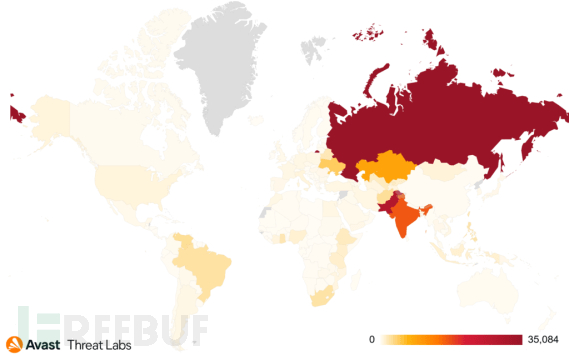

自 2020 年初以来,Avast 研究人员分析了该僵尸程序的 6700 个特有样本,并声称已保护了超过14.4万名Avast客户免受由MyKings僵尸网络发起的攻击。大多数被感染主机在俄罗斯、印度和巴基斯坦。

僵尸程序的作者使用的防御机制之一是隐藏挖矿中使用的加密钱包地址。

“为了防止使用正则表达式进行快速分析和静态提取,替换地址被加密。使用的加密方式是一种非常简单的ROT密码,其中密钥设置为 -1。”

Avast 研究人员还发现,僵尸网络运营者也通过 Steam交易欺诈获利。

“正则表达式应该会与 Steam 交易报价链接相匹配。 Steam 平台上的用户可以创建交易报价,与其他用户交易的通常是他们库存中的游戏物品。可交易物品的起价仅为几美分,但最贵的物品却要卖几百或几千美元。‘剪贴板大盗’程序会操纵交易报价的URL,修改交易的接收者,因此 Steam 用户把他们的物品发送给完全不认识的人。”

mykings介绍:https://www.freebuf.com/articles/network/161286.html

参考链接:https://securityaffairs.co/wordpress/123312/malware/mykings-botnet-still-alive.html