根据安全研究专家们的最新发现,网络犯罪分子正在利用恶意软件大规模入侵Android设备,并制造出了一个名为“Pareto”的Android广告欺诈僵尸网络。这些恶意软件能够模仿数百万台联网电视产品,并以此生成虚假的广告浏览量。

事件报道

近期,网络安全公司Human Security(原White Ops)发现并捣毁了一个高度复杂的基于僵尸网络的犯罪欺诈活动。在此次攻击活动中,网络犯罪分子成功感染了100多万台Android移动设备,并窃取了广告商的合法收入。

这个僵尸网络此前也被称为“Pareto CTV”僵尸网络,这些遭到入侵的设备会被攻击者用来通过电视广告生态系统进行网络欺诈活动,在这个生态系统中,这些能够模仿数百万电视产品的恶意软件被植入至Android设备中,以生成虚假的广告浏览量。

据研究人员称,这个僵尸网络利用了数十个移动应用程序模拟了超过6000个CTV应用程序,每天至少可以提供6.5亿条广告访问请求。

移动端僵尸网络于2020年首次被发现

Human Security Satori威胁情报和研究团队在2020年首次发现了移动僵尸网络,并与谷歌和Roku公司等合作,共同破坏了当时的广告欺诈活动。

僵尸网络可以在恶意Android移动端应用程序中生成伪造的信号,并向运行在Roku OS、Fire OS、tvOS和其他主流CTV平台上的TV流产品发送这些信号。由于疫情的原因,广告商和科技初创企业都会相信他们的广告正在电视上播出。

Human Security的研究人员表示,Pareto背后的网络犯罪分子采用了非常复杂的规避技术,他们也一直在不断改变他们的欺骗攻击方式,以创造新的伪造流量。

已有36个Roku应用程序连接到了僵尸网络运营商的服务器

研究人员解释说,他们在Roku平台上发现了一个独特但相互关联的操作,因为Roku Channel Store上的大约36个应用程序被发现接收到来自“操作Pareto僵尸网络节点”服务器的指令。这个C&C服务器能够向所有受感染的手机发送指令,并控制这些设备进行其他的恶意活动。

受感染的Android应用会将设备转变为智能电视

在他们的报告中,Human Security的研究人员声称,他们总共发现了29款相关的安卓应用程序,其中大部分都可以在谷歌的官方游戏商店买到,使受感染的设备看起来像是智能电视,从而诱使广告提供商相信广告观看流量是真实的。实际上,情况并非如此。这些看似合法的应用程序包含了一个软件开发工具包,可以生成伪造的广告视图。

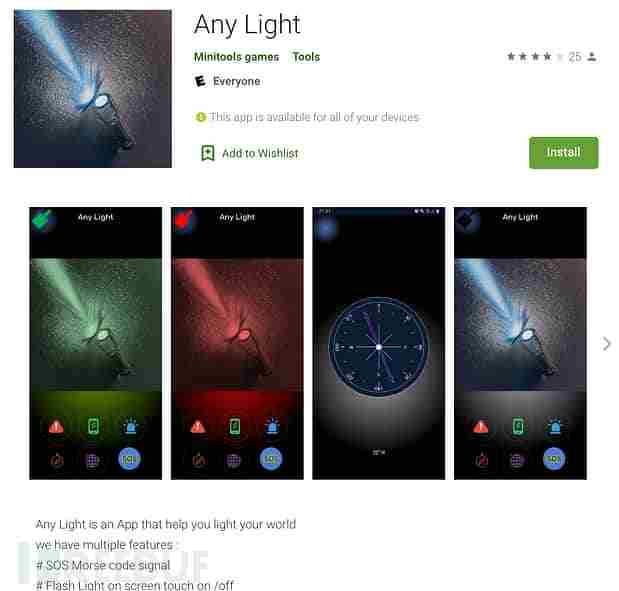

下图就是其中一款恶意应用程序:

就在几天前,研究人员在Play Store上发现了一个被恶意软件感染的应用程序,安装量超过了75万。因此,如果你是Android用户,建议避免从第三方商店下载应用程序,避免从Play Store商店下载不必要的应用程序。

尽管Play Store上拥有数以百万计的应用程序,但谷歌显然缺乏对其进行安全保护的能力。此外,保持你的设备更新和定期的安全扫描可以更好地帮助你抵御恶意软件的攻击。

来源:hackread