安装于企业内部的SAP系统(企业资源规划系统)在发布更新后的72小时之内,遭到了黑客的密集攻击。黑客们利用还未及时打补丁的漏洞,对企业和政府部门发起攻击。

全球有40多万家企业和92%的福布斯全球2000强企业使用SAP的企业应用程序进行供应链管理(SCM)、企业资源规划(ERP)、产品生命周期管理(PLM)和客户关系管理(CRM)。

目前,SAP公司和云安全公司Onapsis已经对此发出了警告,并且与网络安全和基础设施安全机构(CISA)以及德国网络安全机构BSI发起了合作,来督促SAP的客户及时部署补丁,并检查他们的环境中是否存在不安全的应用程序。

被针对的SAP漏洞

Onapsis和SAP合作的威胁情报显示,他们目前没有发现有客户已经受到此次恶意活动的攻击而造成损失。但是,报告表示SAP客户的环境中仍然有不安全的应用程序,并通过本应在几年前就被打补丁的攻击载体将组织暴露在渗透企图中。

自2020年中期,Onapsis开始记录针对未打补丁的SAP应用的利用尝试以来,该公司的研究人员发现 "在2020年6月至2021年3月期间,来自近20个国家的黑客发起了1500次攻击尝试,成功利用了300次"。

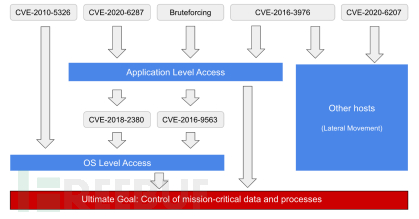

这些攻击背后的黑客利用了SAP应用程序中的多个安全漏洞和不安全配置,试图入侵目标系统。

此外,他们中的一些黑客,同时在攻击中利用多个漏洞进行串联,以 "最大限度地扩大影响和潜在的破坏"。

针对脆弱的SAP应用程序的攻击(SAP/Onapsis)

Onapsis表示,他们观察到黑客可以利用技术来对不安全的SAP应用程序进行完全控制,并且可以绕过常见的安全性和合规性控制,来使攻击者能够通过部署勒索软件或停止企业系统运营来窃取敏感数据、执行财务欺诈或破坏关键任务业务流程。

威胁报告中公布的漏洞和攻击方式如下:

1.针对不安全的高权限SAP用户账户进行蛮力攻击。

2.CVE-2020-6287(又名RECON):一个可远程利用的预认证漏洞,能够使未经认证的攻击者接管脆弱的SAP系统。

3.CVE-2020-6207:超危预认证漏洞,可能导致进攻者接管未打补丁的SAP系统。(漏洞已于2021年1月发布在Github上)。

4.CVE-2018-2380:使黑客能够升级权限并执行操作系统命令,从而获得对数据库的访问权,并在网络中横向移动。

5.CVE-2016-95:攻击者可以利用这个漏洞触发拒绝服务(DoS)状态,并获得对敏感信息的未授权访问。

6.CVE-2016-3976:远程攻击者可以利用它来升级权限,并通过目录遍历序列读取任意文件,从而导致未经授权的信息泄露。

7.CVE-2010-5326:允许未经授权的黑客执行操作系统命令,并访问SAP应用程序和连接的数据库,从而获得对SAP业务信息和流程的完全和未经审计的控制。

根据CISA发布的警报,受到这些攻击的组织可能会产生以下影响:

敏感数据被盗

金融欺诈

关键任务业务流程中断

勒索软件攻击

停止所有操作

为脆弱的SAP系统及时打上补丁是所有企业组织目前的首要任务。Onapsis还指出,攻击者在更新发布后的72小时之内就开始瞄准关键的SAP漏洞。

暴露和未打补丁的SAP应用程序在不到3小时就会被攻破。

缓解威胁的措施

这些被滥用的漏洞只影响企业内部的部署,包括那些在他们自己的数据中心、管理的主机托管环境或客户维护的云基础设施。SAP维护的云解决方案不受这些漏洞的影响。

为了减轻风险,SAP客户可采取的行动如下:、

1.立即对暴露在上述漏洞中的SAP应用程序以及未及时安装补丁的SAP应用程序进行入侵评估。优先考虑连网的SAP应用程序。

2.立即评估SAP环境中所有应用程序的风险,并立即应用相关SAP安全补丁和安全配置。

3.立即评估SAP应用程序是否存在配置错误或未经授权的高权限用户,并对有风险的应用程序进行入侵评估。

4.如果经过评估的SAP应用程序目前已经暴露,并且不能及时应用缓解措施,则应部署补偿控制并监控活动,以检测任何潜在的威胁活动,直到实施缓解措施。