根据安全研究人员的最新报道,现在出现了一个名为“Black Kingdom”的新型勒索软件,而这款勒索软件主要通过利用Microsoft Exchange服务器的ProxyLogon漏洞来对服务器数据进行加密,并实现勒索攻击。

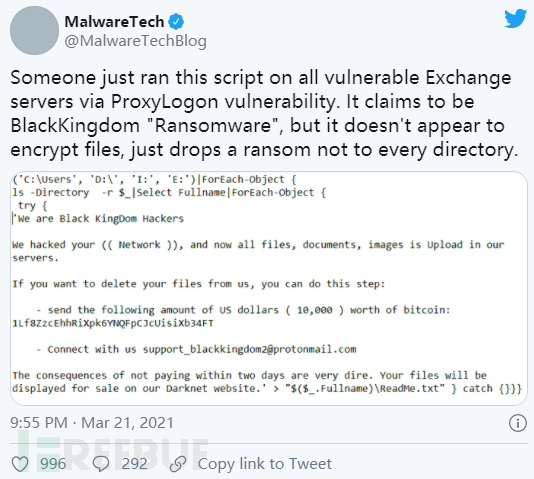

就在上个周末,安全研究人员Marcus Hutchins(又名MalwareTechBlog)在推特上发布消息称,有一名攻击者正在利用ProxyLogon漏洞来入侵Microsoft Exchange服务器,并在受攻击的设备上部署勒索软件。

根据该研究人员部署的蜜罐的日志记录,Hutchins表示,攻击者利用该漏洞来在目标设备上执行了一个PowerShell脚本,该脚本将从“yuuuuu44[.]com”下载并执行勒索软件,然后再利用受感染设备将勒索软件推送到网络中的其他计算机设备中。

众所周知,蜜罐是技术人员专门暴露在互联网中的存在各种安全漏洞的设备,主要用于引诱攻击者对其进行攻击并监视其活动。不过,Hutchins的蜜罐系统似乎并没有被加密,因此他当时亲眼目睹的攻击可以算是一次失败的攻击了。

然而,根据提交至勒索软件识别网站ID Ransomware的信息来看,“Black Kingdom”活动已经成功加密了很多其他目标用户的设备,而第一次提交是发生在2021年3月18日。

勒索软件识别网站ID Ransomware的创始人Michael Gillespie在接受安全媒体采访时表示,目前已经有30多分不同的恶意软件样本提交到了他的网站系统中,而且很多都是直接通过邮件服务器提交的。

据了解,“Black Kingdom”的目标用户分布在美国、加拿大、奥地利、瑞士、俄罗斯、法国、以色列、英国、意大利、德国、希腊、澳大利亚和克罗地亚等国家和地区。

在对目标设备进行加密时,“Black Kingdom”勒索软件将使用随机扩展名加密文件,然后创建一个名为decrypt_file.TxT的勒索信息。但Hutchins表示,他所观察到的勒索软件文件名为ReadMe.txt,而且其中的内容也有些许不同。

研究人员表示,目前所有的勒索信息都要求目标用户支付价值1万美元的比特币作为数据赎金,并且使用的比特币钱包地址均为“1Lf8ZzcEhhRiXpk6YNQFpCJcUisiXb34FT”。目前,这个比特币钱包只在2021年3月18日收到了一笔付款,随后其中的比特币又被转移到了其他钱包。

值得一提的是,2020年6月份的一次攻击活动中也曾出现过一个名为“BlackKingdom”的勒索软件,当时这款勒索软件可以利用Pulse VPN漏洞来对目标企业漏洞实施攻击。

不过,目前还没有任何证据可以表明这两款勒索软件是同一个。不过Hutchins表示,现在这款“Black Kingdom”的可执行文件是编译成Windows可执行文件的Python脚本,而2020年6月的“BlackKingdom”同样也是使用Python编程语言开发的。

如果你不幸成为了“Black Kingdom”的受害者,允许你可以向网络安全公司Emsisoft寻求文件恢复方面的帮助。

据了解,“Black Kingdom”是目前第二个已确认的针对Microsoft Exchange ProxyLogon漏洞的勒索软件,而第一个则是本月月初被曝光的DearCry勒索软件。

近期,电子产品制造商宏碁(Acer)也遭遇了一次REvil勒索软件攻击,而此次攻击也被怀疑是利用ProxyLogon漏洞实施的,但目前这一说法还未得到证实。