安全公司 Netscout 近日表示,网络犯罪团伙正在滥用 Windows 远程桌面协议(RDP)来反射放大流量,组成更大规模的 DDoS 攻击。

并非所有 RDP 服务器都可以被滥用,只有应该在 3389 开放 TCP 端口却在 3389 之上开启了 UDP 端口,同时还启用了 RDP 身份验证的系统才可以被滥用。

Netscout 表示,攻击者可以将格式错误的 UDP 数据包发送给 RDP 服务器的 UDP 端口,流量会反射放大给 DDoS 攻击目标,从而导致大量垃圾流量攻击目标系统。

在 RDP 的情况下,DDoS 放大倍数是 85.9,攻击者只需要发送几个字节的数据包,就能返回长度为 1260 个字节的数据包攻击受害者。

85.9 的放大倍数使 RDP 反射放大跻身 DDoS 反射放大的第一梯队,例如 Jenkins(约 100 倍),DNS(最多 179 倍),WS-Discovery(300 到 500 倍),NTP(约 550 倍)和 Memcached(约 50000 倍)。

RDP 服务器已经被滥用

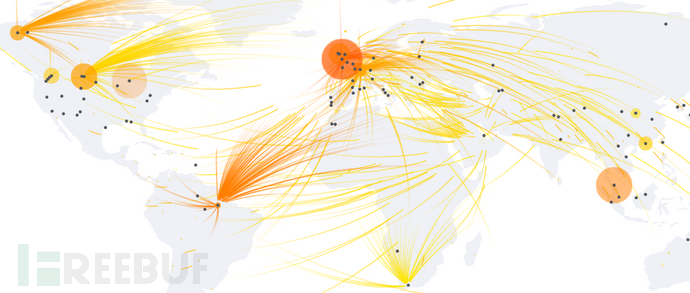

Netscout 表示攻击者已经知道了该种方式,且正在利用。研究人员表示“高级攻击者已经更新了攻击基础设施,对 RDP 反射放大进行了武器化,并且提供到 DDoS 攻击即服务中,这进一步扩大了 DDoS 攻击的威胁”。

Netscout 建议公网暴露的 RDP 服务器将服务切换到等效的 TCP 端口上,或将 RDP 服务器放在 VPN 后面。与此同时,Netscout 表示全网有超过 14000 台 RDP 服务器开放 UDP 的 3389 端口。

自 2018 年 12 月以来,已经出现了五个新的 DDoS 反诗放大源。其中包括 CoAP、WS-DD、Apple 远程管理服务(ARMS)、Jenkins 服务器和 Citrix 网关。根据 FBI 的公告,前四个在实际攻击中被攻击者滥用。