易于利用且危害巨大,这两个漏洞的严重性等级评分为10分。

一组研究人员揭示了在戴尔Wyse瘦客户端中发现的两个严重安全漏洞,这些漏洞允许攻击者远程执行恶意代码,并访问受影响设备上的任意文件。

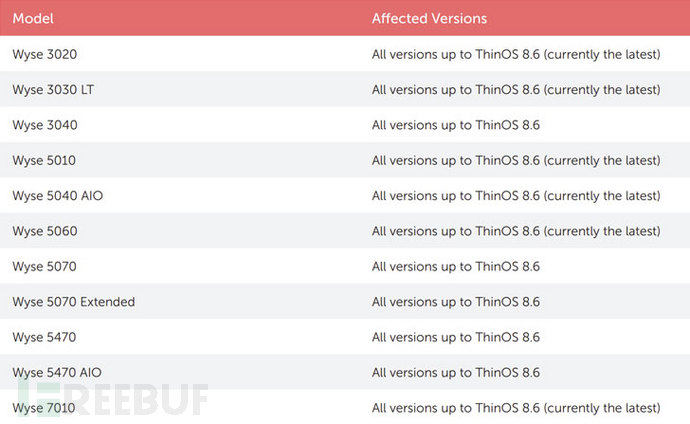

该漏洞由医疗保健网络安全提供商CyberMDX发现,并于2020年6月报告给戴尔,该漏洞会影响所有运行ThinOS 8.6及更低版本的设备。

该漏洞由医疗保健网络安全提供商CyberMDX发现,并于2020年6月报告给戴尔,该漏洞会影响所有运行ThinOS 8.6及更低版本的设备。

戴尔已在今天发布的更新中修复了这两个漏洞,漏洞的CVSS评分均为10分(满分10分),由此可见其严重性。

戴尔已在今天发布的更新中修复了这两个漏洞,漏洞的CVSS评分均为10分(满分10分),由此可见其严重性。

瘦客户端通常是运行存储在中央服务器而不是本地硬盘驱动器上的资源的计算机,它们远程连接服务器进行工作,在远程工作中启动和运行应用程序、存储相关数据。

Wyse自1990年代以来一直在开发瘦客户端,并于2012年被戴尔收购。仅在美国,就有6000多家公司和组织在其网络内部使用戴尔Wyse瘦客户端。使用场景多为雇主仅允许员工访问某些应用程序或资源的环境,或让远程工作者连接回总部。此次漏洞事件至于有多少设备可能受到影响,目前尚不清楚。

Wyse瘦客户端中的安全漏洞编号为CVE-2020-29491和CVE-2020-29492。该漏洞可用于从本地服务器提取固件更新和配置的FTP会话 ,该会话在没有任何身份验证的情况下不受保护(“匿名”),因此同一网络中的攻击者可以读取和更改其配置。

第一个漏洞(CVE-2020-29491)使用户可以访问服务器并读取属于其他客户端的配置(.ini文件)。该漏洞源自Wyse瘦客户端设备定期对服务器进行ping操作,以获取最新配置的事实,但这一操作无需身份验证。

这意味着,网络中的第三方也可以访问这些配置文件,并且仅通过读取它们就能产生危害,因为配置文件中涵盖了不同的远程访问方法的凭证。

第二个漏洞(CVE-2020-29492)没有FTP凭据,但是因为存储这些配置的服务器允许对其配置文件进行读写访问,从而使网络中的任何人都可以使用FTP读取和更改它们(.ini文件)。最具有破坏性的是,该配置可能包含敏感数据,其中包括可能用于破坏设备的潜在密码和帐户信息。

默认情况下,设备使用ThinOS,使用本地文件传输协议(FTP)服务器对它进行远程维护,设备从中提取新的固件,软件包和配置。

很显然,第二个漏洞比第一个更为危险,它允许写入那些文件,并提供更改它们的选项。两者听起来似乎很相似,但确是两个不同的问题,因为仅解决其中一个问题不会解决另一个问题。攻击者需要访问组织的网络才能进行攻击,他们可以通过电子邮件的初次访问攻击或利用另一个漏洞来完成攻击。

根据周一发布的CyberMDX博客文章,“修改瘦客户端设备的INI文件保存配置设置”的攻击能力最让人担忧。INI文件包含一长串可配置参数,读取或更改这些参数将打开各种攻击方式的大门,包括配置和启用虚拟网络计算(VNC)以进行完全远程控制,泄漏远程桌面凭据以及处理DNS结果。

考虑到利用这些漏洞相对容易,建议尽快应用补丁来补救风险。

考虑到利用这些漏洞相对容易,建议尽快应用补丁来补救风险。

CyberMDX建议将兼容的客户端更新为ThinOS 9,从而删除INI文件管理功能。如果无法进行升级,建议禁用FTP来获取易受攻击的文件,而应使用HTTPS服务器或Wyse Management Suite。

参考来源:

Two Critical Flaws — CVSS Score 10 — Affect Dell Wyse Thin Client Devices

Critical Bugs in Dell Wyse Thin Clients Allow Code Execution, Client Takeovers