VoltPillager:针对Intel SGX的下一代欠电压攻击

此前 Plundervolt等同类工作表明,欠电压攻击可能破坏 Intel SGX 的安全保护。随后,Intel 在 2019 年末通过微码更新和 BIOS 更新来修复此漏洞。

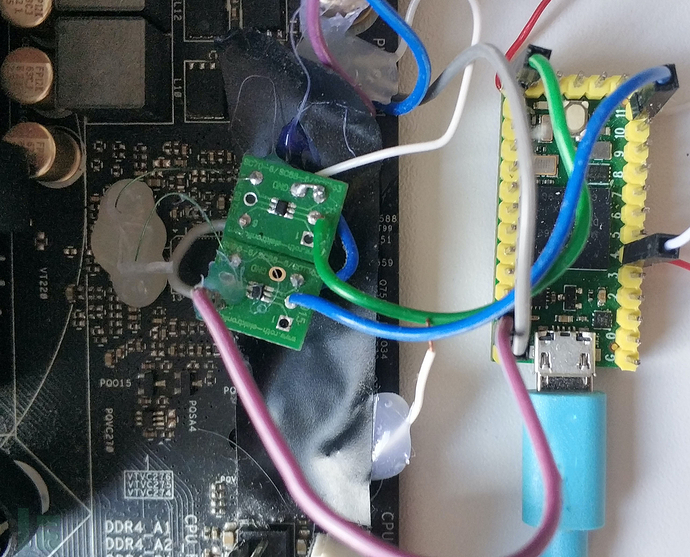

与 Plundervolt 基于软件的实现不同。如今,伯明翰大学的研究人员通过制造成本为 30 美元的硬件设备来控制 CPU 的电压,成功攻陷了 SGX 的安全防护。

| 材料 | 成本 |

|---|---|

| Teensy 4.0 开发板 | 22 美元 |

| 总线驱动器/缓冲器×2 | 1 美元 |

| SOT IC 适配器×2 | 13 美元 |

| 总计 | 36 美元 |

VoltPillager 可以用于控制 CPU 的电压,可以避开 Intel 的软件解决方案,该攻击需要对计算机硬件的物理访问。这项研究利用了一个单独的电压调节器芯片来控制 CPU 的电压,VoltPillager 连接到这个不受保护的接口并精确控制电压。伯明翰大学的研究表明,这种硬件欠电压攻击可以实现与 Plundervolt 相同(甚至更多)的功能。

伯明翰大学计算机安全博士学位的学生 Zitai Chen 表示:“这个漏洞使攻击者(如果他们控制了硬件)可以破坏 SGX 的安全性。也许现在是时候重新考虑 SGX 的威胁模型了。它真的可以抵御内部恶意人员或从云服务提供商侧的攻击吗?”

VoltPillager 将在 Usenix Security 2021 会议上发表。该研究部分由工程与物理科学研究委员会(EPSRC),欧盟的 Horizon 2020 研究与创新计划以及 Paul and Yuanbi Ramsay 捐赠基金资助。

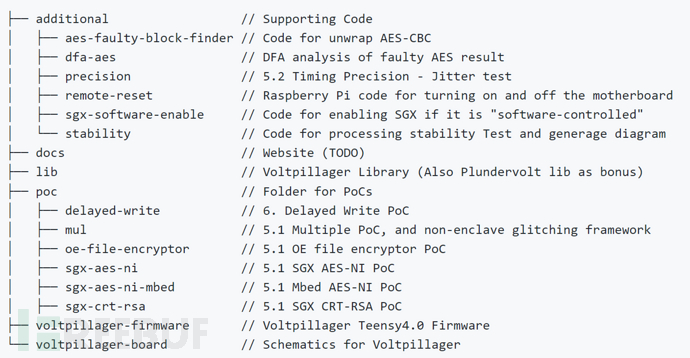

所有源码与 PoC 代码都可以在 GitHub 仓库中找到。

参考来源

本文为 独立观点,未经允许不得转载,授权请联系FreeBuf客服小蜜蜂,微信:freebee2022

被以下专辑收录,发现更多精彩内容

+ 收入我的专辑

+ 加入我的收藏

相关推荐