惊人的测试结果:1780个流行的Android应用程序全都违反加密规则

应用程序都安全吗?

哥伦比亚大学的研究人员发布了一开源代码动态分析工具Crylogger,可以用来检测哪些Android应用程序存在加密漏洞。

测试了Google Play商店中1780个流行的Android应用程序后,结果令人震惊:

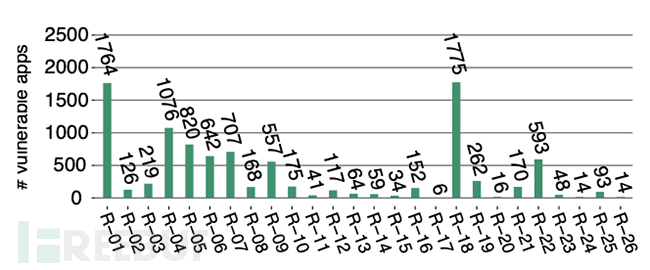

所有应用都违反26条加密规则中的至少一项

1775个应用使用了不安全的伪随机数生成器(PRNG)

1764个应用使用了损坏的哈希函数(SHA1,MD2,MD5等)

1076个应用程序使用CBC操作模式(在客户端-服务器方案中容易受到填充oracle攻击的影响)

820个应用程序使用静态对称加密密钥(硬编码)

关于Crylogger

每个测试过的应用程序都有一个运行在Crylogger中的加密库,它会记录在执行过程中传递给加密api的参数,然后使用加密规则列表离线检查它们的合法性和安全性。

加密是安全系统的基础组成部分,例如加密哈希函数和加密算法可以保证网络的完整性和机密性等属性。而以上这些应用程序并没有遵守常见的加密安全准则。

为了确认Crylogger标记的加密漏洞是否可以被利用,研究人员对测试的28个应用程序进行了人工逆向工程,发现其中14个容易受到攻击(部分需要提升权限才能有效利用)。

危害显而易见。但当研究人员给306个违反9条以上密码规则的安卓应用程序的开发者发了通知邮件时,却只有18名开发者回复,仅8名开发者在第一封邮件后继续交流,并提供了有用的反馈。

目前,研究人员选择不透露易受攻击的应用程序的名称,避免给攻击者可乘之机,但他们分享的信息足以表明这些问题影响到所有类型的应用程序:从媒体流和报纸应用程序到文件和密码管理器、身份验证应用程序、消息传递应用程序等等。

参考来源

本文为 独立观点,未经允许不得转载,授权请联系FreeBuf客服小蜜蜂,微信:freebee2022

被以下专辑收录,发现更多精彩内容

+ 收入我的专辑

+ 加入我的收藏

相关推荐