气隙计算机,简单来说,即完全断网的计算机设备。攻击气隙计算机即在PC设备不联网的情况下入侵获取数据。近几年,这种攻击方式对人们来说或许并不陌生,来自以色列内盖夫本古里安大学的网络安全研究人员曾发现多种攻击手段,攻击者可在断网的情况下获取设备数据,比如利用屏幕亮度、散热风扇、电脑热量等。

近日,据卡巴斯基发表的一项最新研究显示,研究人员发现一种新型工具,用以窃取气隙设备的敏感信息。研究发现的这个新型工具,被命名为USBCulprit,依靠USB媒体提取用户数据。

该间谍工具USBCulprit由APT组织Cycldek开发,主要活动在于开展内网横移和信息窃取攻击,目标对象是越南、泰国和老挝的政府机构。

将数据提取到可移动驱动器

卡巴斯基在分析一款名为NewCore的恶意软件时发现,该恶意软件存在两个不同的变体,分别为BlueCore和RedCore,它们在代码和基础结构方面相似。但不同的是 RedCore有键盘记录程序和RDP记录程序,这可以捕获通过RDP连接到系统的用户的详细信息。

研究人员认为,每种恶意软件的活动位置重心有所不同。BlueCore则主要针对越南,并在老挝和泰国也设立站点,而RedCore在开始时专注于越南,在2018年底转移到了老挝。”

BlueCore和RedCore下载了各种其他工具来进行植入,比如HDoor、JsonCookies和ChromePass等,这有利于开展横向移动,并从受感染的系统中提取信息。

其中,最主要的是一种工具就是前文提及的USBCulprit恶意软件,它能够扫描多个路径,并收集具有特定扩展名的文档,比如* .pdf; *.doc; *.wps; * docx; * ppt; *.xls; *.xlsx; * .pptx; *.rtf,并将其导出到连接的USB驱动器。

而且,该恶意软件经过编程,可自我复制到某些可移动驱动器,所以每次将受感染的USB驱动器插入一台计算机时,该恶意软件就可以横向移动到其他气隙系统。

根据卡巴斯基进行的遥测分析发现,二进制的第一个实例可以追溯到2014年,并在去年年底记录了最新的样本。

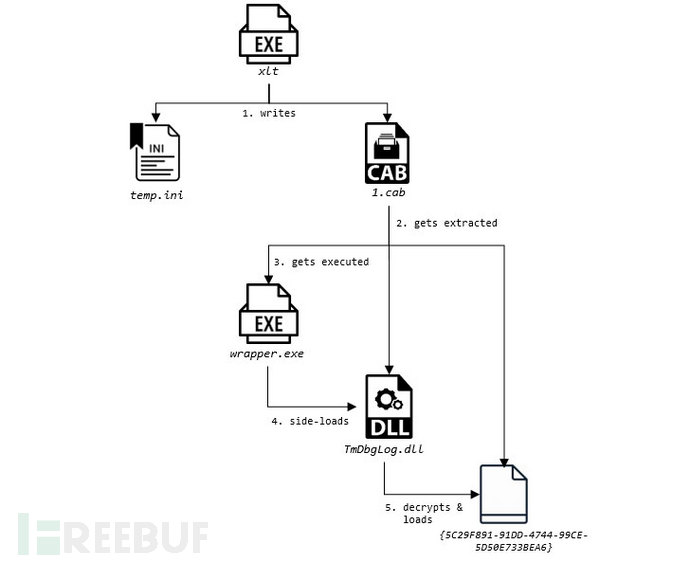

初始感染机制主要依赖于恶意二进制文件对合法防病毒组件的伪造,在进行相关信息收集之前以所谓的DLL搜索顺序劫持方式加载USBCulprit,然后以加密的RAR存档形式保存,并将数据转移到连接的可移动设备。

研究人员说:“恶意软件的目标之一就是从气隙设备中获取数据,尽管其中没有任何的网络通信,仅使用可移动媒体就可以作为传输入站和出站数据的一种方式。”

最后,对比这两种恶意软件之间的相似之处和不同之处,可以看出背后的运营者在共享代码和基础结构,并且在一个较大的组织运营下作为两个不同的分支机构同时运行。

参考链接:

*本文作者:Sandra1432,转载请注明来自FreeBuf.COM