全球新冠疫情还在不断蔓延,但却丝毫没有影响黑客的动作,甚至还在接着疫情使出各种新花招。日前,深信服 SSL VPN 设备被曝存在漏洞,APT组织Darkhotel(APT-C-06)利用该组织对我国多驻外机构发起攻击,甚至近期已经开始针对北京、上海等地政府相关机构。

根据深信服官网的产品信息,其SSL VPN客户端并发授权已累计使用超过260万个,服务于全国18000多家各行业客户,并且入围了中央政府、国税总局、建设银行、中国移动、联通集团等高端行业的采购清单。

这既是产品实力体现,但也同时承担着相应的安全压力。一旦出现重大漏洞,影响范围也是非常巨大。于是在4月3日收到漏洞报告之后,深信服紧急发布SSL VPN产品修复补丁,完成全面安全风险排查,并且在第一时间发布安全公告公布详细的修复方案。

黑客组织针对中国驻外机构,并已波及国内部分政府机构

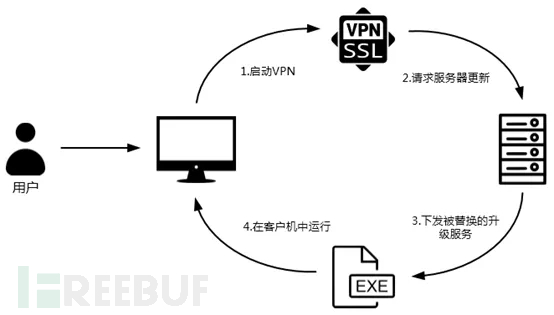

360安全大脑捕获到了这一系列攻击行为,攻击者来自半岛的APT组织Darkhotel(APT-C-06)。其通过密码爆破等手段控制少量深信服SSL VPN设备,并利用SSL VPN客户端升级漏洞下发恶意文件到客户端,威胁用户安全。

本次漏洞系SSL VPN设备Windows客户端升级模块签名验证机制的缺陷,但该漏洞利用前提需通过获取SSL VPN设备管理员账号密码等方式控制SSL VPN设备的权限,因此利用难度较高。经深信服监测,目前受影响用户数量有限。

详细的攻击过程可以查阅:中国驻外机构正遭受攻击!深信服VPN设备成境外国家级黑客突破口

据悉,目前已经监测到中国在意大利、英国、巴基斯坦、以色列等多达19个国家的驻外机构已经遭到攻击。

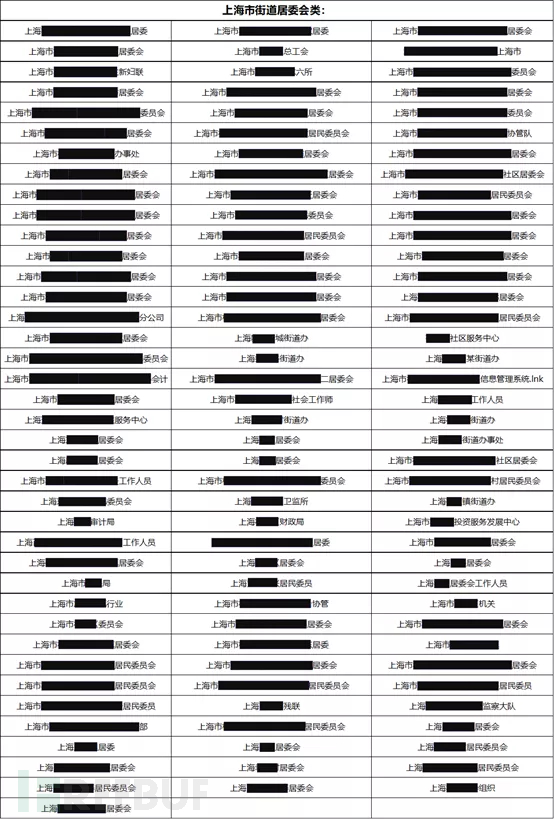

与此同时,以下国内机构部分相关人员也受到此次攻击活动的影响。

这次漏洞所影响的SSL VPN设备版本为M6.3R1和M6.1,版本相对较旧,存在一些历史遗留漏洞。

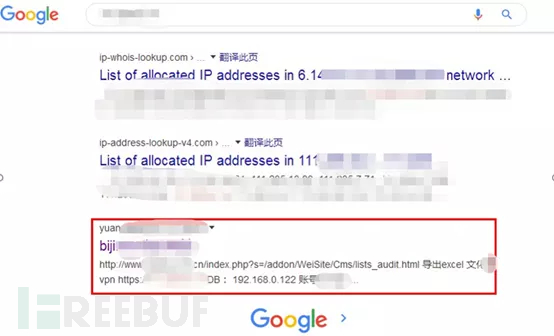

而部分单位的运维人员安全意识欠缺,竟然直接把客户敏感信息保存在工作页上,可以在搜索引擎中找到。

修复方案及建议

目前,深信服已经发布针对该漏洞的产品修复补丁,同时上线上线包含篡改检测工具、恶意软件查杀工具等在内的整体解决方案:

1.修复补丁包下载地址:

https://bbs.sangfor.com.cn/activity.php?mod=packs

*操作指南:下载补丁包后,在VPN设备上升级该补丁包,升级后客户端用户登录VPN时将自动更新修复后的客户端。

2.使用专属脚本检测工具检测自检工具地址及使用说明文档:

http://download.sangfor.com.cn/download/product/sslvpn/SSL VPN设备EC控件检测工具v1.1.zip

3.使用恶意文件查杀工具查杀

32位系统查杀工具下载地址:

http://download.sangfor.com.cn/download/product/edr/download/SfabAntiBot_X86.zip

64位系统查杀工具下载地址:

http://download.sangfor.com.cn/download/product/edr/download/SfabAntiBot_X64.zip

官方建议用户限制外网或非信任IP访问VPN服务器的4430控制台管理端口,阻断黑客针对VPN服务器管理后台进行的攻击;同时,加强账号包用户,使用高强度密码,防止管理员密码被暴力破解。

参考链接:

*本文作者:百里不守约,转载请注明来自FreeBuf.COM