2019年8月,卡巴斯基发现了一个恶意活动,该活动分发了一个成熟的C ++木马,我们称为Milum,而记录的所有受害者都来自中东组织,其中有一部分多少与工业部门有关。

经过分析,该活动与已知的黑客组织没有任何代码相似之处,也没有看到任何目标路口。甚至,在一个国家里只发现了三个几乎独一无二的样本。因此,可以认为这些攻击是针对性的,目前将该组织命名Wild Pressure。

经过调查,所有这些文件的编译时间戳都是相同的——2019年3月。而早在2019年5月31日,已经出现了感染系统的同一恶意软件的其他样本。

威胁者使用租用的OVH和Netzbetrieb虚拟专用服务器(VPS),并使用了通过代理在Domains中注册的域匿名化服务。

恶意软件使用JSON格式存储配置数据,并使用HTTP作为C2通信协议。在HTTP POST请求中的加密通信里,发现了几个有趣的字段,其中之一显示了恶意软件版本1.0.1。这样的版本号表示处于开发的早期阶段,而其他领域可能存在非C ++版本的计划。至于唯一实现的加密,是针对不同受害者使用具有不同64字节密钥的RC4算法。

谁被攻击了?

至少从2019年5月底开始,才专门使用Milum Trojan攻击中东目标。

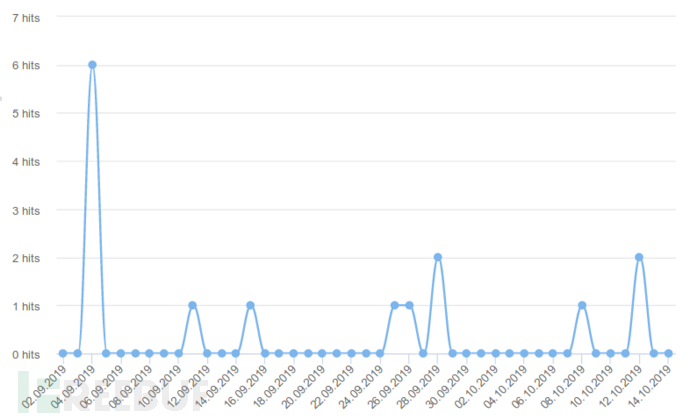

从2019年9月开始对其中一个样本进行的检测次数

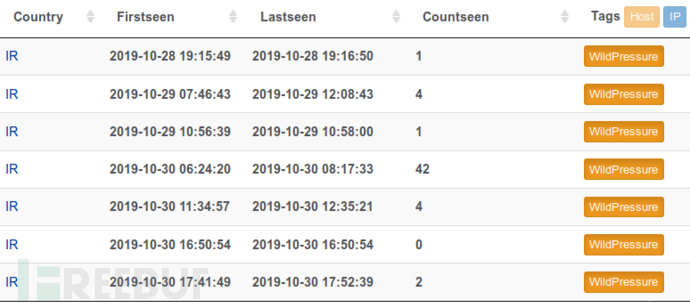

在2019年9月发现WildPressure C2域之一(upiserversys1212 [.] com),绝大多数访问者IP都来自中东,特别是伊朗,其余的应该是网络扫描仪、TOR出口节点或VPN连接。

Wild Pressure的背后是谁?

迄今为止,还没有观察到Wild Pressure与任何已知组织之间存在基于代码或受害者的强烈相似之处。

他们的C ++代码非常普遍,涉及配置数据和通信协议,恶意软件使用存储在二进制文件资源部分中的base64编码的JSON格式的配置数据,并使用标准模板库(STL)函数进行解析。但是,这些共通性对于归因而言还没有足够的结论性。

IOC

Files MD5

0C5B15D89FDA9BAF446B286C6F97F535

17B1A05FC367E52AADA7BDE07714666B

A76991F15D6B4F43FBA419ECA1A8E741

Original file names are Milum46_Win32.exe; on the target side they exist as system32.exe

URLs

upiserversys1212[.]com/rl.php

37.59.87[.]172/page/view.php

80.255.3[.]86/page/view.php

更多细节可见卡巴斯基的报告。

*本文作者:kirazhou,转载请注明来自FreeBuf.COM