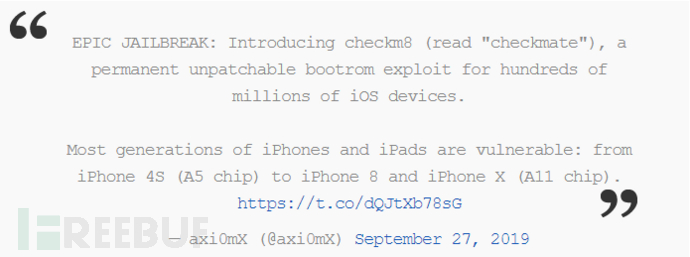

周五早晨,黑客axi0mX在推特上发布了“ Checkm8”漏洞,该漏洞使得iPhone4s到iPhone X可实现永久越狱。消息一出,立马引发热议,各大媒体纷纷报道,而事实上该漏洞对用户们来说却没有什么实际的影响。这是为什么呢?

该漏洞近十年来首次发现,这种特殊的攻击媒介目标是iPhone或iPad中的启动ROM,而不是试图攻击iOS软件。

Checkm8攻击不是drive-by攻击。用户无法访问网站,且不会成为恶意软件攻击的目标。该漏洞不是持久存在的,这意味着每次重新启动iPhone时,攻击媒介即启动ROM都会再次关闭。

从iPhone 5c甚至更早版本的iPhone开始就缺少Secure Enclave。如果用户放弃对手机的访问权限,专门的攻击者可以提取用户的iPhone PIN。但是,带有Secure Enclave的手机(包括iPhone 5s及更高版本)不会因此受到攻击。

据发布者axi0mX,“在2013年苹果推出Secure Enclave和Touch ID之前,手机没有高级安全保护,比如iPhone 5c就没有Secure Enclave。因此,在这种情况下,利用此漏洞非常快速地获取PIN并访问所有数据。 但是对于从iPhone 6到iPhone 8的当前大多数手机,都有一个Secure Enclave,可以在没有PIN的情况下保护用户数据。”

“Checkm8漏洞根本不会影响Secure Enclave,它只可以在设备上执行代码。设备受单独系统的保护,无法利用漏洞启动PIN。但对于比较过时的版本则没有单独的系统。”

此外,攻击者要利用该漏洞也有前提,需要将iPhone或iPad连接到主机,并进入DFU模式才可以攻击设备。Checkm8漏洞并不是一直可以利用的,需要依赖“竞态条件”(race condition)。

理论上,像键盘记录器(keyloggers)或其他恶意软件可以在设备受到攻击后安装。但是,只要重启设备,就可以解决这一问题。

苹果已经实施了所谓的“安全启动链”。简而言之,iOS软件各个部分都会检查运行前后的完整性,以确保手机安全。安全启动链会禁止运行在iPhone硬重启后不符合要求的软件。

如果用户实在担心,则应尽早放弃一直坚持使用的iPhone 5c或更旧版本了,或者可以完全关闭手机。重新启动不仅会清除漏洞,而且还可能会破坏已安装的其他软件。

*参考来源:appleinsider,Sandra1432编译,转载请注明来自FreeBuf.COM