前言

上周日,谷歌旗下的云服务、YouTube等网络服务在全球范围内均发生了数小时的宕机,外媒称因遭到来自中国电信IP的BGP劫持导致故障发生。虽然这次事件为中国电信带来了“宝贵”的谷歌流量,但是黑锅我们真的不背。

概述

本次事件是由一家名为Main One的西非电信公司进行网络更新引发的。Main One是位于尼日利亚拉各斯的一家商业ISP供应商,在葡萄牙和南非之间运营着一条海底电缆。

该公司表示:

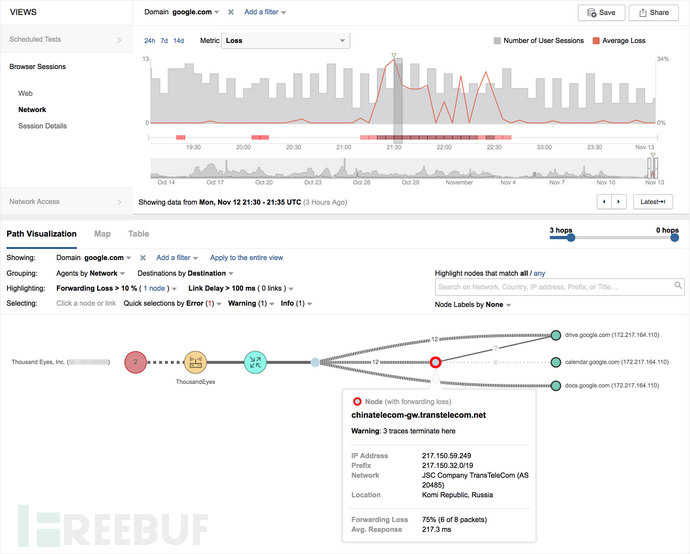

由于更新时采用了错误配置,导致Google的流量被重定向至中国电信,持续时间长达74分钟。在这期间,全球范围内的用户再尝试连接Google、YouTube、Spotify和Nest等网络服务时,流量会通过一个名为TransTelekom的俄罗斯ISP供应商重定向至中国电信,中国电信无法解析这些莫名其妙的流量和请求,因此导致宕机事件。

解构

Main One提供了一些具体的细节。他们在进行网络更新时,由于误操作导致BGP过滤器配置错误,将一部分原来只属于某个网段的线路配置加入了另一个网段中,致其骨干网将针对Google服务的请求经过层层节点全部定向至中国电信IP。

为什么一家西非ISP供应商的失误会影响到北半球的美国?

主要原因是Main One通过位于尼日利亚拉哥斯的IXPN公司与谷歌存建立了点对点流量共享和交换协议,当Main One导入了错误的配置信息时,相关路由信息也会被谷歌自动获取和投入使用,谷歌的全网流量会通过TransTelecom传输到NTT和其他中转ISP,最后被重定向至中国电信。本次事件主要发生在商业级ISP链路上,消费级ISP链路几乎不受影响。谷歌也表示没有任何服务器或数据受到影响。

后话

这一事件进一步凸显了互联网架构的一个基础性弱点。BGP的设计初衷是为正常的商业ISP供应商和其他实体之间构建可以信任的网络链路,降低鉴别和过滤信息的复杂程度。而当今互联网服务提供商和国家之间的商业和地缘政治关系将BGP的薄弱点暴露了出来。虽然存在ROA等验证方法,但很少有ISP全面部署。

即使像谷歌这样拥有大量资源的公司也无法免受这种BGP故障的影响,大多数没有Google这么雄厚资源的企业可能无法快速定位和解决问题。

参考链接

https://www.theregister.co.uk/2018/11/14/nigerian_telco_bgp/

https://blog.thousandeyes.com/internet-vulnerability-takes-down-google/

*本文作者:Freddy,转载请注明来自FreeBuf.COM