前言

代码审计是使用静态分析发现源代码中安全缺陷的方法,能够辅助开发或测试人员在软件上线前较为全面地了解其安全问题,防患于未然,因此一直以来都是学术界和产业界研究的热点,并且已经成为安全开发生命周期 SDL 和 DevSecOps 等保障体系的重要技术手段。

360代码卫士团队基于自主研发的国内首款源代码安全检测商用工具,以及十余年漏洞技术研究的积累,推出《缺陷周话》系列栏目。每周针对 CWE、OWASP 等标准中的一类缺陷,结合实例和工具使用进行详细介绍,旨在为广大开发和安全人员提供代码审计的基础性标准化教程。

一、空指针解引用

C语言空指针的值为NULL。一般NULL指针指向进程的最小地址,通常这个值为0。试图通过空指针对数据进行访问,会导致运行时错误。当程序试图解引用一个期望非空但是实际为空的指针时,会发生空指针解引用错误。对空指针的解引用会导致未定义的行为。在很多平台上,解引用空指针可能会导致程序异常终止或拒绝服务。如:在 Linux 系统中访问空指针会产生 Segmentation fault 的错误。详细请参见CWEID 476: NULL Pointer Dereference (http://cwe.mitre.org/data/definitions/476.html)。

二、空指针解引用的危害

空指针解引用是 C/C++ 程序中较为普遍的内存缺陷类型,当指针指向无效的内存地址并且对其引用时,有可能产生不可预见的错误,导致软件系统崩溃。空指针引用缺陷可能导致系统崩溃、拒绝服务等诸多严重后果。自2018年1月至9月,CVE 中共有100多条漏洞信息与其相关。其中包括18个Linux kernel 漏洞,部分漏洞如下:

| CVE | 描述 |

|---|---|

| CVE-2018-16517 | Netwide Assembler 的 asm/labels.c 文件中存在空指针解引用,导致允许攻击者进行拒绝服务攻击。 |

| CVE-2018-16517 | Netwide Assembler 的 asm/labels.c 文件中存在空指针解引用,导致允许攻击者进行拒绝服务攻击。 |

| CVE-2018-16428 | GNOME Glib 2.56.1,gmarkup. 中的 g_markup_parse_context_end_parse() 函数存在一个空指针解引用。 |

| CVE-2018-16329 | ImageMagick 7.0.8-8 之前版本,MagickCore/property.c 文件中的 GetMagickProperty() 函数存在空指针解引用。 |

| CVE-2018-16328 | ImageMagick 7.0.8-8 之前版本,MagickCore/log.c 文件中的 CheckEventLogging () 函数存在空指针解引用。 |

三、示例代码

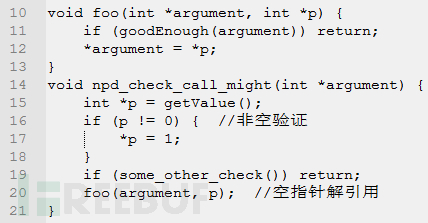

3.1 缺陷代码

上述示例代码虽然在第16行对指针 p 进行了非空验证,但由于验证逻辑不完整,在第20行传入函数 foo 中的指针p 仍可能为空指针。从而导致空指针解引用的发生。

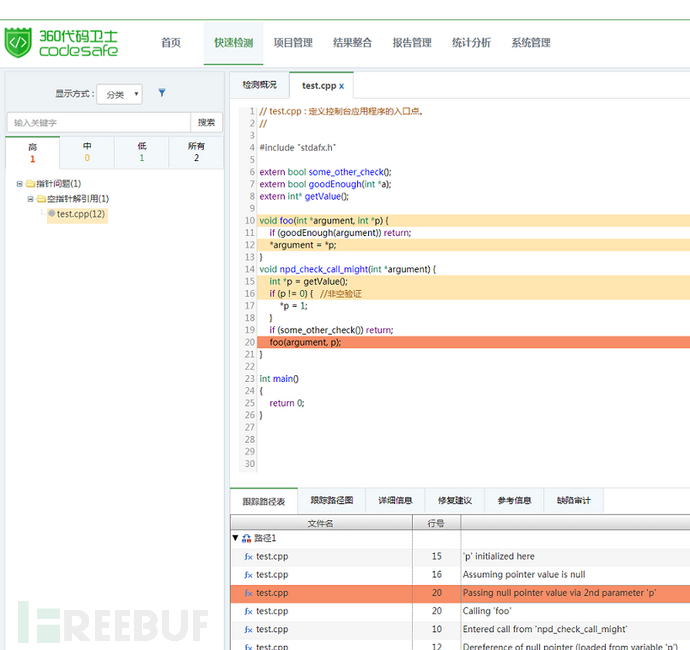

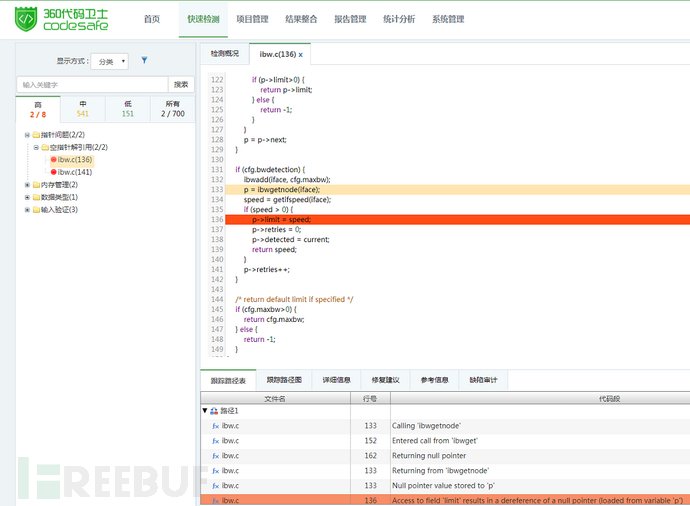

使用360代码卫士对上述示例代码进行检测,可以检出“空指针解引用”缺陷,显示等级为高。如图1所示:

图1 空指针解引用检测示例

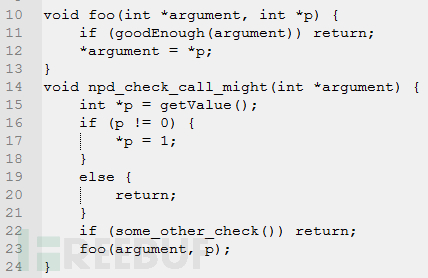

3.2 修复代码

在上述修复代码中,在第19行对指针 p 为空的情况进行了处理,当指针p 为空时,函数npd_check_call_might()返回,避免了第23行传入函数foo中的指针p 为空指针。

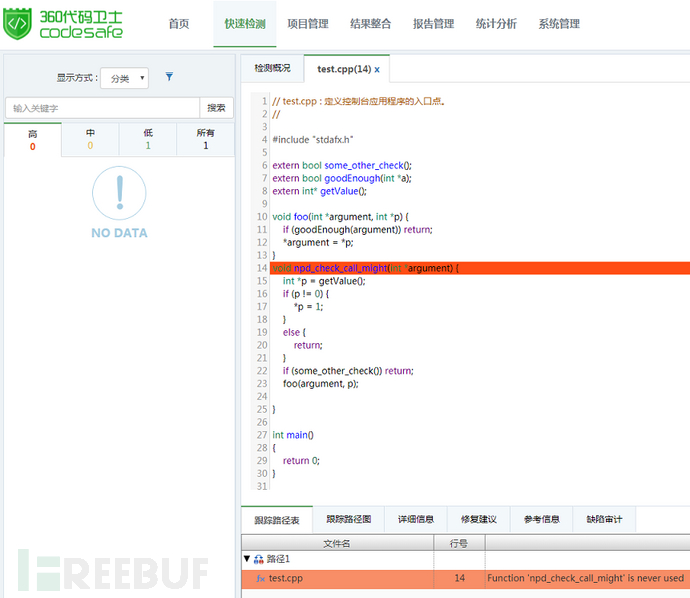

使用 360 代码卫士对修复后的代码进行检测,可以看到已不存在“空指针解引用”缺陷。如图2:

图2:修复后检测结果

四、开源代码检测计划某项目空指针解引用示例

开源代码检测计划是一项免费的公益计划。通过使用360代码卫士对开源项目进行源代码检测和审计,找到源代码中存在的安全缺陷并及时与项目开发人员进行沟通和确认,使得开源项目的安全性得到提高。

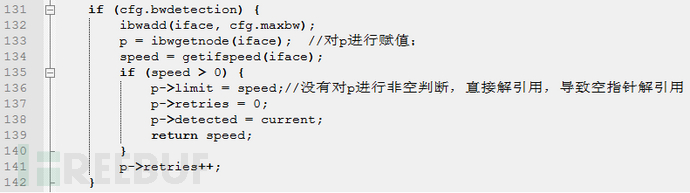

以下是开源项目检测计划中检测出的一个“空指针解引用”示例,如图3所示。

图3 开源项目检出“空指针解引用”

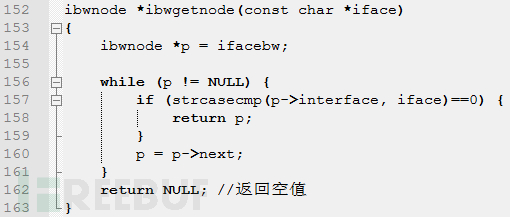

4.1 缺陷代码

在缺陷代码中, 指针P在第133行通过ibwgetnode(iface)函数返回值进行赋值,并在第136行p->limit=speed; 中进行使用,通过ibwgetnode(iface) 函数的实现分析,可以看到在162行中返回 NULL 值,因此当p->limit=speed;操作时,由于在之前并没有对P 是否为空进行判断,导致空指针解引用。

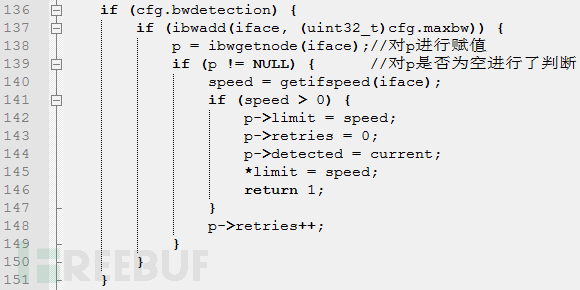

4.2修复代码

针对该空指针解引用问题的提出,开发人员在近期对相关代码进行了修复。在139行对p进行解引用前,进行了非空判断,从而避免了解引用空指针。

五、如何避免空指针解引用

为了避免空指针解引用的发生,需要在代码编写过程中养成良好的编程习惯,如:

指针在使用前需要进行健壮性检查,从而避免对空指针进行解引用操作;

当调用函数的返回值可能为空时,需要对函数返回值进行非空验证,从而避免空指针解引用;

在释放指针指向的空间后,需要将指针的值赋为空;

确保异常被正确处理。

*本文作者:360代码卫士团队,转载请注明来自FreeBuf.COM。