前言

在Black Hat 2018大会上,著名的硬件安全专家Christopher Domas展示了他如何找到多款不同型号CPU中可能存在的后门。

Black Hat 2018是安全领域顶尖好手集聚一堂的地方,发言人没有点东西压根吸引不了与会者的注意。所以在演讲中能够收获数百人的掌声,已经算是很成功了。 而Christopher Domas在Black Hat 2018大会上的演讲,开场不到五分钟大家的掌声就一浪接着一浪,他带了的议题是“如何打破现代CPU安全机制——特权层保护模型(ring-privilege model) 。

漏洞解析

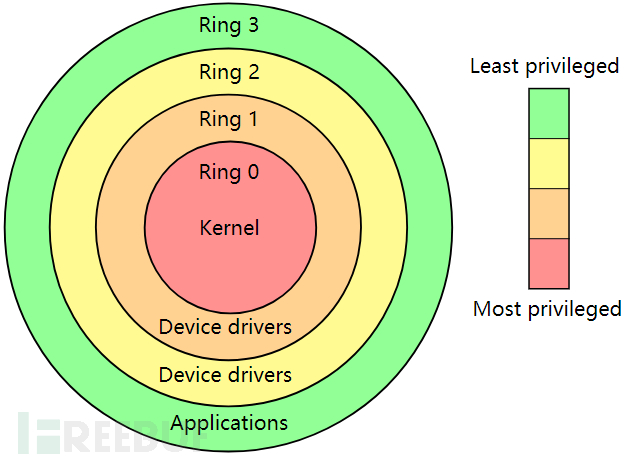

在硬件中,不同类型的指令被分配为不同的”特权层(Ring)”,应用属于第3层(Ring3),而系统内核就处于第0层(Ring0)。

Christopher的研究对象是基于x86架构的威盛C3处理器,该处理器是由台湾VIA Technologies Inc于2001年至2003年间生产和销售的CPU,这款产品多用于自动售货机、智能信息亭、ATM、游戏设备、医用设备和工业自动化设备等领域。

在演示中,Christopher将原本属于Ring3的应用指令提权至Ring0层,比大多数安全软件所拥有的运行权限更高,以此绕过当今反恶意软件和硬件控制系统所使用的绝大多数技术。

这个后门机制来源于C3主处理器核心旁隐藏的RISC协处理器,被Christopher称为Rosenbridge。通过使用启动指令(.byte 0x0f,0x3f),他可以翻转一个寄存器控制位,启用协处理器,该处理器不会继承C3芯片的相同安全保护机制。发送到该协处理器的任何指令都在Ring0层运行,而不是在Ring3层运行。

Christopher在VIA C3 Nehemiah芯片中发现了这种可以解锁“上帝模式”机制,他表示所有其他C3芯片组也采用类似的机制。

专家质疑

在Twitter和Reddit等社交媒体网站上,有几位硬件专家对Christopher的研究成果提出了异议,认为Rosenbridge可能不是真正的后门,因为2004年9月威盛就在其官方文档中提供了相关信息。

据该文档所示,隐藏该RISC协处理器的目的是提供“备用指令集”,为硬件供应商(OEM)提供对CPU的更多控制。这个备用指令集包括一组扩展的整数、MMX、浮点和3DNow!指令,以及x86指令架构上的附加寄存器和一些更强大的指令形式。该文档还特别指出附加指令集专门用于测试、调试或其他特殊条件,因此不会提供“一般用法”。

作者释疑

Christopher表示上述几位专家的看法是合理的。想利用Rosenbridge做一些坏事没有那么容易,它需要内核级的访问才能启用,就怕某些情况下它是默认启用的,这样一来就允许任何非特权代码修改内核,只需将特制的指令发送到RISC处理器,这些处理器即可读取并执行。

Christopher还在GitHub上发布了一系列工具,包括用于识别VIA C3 x86 CPU是否包含Rosenbridge“后门”机制的工具,还支持将其关闭以防止任何可能滥用行为。

针对威盛C3芯片的研究不是Christopher在x86芯片组安全性方面的首次尝试。三年前,在Black Hat 2015大会上,他还详细介绍了一种类似的方法,通过系统管理模式(SMM)功能提升x86 CPU中恶意代码的运行权限,英特尔和基于AMD x86的处理器均受到了影响。

*参考来源: Bleeping Computer,Freddy编译整理,转载请注明来自 FreeBuf.COM。