来来来,大家来get一下窃取密码的新姿势!近期,美国加州大学欧文/尔湾分校(UCI)的三位安全研究专家发现,他人可利用热感摄像机来测量用户手指在键盘上留下的余热,并根据热量信息来推算出用户在键盘上输入的文本信息,然后以此来窃取用户密码。

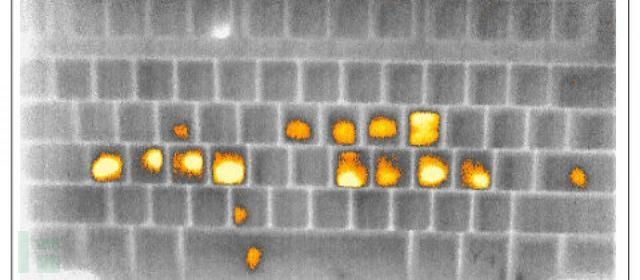

当用户在普通键盘上输入了密码之后,攻击者可利用中频热感摄像机来收集键盘上被按过键帽的温度数据。需要注意的是,这种方法在用户按下键盘后的一分钟之内才可行,因此这也就意味着,如果用户输入了密码之后就AFK(离开键盘)的话,密码很可能就会立刻被攻击者盗走。

Thermanator攻击可以恢复密码

UCI团队将这种攻击技术命名为Thermanator攻击,并声称这种攻击技术可以恢复长度较短的文本字符串,而这种字符串可以是短信验证码、银行卡PIN码或其他账号密码等等。

攻击者需要在距离目标设备一定范围内安装带有录像功能的热感摄像机,并且要求摄像机能够拍摄高清视图,这样才能确保记录下的键盘按键信息足够准确,这也是Thermanator攻击的基本要求。

当所有条件都满足时,攻击者(甚至是非安全专家)将能够恢复出目标用户输入的键盘记录集合,随后他们将可利用这些键盘记录来组合成可用于暴力破解攻击的字典文件。

密码可在30秒内恢复成功

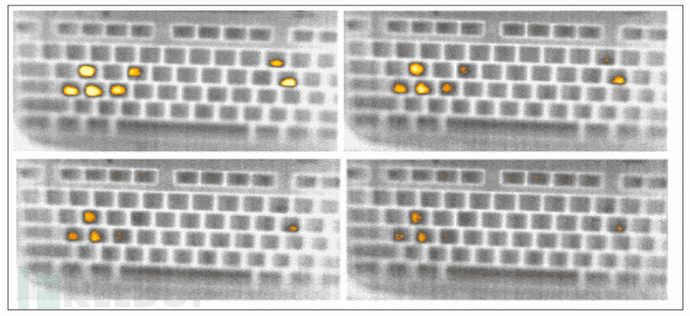

在研究人员的测试过程中,他们让31名用户在四款不同的键盘上进行了密码输入操作,并让8名普通技术人员根据热感摄像机记录下的数据来尝试恢复密码。

测试结果表明,当用户输入密码之后的30秒之内,热感摄像机所记录下来的数据足以让非安全专家的攻击者恢复出目标用户所按下键盘按键的整个密钥集。

研究人员表示,根据他们的研究结果,只要热感摄像机记录下来的键盘热量数据是用户按下键盘之后的30秒之内的数据,他们就可以恢复出整个密钥集,但如果记录下的是1分钟之内的数据,他们就只能恢复出部分密钥集了。

需要注意的是,这种攻击技术对于那些对电脑或者键盘输入不熟悉的用户更加有效,因为他们每输入一个字符都需要低头看一眼键盘。

密码是时候该“消失”了

UCI的研究人员表示,经过了这么多年,安全社区已经研究出了针对文本密码的多种恢复方式了,例如通过机械振动和电磁频率等等。因此,我们现在是时候放弃使用密码来保护用户的数据或者设备了。

随着各类高科技设备的不断降价,很多在之前“不现实”的攻击方式现在也成为了可能,考虑到这一点,传统密码已经无法保护我们的安全了,新型密码的需求迫在眉睫。

*参考来源:bleepingcomputer,FB小编Alpha_h4ck编译,转载请注明来自FreeBuf.COM