数字签名的出现,曾大大加强了计算机应用使用的安全性,其复杂、独特的加密方式使得证书成为了软件的“防伪标志”,并迅速普及。

但俗话说你有张良计我有过墙梯,近年来出现了一种新的攻击方式,是通过合法数字证书对恶意软件进行签名,并进一步入侵计算机。

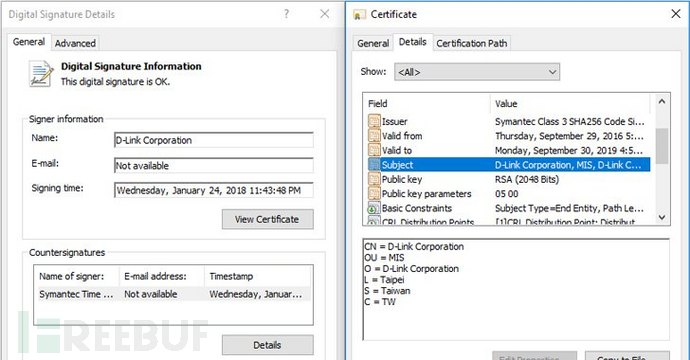

日前,安全研究人员发现一款新的恶意软件,该软件使用了台湾某科技公司(D-Link)的合法数字证书签名,并将其伪造成了安全应用。

众所周知,由受信任证书颁发机构(CA)颁发的数字证书,一般用于对计算机应用程序进行加密签名,从而使得计算机“信任”该程序,免受防护程序的查杀。即一个官方认证的过程。

然而,一些恶意软件制造者以及黑客团伙,为了绕过数字证书这一“门槛”,可谓无所不用其极。

最近被发现的就是一种能够通过认证的恶意软件。黑客使用受信任软件供应商处的受损数字签名证书进行伪造,从而降低了恶意软件在目标网络设备上被检测到的可能性。

ESET的安全研究人员近日确认了两个类型的恶意软件,一个是远程控制的后门程序,能够监控目标用户并窃取计算机文件;另一个则是从Google、Firefox、IE、outlook等渠道获取保存的密码信息的密码窃取程序。

该恶意软件的使用者被认为是黑客组织Black Tech,因其数字签名证书来自台湾的D-Link与Changing Information Technology两家公司。

研究人员已向两公司通报了关于恶意软件的情况,并且两公司也分别于2018年7月3日和4日撤销了受损数字证书的签名权。

然而,尽管签名被撤销,但大多数病毒防护软件都不具备证书有效性检查的功能,所以黑客仍然可以用原来的证书签署恶意软件。

事实上,这并不是第一次出现类似的攻击事件。早在2003年,伊朗核处理设施受到Stuxnet蠕虫攻击的事件便是同样的方式。

此外,2017年CCleaner黑客事件,是通过下载被感染的软件代替了原始程序,从而更新了数字签名证书。可见在使用数字证书方面黑客们早已轻车熟路,防御措施仍需要不断进步。

*参考来源:thehackernews,FB小编Karunesh91编译,转载请注明来自FreeBuf.COM