快讯 | 发现微信支付的重大漏洞,国外白帽子竟然先联系了360?

*本文中涉及到的相关漏洞已报送厂商并得到修复,本文仅限技术研究与讨论,严禁用于非法用途,否则产生的一切后果自行承担。

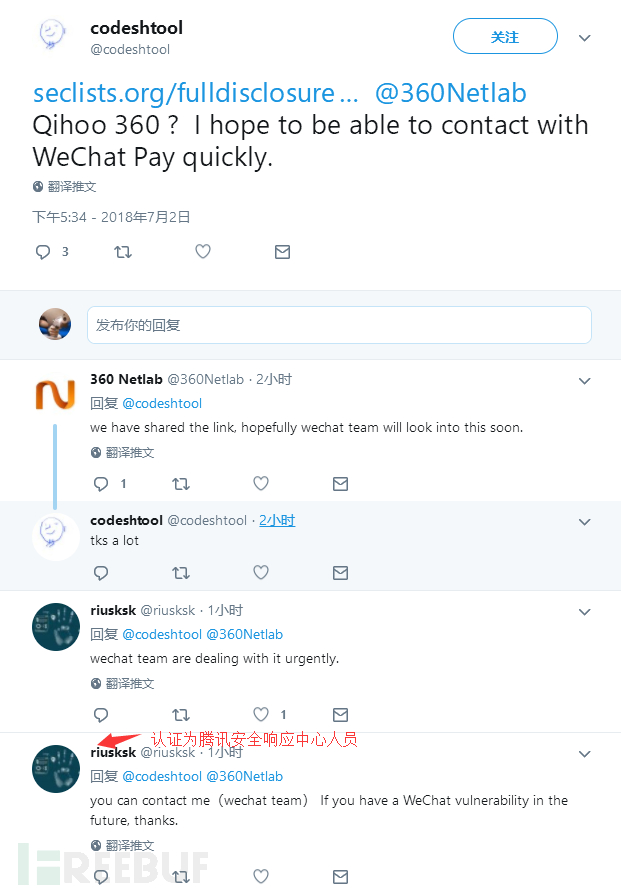

随着微信支付逐渐向海外市场普及,越来越多的外国友人及店铺开始使用微信支付。不过却发生了一件有趣的事情,国外一名白帽子发现了微信支付的漏洞,但却不知道如何联系微信安全的人员,竟然在Twitter上@360NetLab。在360安全人员转达漏洞之后,微信安全团队已经及时跟进处理这个问题。目测,下一波“微信致谢360”不远了……

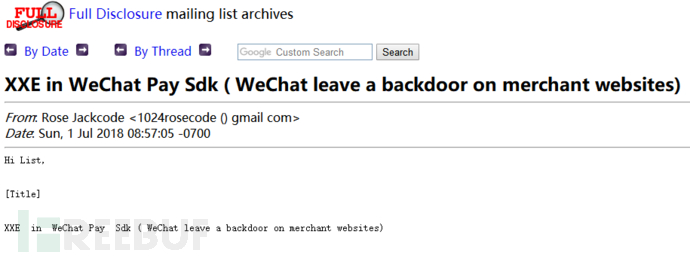

根据白帽子给出的漏洞描述,使用微信支付时,商家需要提供通知网址以接受异步支付结果。 问题是微信在JAVA版本SDK中的实现存在一个xxe漏洞。 攻击者可以向通知URL构建恶意payload,根据需要窃取商家服务器的任何信息。 一旦攻击者获得商家的关键安全密钥(md5-key和merchant-Id等),就可以通过发送伪造信息来欺骗商家购买任何东西而无需付费。

根据白帽子给出的漏洞描述,使用微信支付时,商家需要提供通知网址以接受异步支付结果。 问题是微信在JAVA版本SDK中的实现存在一个xxe漏洞。 攻击者可以向通知URL构建恶意payload,根据需要窃取商家服务器的任何信息。 一旦攻击者获得商家的关键安全密钥(md5-key和merchant-Id等),就可以通过发送伪造信息来欺骗商家购买任何东西而无需付费。

微信可以通过更新sdk修复问题,但是商家修复漏洞则需要时间和经验。

也许是360安全团队在国外更加知名,发现微信支付漏洞之后,该白帽子却不知如何联系微信安全团队,无奈只能在Twitter上@360NetLab。360的安全人员也在得知消息之后告知微信团队,很快我们也在白帽Twitter 的推文下看到了微信安全团队的回复,表示“已经在紧急跟进这个问题”。

也许是360安全团队在国外更加知名,发现微信支付漏洞之后,该白帽子却不知如何联系微信安全团队,无奈只能在Twitter上@360NetLab。360的安全人员也在得知消息之后告知微信团队,很快我们也在白帽Twitter 的推文下看到了微信安全团队的回复,表示“已经在紧急跟进这个问题”。

有关漏洞详情及演示过程,可点击链接查看:http://seclists.org/fulldisclosure/2018/Jul/3

*本文作者:Andy.i,转载请注明来自FreeBuf.COM

本文为 独立观点,未经允许不得转载,授权请联系FreeBuf客服小蜜蜂,微信:freebee2022

被以下专辑收录,发现更多精彩内容

+ 收入我的专辑

+ 加入我的收藏

相关推荐