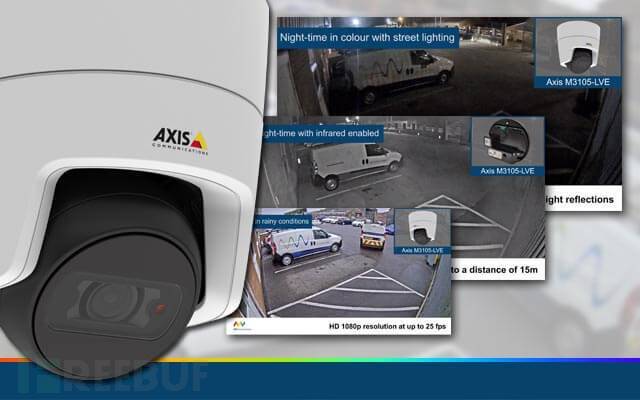

网络安全公司VDOO的研究人员近期发现了几个漏洞,这些漏洞影响Axis近400台安全摄像机。

来自网络安全公司VDOO的研究人员对物联网设备进行了一项研究,并发现安讯士公司制造的摄像头存在七个漏洞。据该厂商称,近400款产品受到这个问题的影响,Axis已经为每个漏洞发布了安全补丁。

攻击者可以通过其IP地址来远程接管摄像机,利用漏洞可以访问或冻结视频流,并控制摄像机的所有功能(例如移动检测,方向),还可以更改软件。

专家警告说,攻击者可以让摄像头加入僵尸网络中,以便用于支持多种攻击,例如DDoS和挖矿。

“我们发现Axis是易受攻击设备的供应商之一。我们的团队在安讯士安全摄像机中发现了一系列严重漏洞。这些漏洞使获得相机IP地址的远程攻击者接管相机(通过LAN或互联网)。总的来说,VDOO已经向Axis安全团队披露了七个漏洞。“VDOO发布的分析报告称。“将三个已报告的漏洞放在一起用,即可允许未经身份验证的远程攻击者通过网络访问摄像头登录页面(无需以前访问摄像头或摄像头凭据),然后完全控制受影响的摄像头。”

研究人员近期发布了每个漏洞的技术细节和相关的概念性证明(PoC)代码。

经过研究人员演示,通过以root发送特制请求(CVE-2018-10662)并绕过认证(CVE-2018-10661),然后注入任意shell命令(CVE-2018-10660),可利用三个漏洞。

以下为研究人员的测试步骤:

步骤1:攻击者使用绕过授权漏洞(CVE-2018-10661)发送未经身份验证的HTTP请求,该请求到达/bin/ssid中的.srv功能(该功能处理.srv请求)。通常,只有管理员才能访问此功能。

步骤2:攻击者利用一个接口,该接口没有任何限制,允许发送任何dbus消息到设备的总线(CVE-2018-10662),其可从/bin/ssid的.srv访问。由于/bin/ssid以root身份运行,因此这些dbus消息有权调用系统的大部分dbus服务接口(否则会受到严格的授权策略限制)。攻击者可以选择发送dbus消息到一个叫PolicyKitParhand的dbus服务接口,它提供了设置parhand参数的功能。然后攻击者即可控制任何设备的parhand参数值。

步骤3:利用shell命令注入漏洞(CVE-2018-10660)。某些parhand参数(类型为“Shell-Mounted”)在配置文件中以shell变量分配格式结束,其稍后会包含在以root身份运行服务的init脚本中。由于步骤2,攻击者能够发送未经身份验证的请求来设置参数参数值。通过这样做,攻击者现在可以通过使用特殊字符设置一个参数的值来利用此漏洞,从而导致命令注入,以便以root用户身份执行命令。

VDOO发现的其他漏洞可以被未经身份验证的攻击者利用,可以从内存中获取信息从而触发DoS条件。

Asix发布了一份安全通报,其中包括所有受影响的相机的完整列表以及解决漏洞的固件版本。与此同时,作为物联网设备安全性研究的一部分,VDOO的研究人员也在Foscam相机中发现了一些漏洞。

*参考来源:securityaffairs,Covfefe编译,转载请注明来自FreeBuf.COM