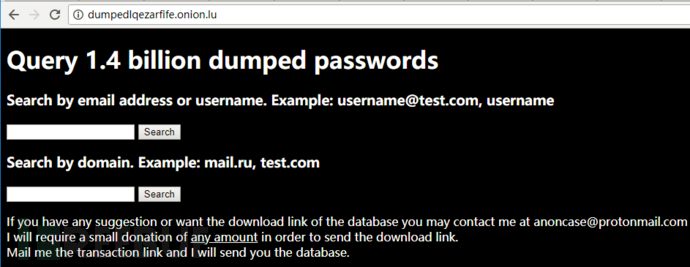

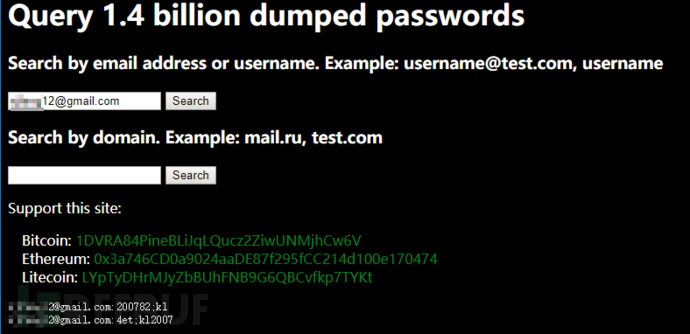

近期,网络上出现了一个14亿邮箱密码泄露信息查询网站:http://dumpedlqezarfife.onion.lu/,访问网站后,可以按照用户名或邮箱地址来查询特定邮箱是否存在密码泄露,查询结果全为明文状态的泄露密码信息。

安全圈大佬宫哥的微博截图

查询分析

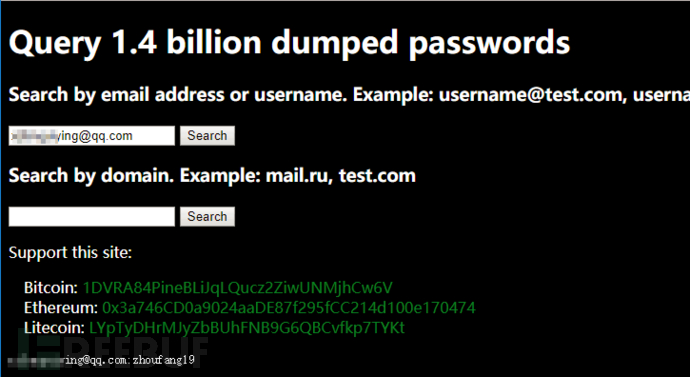

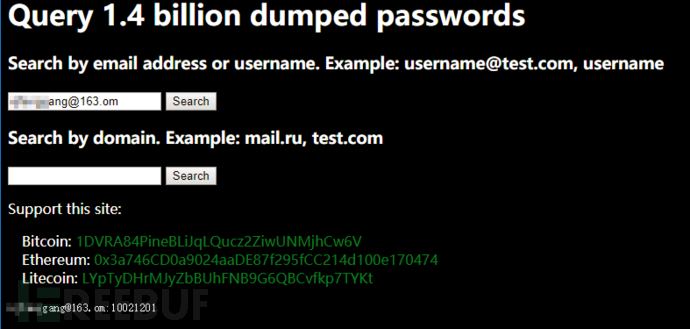

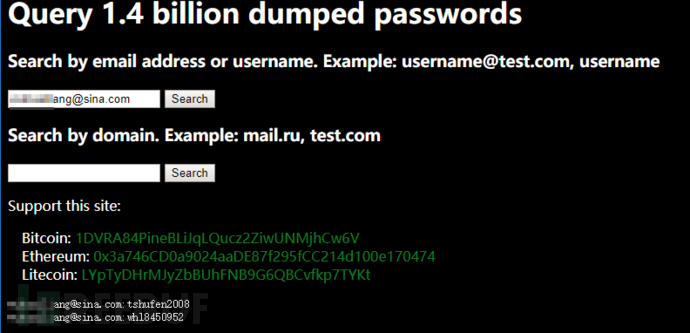

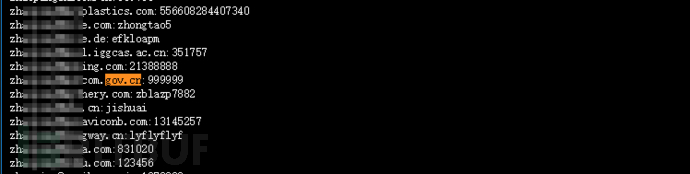

经查询统计,该14亿邮箱密码库涉及Gamil、Hotmail、Yahoo、Sina、qq、163、Sohu、Live、Aol等知名电邮厂商注册用户,另外,还涉及一些公司企业、大学科研机构和少量政府单位的邮箱使用用户。其中泄露的密码信息最早可追溯至2011年,最近的泄露密码日期未知,受影响用户多为我国和欧美地区网络活跃的电邮用户。经测试发现,该库甚至囊括了很多古老和新近的邮箱密码,查询结果让小编惊出一身冷汗。

重要说明

重要说明

目前,dumpedlqezarfife.onion.lu网站无需翻墙即可正常浏览访问,与国外密码泄露查询网站 haveibeenpwned 只能查询“是否泄漏”状态不同的是,这个dumpedlqezarfife.onion.lu网站查询出来的泄露密码全是明文信息,存在个人信息二次泄漏风险。虽然其中有些查询出来的密码已经不可利用,可能是多次泄露事件的累积库,但从中可以看到个人的密码使用习惯和构造姿势,包括一些多个邮箱的复用密码和个人生日等隐私信息。

dumpedlqezarfife.onion.lu网站分析

dumpedlqezarfife.onion.lu网站是暗网网站,通过加了.lu后缀的Tor2Web代理服务进行渲染呈现。目前有http和https两种访问方式。网站还开通了比特币、莱特币和以太币三种赞助方式,并提供了数据库购买联系邮箱: anoncase@protonmail.com 。

安全建议

出于对个人信息安全的考虑,Freebuf建议用户及时访问该网站验证自身邮箱受影响情况,修改相关受影响邮箱的密码信息,避免出现进一步的个人信息泄露!同时,需要养成定期修改密码和多个邮箱不复用密码的习惯,谨慎使用邮箱注册或授权至不明网站!

*参考来源:dumpedlqezarfife,FreeBuf 小编 clouds 编译,转载请注明来自 FreeBuf.COM