*FreeBuf官方报道,转载请注明来自 FreeBuf.COM

听说现场有服务器被破解了?

并没有,让大家失望了。我们单独拉了网线,就怕 hacker 们突然间的兴奋……

期盼已久的 DEFCON CHINA 刚刚拉开帷幕,群里就开始讨论这样的话题,因为现场的黑客与极客是在太多了,说不定某个看起来普普通通的人现场小试牛刀,就破解掉了某台设备,然后隐身人海,深藏功与名。作为参加过各类安全大会和 CTF 比赛的本届大会主办方之一,经验老道的百度安全自然也是考虑到了这样的问题,所以提前准备了应对方案。这恰好也间接反映了黑客与极客的宗旨:hack everything(无所不黑),而原因就是他们有着孩子般的好奇心与执着,愿意探索问题、解决问题。

黑客与极客精神的本质——人类与身俱来的好奇心与探索

在首日的开幕致辞中,百度安全总经理马杰表示,不善演讲的自己站上舞台就是一次突破和尝试,而百度将 DEFCON 引进中国,也是一次大的突破与尝试。几亿年前,我们的祖先处于好奇心去尝试取火,几亿年后,我们继承着祖先的好奇心,也不断打破规则,不断探索向前。DEFCON 创办者 Jeff Moss 也表示,当下机器学习、人工智能、物联网、量子计算、5G 等很多的技术都带来很多挑战和机遇。也有越来越多的极客在新科技领域不断探索创新。他正是看到了极客精神在中国不断落地生根,才有愿意将 DEFCON 引入中国,借由这个平台为大家带来更多交流和沟通。毕竟,除了干货满满的议题演讲和技术展示,志同道合者相互面基,也是 DEFCON 的一大功能和目标。

小姐姐我深以为然。正如现场的参会者既有轻车熟路的老司机,也有年仅 13 岁的孩童,而且今年女性参会者的数量多到外国演讲嘉宾都惊讶和赞叹的程度。各路人马不分年龄,本着共同的爱好聚到一起,将与生俱来的探索精神发挥到极致。正如好奇的小姐姐原本到场也不算晚,结果却因为东看看西瞅瞅,硬生生排到了进主会场的队伍尾巴里。

那么这一天下来,好奇小姐姐都有哪些收获呢?

议题分享——会议之魂

不论是什么大会,大家最关注的还是干货部分,也就是行业大咖的主题演讲。在前瞻文章里我们介绍过,DEFCON CHINA 延续 DEFCON 的模式,议题审核都是由美方团队把关,所以这次的议题依然含金量满满,看到填得满满的会场就知道演讲有多受欢迎了。

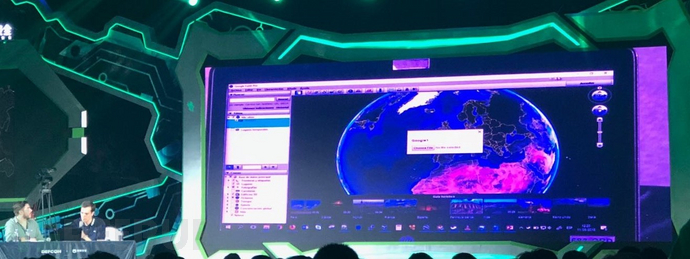

主会场首日的议题主要有《用谷歌传播恶意软件》,两名演讲者 Fabian Cuchietti 和 Gonzalo sanchez 都来自西班牙,长期以红队身份从事互联网安全审计工作。谷歌虽然在安全方面一直比较可靠,但它的产品依然有可被利用的问题。例如,通过谷歌地球利用攻击软件逃避病毒检测,就能成为攻击载体最终逃避谷歌地球沙箱,最终实现谷歌会话劫持、远程代码执行(远程shell)以及利用 JavaScript 挖矿(门罗币)。两位演讲者还在现场进行了演示,不过由于网络等原因没能成功,所幸还有之前成功的视频可以看。他们说,有时候如果一直尝试却没得到理想结果的话,所幸就换一个工具、换一种思路。总之,hacking 也好,安全工作也好,重要的是最终目标。换个方法也是极客必备的创新和探索思维,最终能解决问题就好。

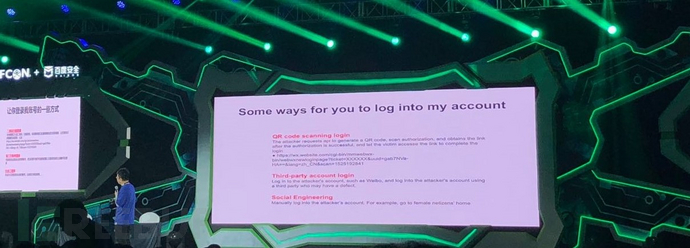

第二个议题《你上了我的账号》的思路可以说是另辟蹊径、别出心裁了。说到账号,一般我们想到的都是找到他人账号漏洞,获取他人账号权限。但在这个议题里,演讲者“呆子不开口”却说,就算我把我的账号给别人用,我也能找到办法攻击对方,这波操作就很满分了。当然,具体说来,这里面其实涉及到一些社会工程学的内容,可以诱导受害者登录别人的账号,获取一些攻击场景,并结合csrf、selfxss、oauth、sso的一些低危漏洞或特性,盗取登录凭证和第三方后门账号,最终实现窃取隐私、钓鱼攻击、盗取资源、冒用身份等攻击。在互联网中,也许你一不小心就会被诱导登录到攻击者的账号,具体有login csrf、Setcookie接口用于设置登录cookie、链接传递登陆凭证、二维码扫描登录、第三方授权登录(这种比较普遍)以及社会工程学等。攻击者通过内容读写、Selfxss读写等,可以获取到受害者在上网行为、手动输入、本域浏览器存储等多种过程中泄露的日志、记录、信用卡、登录凭证等敏感信息。针对这些情况,也有一些防范方法。首先,针对登录表单、换取凭证、退出登录等请求做好csrf防护和来源签名校验。其次,在页面中醒目显示登录用户名,引起用户警觉。最后,漏洞不分大小,只分有没有,一定要及时修复漏洞!

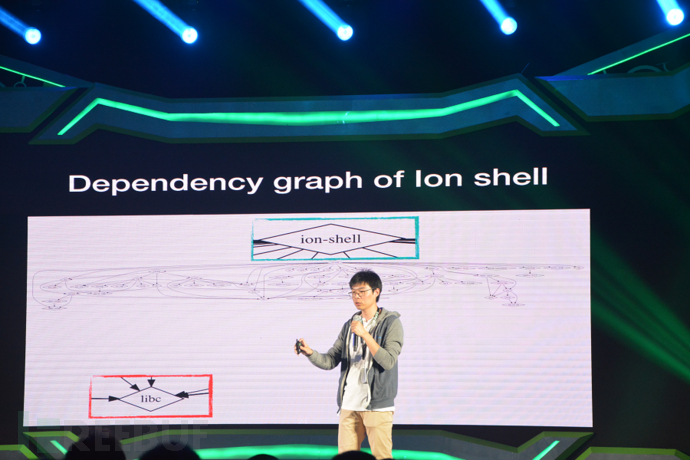

第三个议题是《当内存安全语言不再安全》,演讲者是百度安全的几位安全研究员。近些年来,有研究认为使用内存安全语言(Rust、Go、Swift等)可以重构安全要求高的组件。但事实上,这些语言编写的程序也不能 100% 保证类型安全、内存安全以及线程安全。经过样本分析,可以发现,几乎 25% 的 Rust 库都依赖其它 C/C++ 的库,导致其内存安全特性遭到破坏,容易出现风险。而开发人员却意识这些库,也没有注意威胁的存在。此外,由于存在一些静态链接的 C/C++ 库,导致库的依赖碎片化,导致大规模升级更新更难实现。更值得注意的是,完全使用内存安全语言做开发也会存在安全问题。例如,Rust 允许开发者使用“unsafe”关键字编写费内存安全的代码一绕过编译器的限制。但是,一些库使用了这些“unsafe”代码,并把这些代码导出为“安全”的函数给其他不知情的开发者使用,进而导致安全隐患。

有五年 DEFCON CTF 组织经验的 Vito Genovese,bamboofox 网络安全研究员陈威伯以及360阿尔法团队的安全研究员向小波分别结合实际例子分享了关于 CTF 搭建,在 GDB 上执行 Triton 和符号以及安卓平台路径穿越漏洞的挖掘利用等内容。

目之所及——还是要在意一些小细节

一进会场,与官网主题色一致的电路板主题大门直接彰显了会场所在,进门领到胸牌,才更觉其中深意。胸牌是铁质的,质感比起皮质塑料好了好几百个亚克力,让小姐姐分分钟想到了树莓派,可以说是很极客了。铁质的胸牌搭配电路板印刷的五大洲地图,左上角是DEFCON CHINA 的字样,右下角则是用中国传统印章所使用的字体,达成了国际化与本土化的融合。胸牌不同的颜色标明不同的参会人员身份。其中,嘉宾(普通参会者)是白色,媒体是绿色,演讲嘉宾是蓝色,员工是红色。但目前小姐姐只抓拍到了两种颜色,待我再慢慢去找一找,集齐各种颜色不知道能不能召集一只超级胸卡呢?

大会首日,BCTF 也在同步进行。会场整齐地排列着桌椅,每组战队都贴着logo,下面还打上了灯光。好奇的小姐姐一眼就看出了其中的玄机。16支战队平均分布在分会场两边,左边都是蓝色的灯,右边都是红色的灯,这不是在暗示着红蓝对抗嘛。现场的6台服务器也是 3V3 站立,红色那台与蓝色那台遥相呼应,分外和谐。战队里有熟悉的logo也有新鲜的面孔,他们的赛题主要分为三类:AWD 攻防赛、靶场赛以及新的 RHG 人工智能(机器与黑客)对抗赛,赛况激烈。

在这个分会场,还有几家参加漏洞众测的厂商,分别是物联网相关的车载娱乐系统挖洞、区块链私钥安全测试以及门锁破解等。给出的奖金也从 10 万到 100 万不等。不知道这些奖金最终花落谁家呢?反正小姐姐是拿不到,就靠你们了。偷偷告诉你们,那个百万赏金的就是 BOX 家,可以线上挖洞哦,目前为止还没有人拿到奖金呢。挖洞地址如下,拿走不谢:

目标 IP 地址:39.105.40.239

BOX 系统开源代码地址:HTTPS://GITHUB.COM/BOXPROJEC

Hacking Village ——体验亲自动手的乐趣

DEFCON Hacking Village 环节最亮眼的一直都是汽车破解,今年也不例外,毕竟庞然大物容易吸引人注意。在会场入口处,一眼就能看到一辆大红色的汽车安静地停放在那里,静等被破。不过,这个破说的并不一定是物理的、表面的破解。说不定人家表面光鲜靓丽,内心早就千疮百孔了呢。工作人员表示,室外没有演示屏,所以车里的关键部件已经被拆下来拿到室内了,破解也主要是针对这些关键部件的,会有专家指导、演示,告诉大家需要注意的安全威胁。

其他的 Hacking Village 也是精彩不断。工作人员告诉我,他们把每个 Village 都称作屯儿,各个屯儿的负责人都是村长。这让小姐姐瞬间觉得自己进了一个高大上的农家乐,有种跟着七大姑八大姨逛集市的感觉。而且这种到处尝试的感觉,还挺不错。

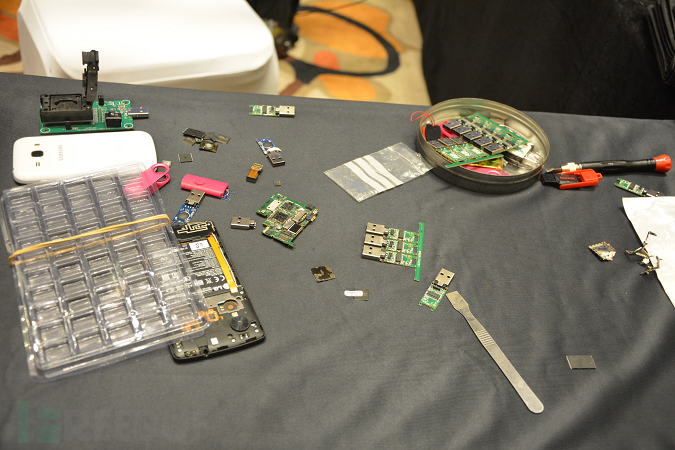

在生物识别屯儿,小姐姐体验了一把静脉采集与识别,但可能由于血管太细没照出来,而有位小哥哥的手一放到机子上,就把工作人员吓了一跳,因为血管又多又粗,看来现在的极客们,不仅技术好,身体也倍儿棒。这个屯儿有指纹、虹膜、人脸、静脉等多种识别方式,可以亲自体验并了解其中工作机制。小姐姐决定等时间充裕了再去试试其他的。在生物识别屯儿的旁边就是芯片破解屯儿,看着现场被拆掉的手机,居然并不心疼还有点儿爽?

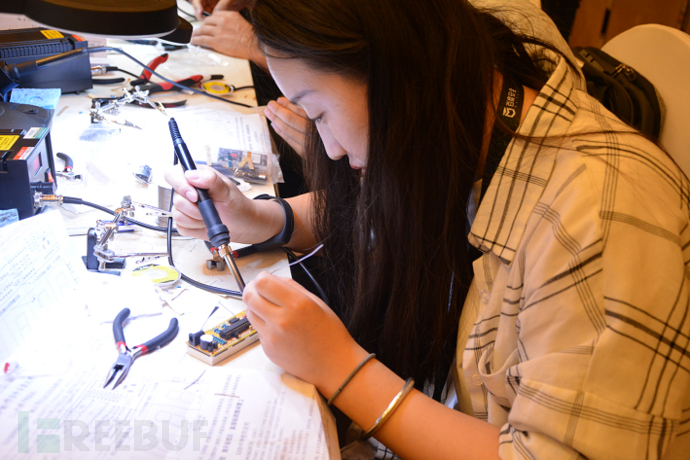

硬件破解屯儿里,各位体验者认真地坐在工作台前做焊接。小姐姐我还捕获到另一位小姐姐,认真的女生最美丽!

其他的还有开锁屯儿、数据包攻防极客屯儿、侦查屯儿、蓝队屯儿、AI屯儿,由于时间问题,小姐姐只好留到第二天再体验一下。

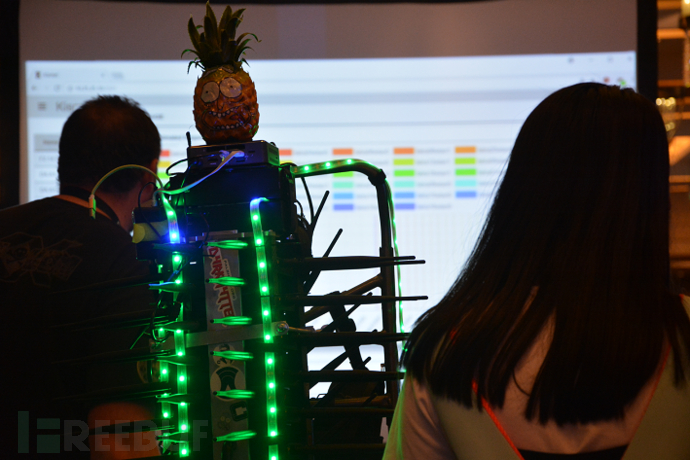

现场还遇到了 WIFI 大菠萝,眼熟咩?看看菠萝那意味深长的笑……这个官方称谓叫 WIFI 仙人掌,是一个被动无线监控设备,可同时收听50个频道,还能捕获蓝牙无线数据。这个工具主要使用 Kidmet 从每个无线电收集数据并将数据居合道单个可搜索的网络界面中,还能识别无线威胁。真的是有有颜值又有实力。

关注人,关注分享与交流

不论现场议题多么丰富,工具多么令人眼花缭乱,视觉效果多么炫酷,都离不开人的参与。正如 Jeff Moss 在开幕致辞中所说:

DEFCON是一个极客安全方面的会议,但并非只关于信息安全,也不是要为企业来解决问题,不是想要把安全方面的产品进行优化。我认为DEFCON应该专注于挖掘人、探索人。我们想要帮助大家来发掘新的东西、发现新的东西,大家一块来发掘,相互来学习。所以我们今天来到这里,可以分享我们的故事和经验,也就是分享知识。这是 DEFCON 关注的焦点。

诚然,现场的每一位参会者和工作者,都在亲自体验生活,都在努力探索万事万物以及人生的终极奥义。只有这样的亲自体验和探索,才能造就各行各业的发展,安全行业,也是如此。

花絮:

北京有会,名为 DEFCON CHINA,DEFCON CHINA 之大,一天逛不下。会场还有不少厂商的展台,就留着下一篇文章再介绍啦。

参加 BCTF 的漂亮小姐姐

百度的漂亮小姐姐

没事儿跟他对对话

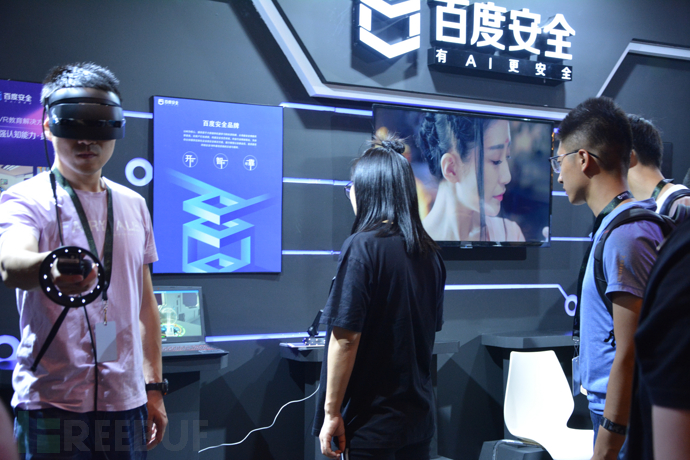

VR体验

BCTF可视化

现场破解自动贩售机

打吧

*FreeBuf 官方报道,转载请注明来自 FreeBuf.COM