卡巴斯基详细介绍针对Android用户的ZooPark APT攻击

卡巴斯基实验室的安全研究人员昨天发布了一份报告,详细介绍了过去三年来在中东地区活跃的一个新的黑客组织。

这个组织代号为ZooPark,是一个APT组织,最早在2015年开始活动,并且不断发展,日渐复杂。

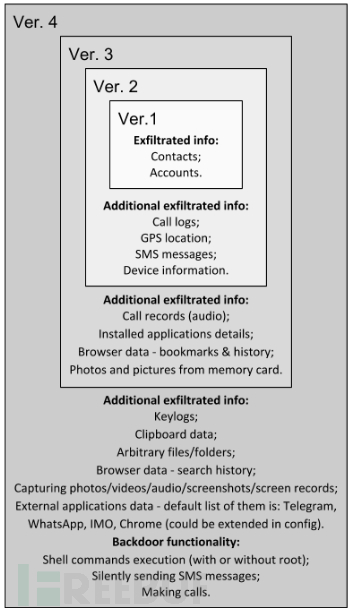

卡巴斯基报告列出了这个组织过去的行动并把他们的恶意软件发展分为四个阶段。

第一阶段(2015年)

攻击者使用了非常简单的恶意软件,只能执行两种操作 -

窃取用户设备上的账号信息、窃取通讯录。在这一阶段,攻击者把程序伪装成官方的Telegram程序。

第二阶段(2016年)

ZooPark组织增加了恶意软件功能。新增加的功能是一些间谍软件的专属功能。

第三阶段(2016年)

第三阶段时,小组意识到尽管他们尽了很大努力,软件仍然不够现金,所以他们复制了Spymaster Pro商业版间谍程序,尝试在这款程序的基础上改进。

第四阶段(2017年)

ZooPark的恶意软件出现重大改版。在阶段3中做的大部分更改被删除,小组在第二阶段的代码上添加了更多功能。

卡巴斯基专家说:“最后一个阶段特别有趣,从简单的代码功能到高度复杂的恶意软件,出现了巨大的飞跃。 “最新的版本可能是从专业监控工具供应商那里购买的,这并不奇怪,因为这些间谍工具的市场在不断增长,并在政府中流行开来,在中东国家里面有很多案例。”

至于传播渠道,ZooPark组织要么创建Telegram频道,分享恶意程序的链接,要么攻击正规网站,把用户重定向到病毒下载页面。

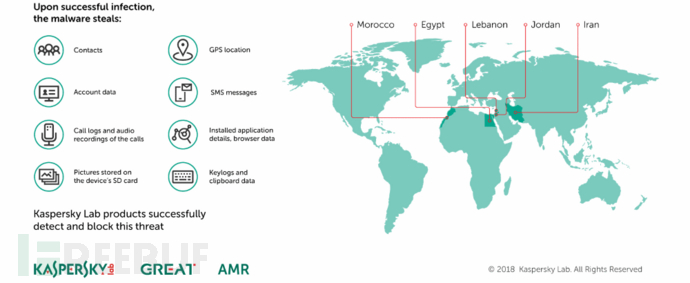

卡巴斯基表示,这些方法的确起到了作用,并且在几个国家(如摩洛哥,埃及,黎巴嫩,约旦和伊朗)都有受害者。

* 参考来源:BleepingComputer,本文作者Sphinx,转载注明来自FreeBuf

本文为 独立观点,未经允许不得转载,授权请联系FreeBuf客服小蜜蜂,微信:freebee2022

被以下专辑收录,发现更多精彩内容

+ 收入我的专辑

+ 加入我的收藏

相关推荐