圣诞节将至又临近元旦,也没给大家准备什么礼物,恰好最近发现一本很酷的书——《黑客大揭秘:近源渗透测试》,由国际知名安全研究团队——天马安全团队(PegasusTeam)的四位成员柴坤哲、杨芸菲、王永涛、杨卿荣耀出品,在本书中也首次提出了“近源渗透测试”的概念。

注:本次活动免费送出5本,具体见文末规则详情。

内容简介

本书主要讲解了当渗透测试人员靠近或位于目标建筑内部,如何利用各类无线网络、物理接口、智能设备的安全缺陷进行近源渗透测试。书中首先以Wi-Fi举例,介绍基于无线网络的安全攻防技术及实例测试,包含对家庭、企业级无线环境的常见渗透测试方法,无线入侵防御解决方案,无线钓鱼实战,以及基于无线特性的高级攻击利用技术;然后介绍了当渗透测试人员突破边界后可使用的各类内网渗透测试技巧,如敏感信息收集、权限维持、横向渗透、鱼叉攻击、水坑攻击、漏洞利用、密码破解等。此外,我们还介绍了针对门禁系统的RFID安全检测技术、针对USB接口的HID攻击和键盘记录器技术、网络分流器等物理安全测试方法。

近源渗透与普通渗透测试的区别在哪?

近源渗透测试和传统的渗透测试的主要区别在于对“边界”概念的理解上。在传统的网络测试中,各类防火墙、入侵检测等防护产品已经较为成熟,攻击者很难通过外网的网络入口突破企业的重重防御措施。而在近源渗透测试的场景中,由于攻击者位于目标企业附近甚至建筑内部,这些地方往往存在大量被企业忽视的安全盲点。

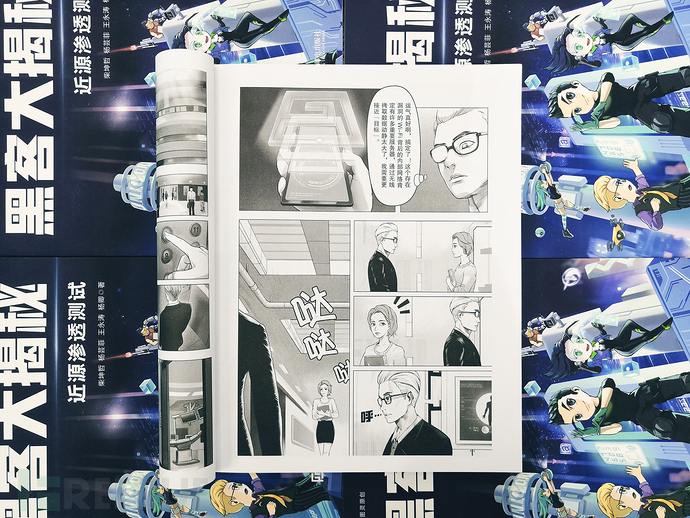

为了让读者更深切理解“近源渗透”,本书引用 360 黑客安全研究院的黑客漫画《黑客特战队》中的“第 4 话 近源渗透”内容,作为本书的开胃菜,包括酷炫的动漫风格封面,让这本书显得更加特别,不愧黑客艺术家之名。

作者简介

目录

前言 【阅读】

第1章 鸟瞰近源渗透

第2章 Wi-Fi安全 【阅读】

第3章 内网渗透

第4章 权限维持

第5章 网络钓鱼与像素追踪技术

第6章 物理攻击

第7章 后渗透测试阶段

附录A 打造近源渗透测试装备

附录B 近源渗透测试案例分享

大咖推荐

杨卿老师,在国内乃至世界黑客圈里,尤其在无线电安全研究领域,是一个颇具传奇经历和积极影响力的 Hacker,同时又是一位有深刻情怀的网安科普专家,在国内网安人才急需的今天,这点尤其难得。所谓侠之大者,为国为民!希望此书的出版,能够引领更多网安技术爱好者,笃定自己的信念,取得更大的成就!

——鲁辉,中国网络空间安全人才教育联盟秘书长

近源渗透测试即利用各类无线网络、物理接口进行的渗透测试,往往是传统网络安全测试人员容易忽略的一条途径和技术盲点。本书作者均来自国际知名的无线安全研究团队 PegasusTeam,有多年丰富的无线渗透测试经验。书中内容偏向实战,详细介绍了近源渗透中涉及的各种技术、工具以及示例,具有很强的可操作性。无论是作为入门材料,还是作为实际工作中的技术参考和扩充,这都是一本不容错过的好书。

——古河,微软全球最具价值安全研究员 Top One,国家杰出工程师青年奖获得者

我们读过很多关于网络安全的书籍,怎样入侵网站,怎么猜解密码,怎样用邮件钓鱼,大家都滚瓜烂熟。而这本书,讲述的是一种全新的攻击、全新的安全。黑客不再远隔千里,而是就在我们身边。他们就在公司楼下的咖啡馆,就在办公室门口,就在座位隔壁,等待一切可能的机会。

——云舒,默安科技联合创始人兼 CTO

认识本书作者团队很多年了,他们一直以来都专注于无线电通信安全的研究,在该领域有着丰富的实战经验和技术积累。此书将向读者们揭露来自真实世界的无线攻防,以近源渗透的角度展示如何绕过和打破企业想象中完善的安全防护体系,直抵内部关键系统。相信此书能启发国内安全行业对近源渗透领域的关注。

——sunwear,知名网络安全、信息网络战专家

企业在网络安全建设环节,对于云安全、外网安全等这些偏向外部威胁的安全建设一般会落实得比较到位,但内网安全、物理安全、人员安全这些偏向于内部威胁的安全建设往往会是比较大的薄弱点。 我相信很快“近源攻击”将不只出现在电影情节中,会更多的在实际运作中遭遇。

——余弦,慢雾科技联合创始人,《Web 前端黑客技术揭秘》作者

本书可以说是国内少有的以红队为导向的近源渗透测试及内网渗透书籍。本书不像以往类似题材的书籍,只是对加密算法和基础无线破解的泛泛而谈,而是结合天马安全团队多年在渗透测试服务中汲取的精华编撰而成。我相信,通过实践与理论的结合,能帮助读者们更透彻地理解并掌握近源渗透测试的相关技术。

——黄琳,360 安全研究院技术总监,独角兽安全团队负责人

近年来,黑客的攻击已不再局限于远程的网络入侵,企业的各类无线网络、物理接口开始成为了黑客新的攻击入侵途径,进而形成了近源渗透一整套创新的攻击方式,安全人员运用社会工程学结合近源渗透往往能够取得非常好的效果。推荐安全从业者通过本书的学习,拓宽自己的思路,更好的理解近源渗透的攻击技术,提升企业的安全防护能力。

——宋申雷(rayh4c),360 高级威胁应对团队安全专家

本书作者具有丰富的物理渗透实战经验及多年无线安全研究经验。在远程攻击面较小或目标网络安全意识较高的情况下,近源物理渗透往往能达到”灯下黑”, 出其不意地突破外层较为完善的防御,直达纵深。

——Anthrax@insight-labs,前 Google 高级安全研究员

本书作者都是国内名列前茅的无线通信和IoT安全专家,一直走在国内安全科普的第一线。我相信本书的出版,一定能为安全圈带来更多的新鲜血液,本书也将成为近源渗透领域的启蒙之作!

——谢枕,斗象科技 CEO,FreeBuf 联合创始人

网络安全人才是国家未来的希望,祝愿广大的网络安全爱好者与青少年能通过本书专家作者的知识与经验,修炼出属于自己的精湛技艺,为成为更优秀的自己而努力!

——高杨扬,全国青少年阅读推广大使、中国少年儿童新闻出版总社首席品牌课程推荐官

恭贺本书作者们集网络安全的理论知识与实践经验撰写了此部专著。杨卿先生作为亚太体育联合会聘任的网络安全专家委员,为国防信息安全及信息化行政管理系统的发展,担负着任重道远的责任。祝愿读者们通过习得此书网络安全真知,磨练技术、提升水平的同时,在亚太体育联合会推广的网络安全电竞大赛上也能体现真我价值,为国争光!

——曲正超,亚太体育联合会总会电子竞技运动委员会秘书长

作者团队简介

天马安全团队(Pegasus Team)成立于 2014 年,专注于红队方向和无线安全、IoT 安全领域的前沿攻防技术研究。

2014 年成为全球首个伪基站防御技术专利的获得团队。

2015 至 2018 年间,针对国内外客户的近源渗透测试服务中保持着 100% 的成功率。

近两年来,天马安全团队的众多研究成果入选 Black Hat、DEFCON、HITB、KCon、Cansecwest、Code Blue、PoC、NullCon 国内外顶级安全会议;也是全球著名无线安全组织 Aircrack-NG 中 MDK4 项目维护团队,该项目已内置 Kali Linux 中。

天马安全团队还孵化了国内首个无线入侵防御系统和无线网络欺骗防御系统,打造了基于 IoT 设备的 BNI 防护引擎并参与制定相关标准;完成国内多个智慧城市试点及高达 700万 的日活跃用户数量,得到全球软件和互联网行业、厂商以及国际安全社区的广泛认可。

活动规则

在FreeBuf网站本文下留言评论,说出你对《黑客大揭秘:近源渗透测试》这本书的期待,或者分享你在渗透测试中的骚技巧或者故事,最终挑选出5位优质评论的用户,可免费获得这本书,FB客服将通过私信与您联系。

时间:2019年12月24日 09:30 —— 2019年12月27日 18:00

附:即便最终未能获奖,但对这本书有着浓厚兴趣的,可前往网上商城购买(传送门)。

*本活动最终解释权归FreeBuf所有