2024hvv实战测试卫生部门

这是我第一次护网而且还是作为攻击队有所收获所以写的不好还请多多包涵。

本文是记录了一次从旁站站到拿到webshell,横向拿下主站,进行内网提权,然后再拿下云服务器,再横向拿下供应链的一切权限,运气占很大成分。

攻击目标:某政府的医疗相关单位

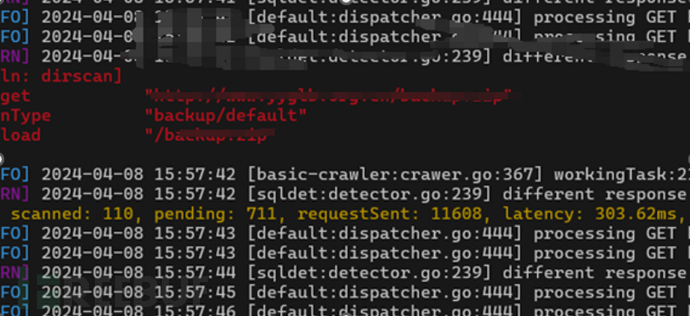

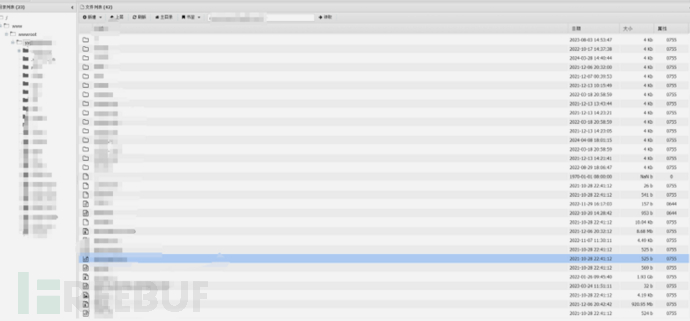

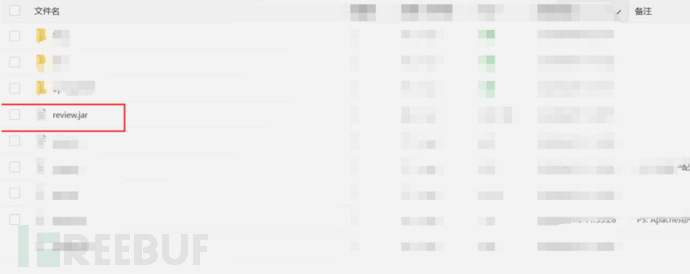

- 第一步就是运气的体现了,先上扫描发现了它有一个2022年的源码备份,直接搞下来看看

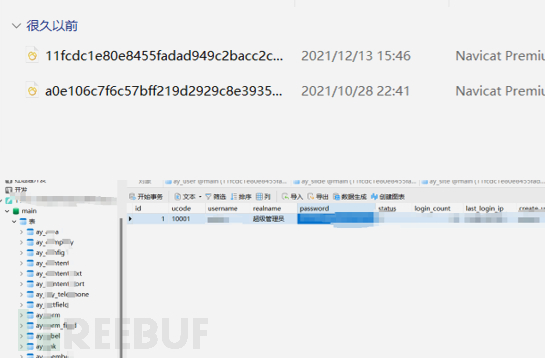

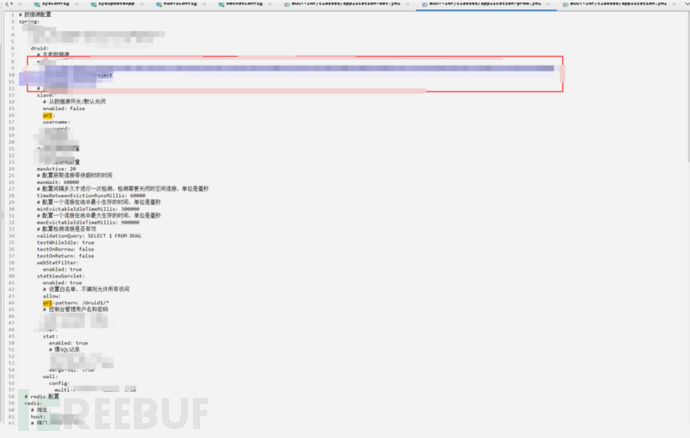

然后仔细翻翻,什么成分不用多说,虽然是很早以前备份的数据,但是近两年来没遭过重所以也就不改,正好便宜我们

然后仔细翻翻,什么成分不用多说,虽然是很早以前备份的数据,但是近两年来没遭过重所以也就不改,正好便宜我们

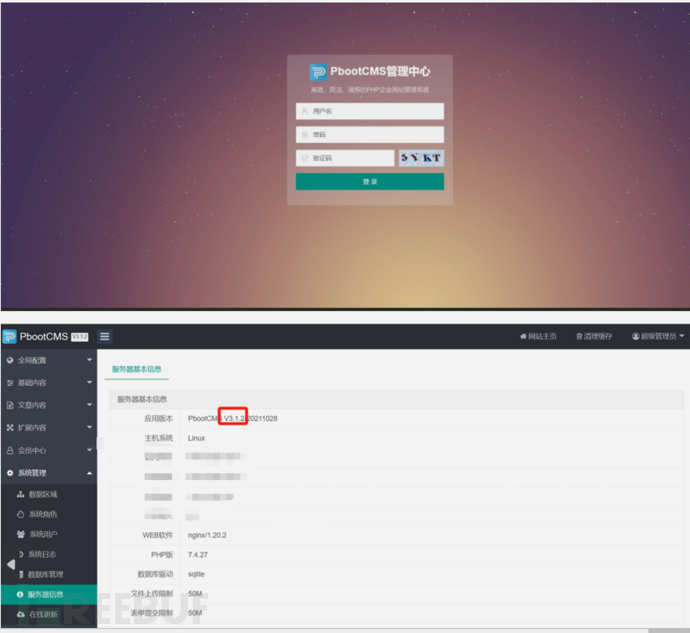

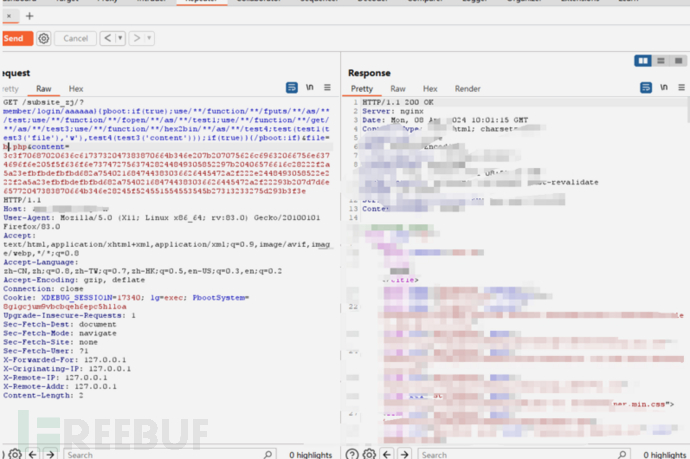

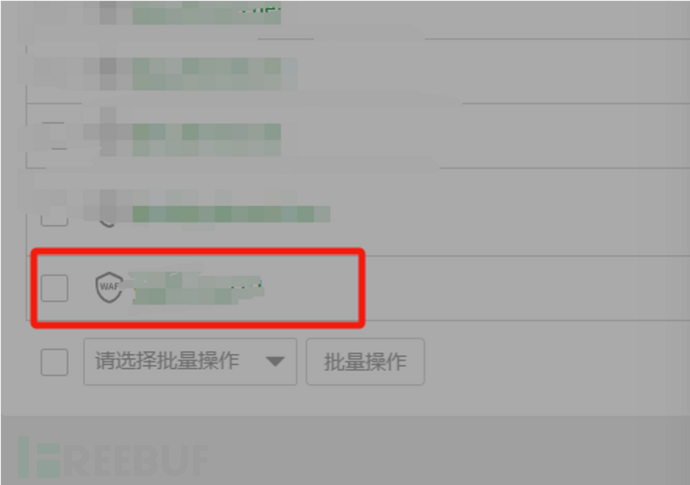

- 然后我们想直接去登它的主站,但是它给我们改了后台登录的接口名,但还好备份里有记录子站,但在这有一个坑就是,如果直接访问会被waf直接拦截,所以必须用hosts文件去绑定ip绕过waf,就在佬发布poc前一天,不然也不用费那么大功夫了,3.1.2版本存在任意文件上传

上传后门,蚁剑直连,拿到webshell,然后去看看主站改过的后台登录接口名,用户名密码直连,拿下

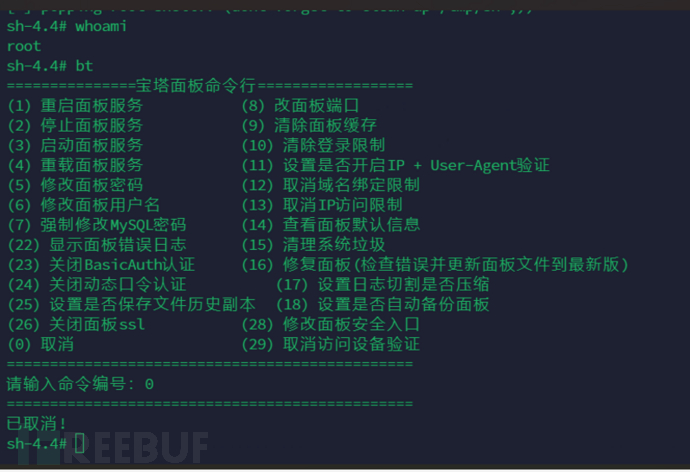

上传后门,蚁剑直连,拿到webshell,然后去看看主站改过的后台登录接口名,用户名密码直连,拿下 然后查看Linux内核,是一个5点几的版本,谷歌搜搜,直接提权自此拿到root

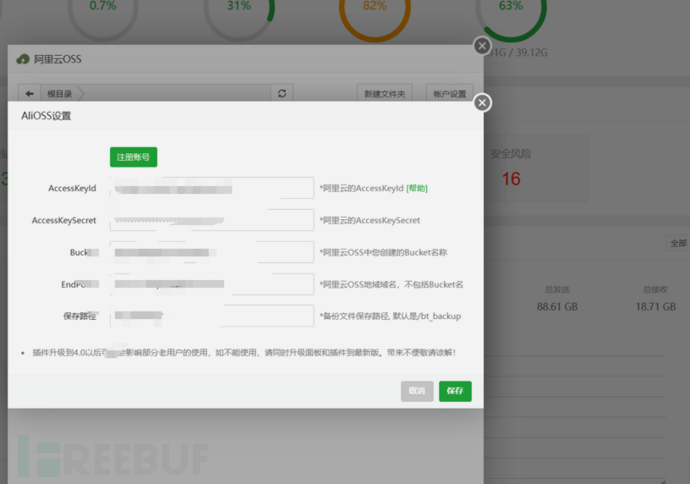

然后查看Linux内核,是一个5点几的版本,谷歌搜搜,直接提权自此拿到root 然后就去宝塔里面逛逛,发现它把阿里云也配在上面,那就勉为其难的连一下吧,管理员太累,直接先替他接管一会。

然后就去宝塔里面逛逛,发现它把阿里云也配在上面,那就勉为其难的连一下吧,管理员太累,直接先替他接管一会。

本来到这就结束了,然后吃完饭回来无聊就逛起宝塔来了,发现一个不一样的域名,点进去一看,呦吼,供应链,而且这家供应链连着卫健委,多家医院医疗平台都在用,但是没有密码,所以就暂时搁置了,但是我们想,既然它把这个站放在这个主机上,不可能什么东西都没有,这时候就想起前辈的忠告翻翻垃圾桶,果然有惊喜

看着就可疑,那就反编译一下,果不其然,这是源码,里面还有数据库配置文件,嘿嘿,那就不好意思了,连上去发现就是这个站的数据库,有大量医疗数据,还有用户名和密码,但是密码被哈希了无法还原,但是我们可以替换么是不是,先复制出来等会用完再给他还回去

看着就可疑,那就反编译一下,果不其然,这是源码,里面还有数据库配置文件,嘿嘿,那就不好意思了,连上去发现就是这个站的数据库,有大量医疗数据,还有用户名和密码,但是密码被哈希了无法还原,但是我们可以替换么是不是,先复制出来等会用完再给他还回去

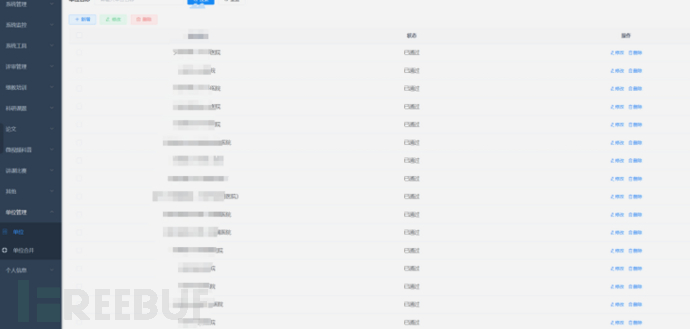

里面全部都是医院和卫健委的资料,到这全穿了

我们有想过内网漫游可惜就只有这一台主机没法漫游所有就只能到这了,没得打了

但是在这之后我们从另一个站点打穿了卫健委,由于过于敏感,同时数据量太庞大,为了提交所有数据,拖了库,紧急叫停了,被判违反规则,所以第二篇文章,得晚几个月再发,不然得遭重。

注:以上都是故事如有雷同,全是瞎编,请大家一定要遵守网络安全法,没有授权不要瞎搞。

本文为 独立观点,未经允许不得转载,授权请联系FreeBuf客服小蜜蜂,微信:freebee2022

被以下专辑收录,发现更多精彩内容

+ 收入我的专辑

+ 加入我的收藏

相关推荐