本文由 创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

本文由 创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

本文仅用于学习研究为目的,禁止用于任何非法目的,否则后果自负

漏洞背景

flux社区公布了kustomize-controller一处命令注入漏洞,拥有创建KubernetesSecrets、Service Accounts和Flux Kustomization对象的用户,可以通过在KubernetesSecret中嵌入shell脚本在kustomize-controller容器内执行命令。在多租户场景下,拥有创建kustomize-controller资源对象的用户,能够通过命令注入,在kustomize-controllerPods中运行命令,借用容器中的kubectl,能够使得经过身份验证的Kubernetes用户从低权限提权到集群管理员权限。

CVE-2021-41254被评估为8.8 HIGH。

漏洞分析与复现

漏洞分析

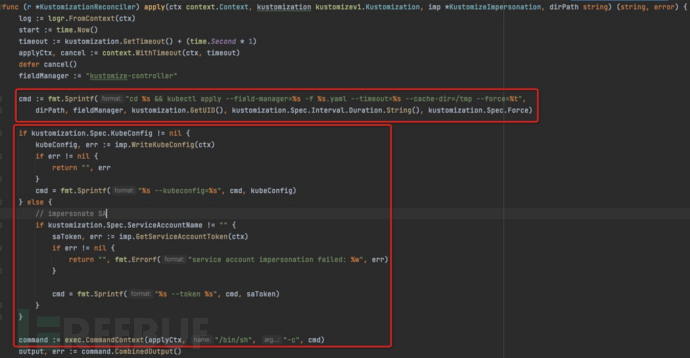

如下代码片段,拥有创建 KubernetesSecrets、Service Accounts和Flux Kustomization资源对象的用户,能够通过在saToken即KubernetesSecret中嵌入shell命令从而能够在容器中实现命令执行。且从代码中可以看到,容器中是有kubectl工具的。

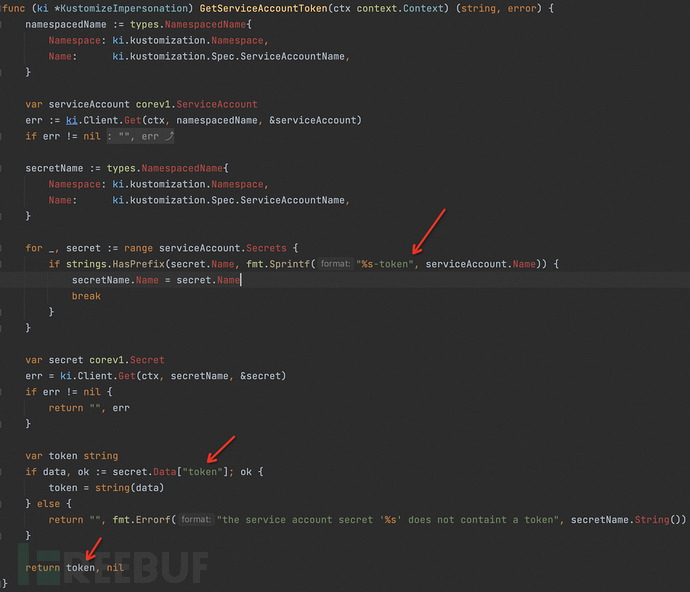

会直接使用GetServiceAccountToken获取到servica account token取值,然后将saToken的值直接拼接到cmd里执行

cmd = fmt.Sprintf("%s --token %s", cmd, saToken)

同时,代码中会校验下secretName和serviceAccountName的一致性,secretName的名字必须以serviceAccountName的名字开头

因此,我们可以尝试在saToken中嵌入恶意命令,从而产生命令执行的效果

通过登陆到kustomize-controller的Pod,可以看到镜像中是自带sh和kubectl命令的