CVE-2022-23648漏洞分析与复现

本文由 创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

本文由 创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

本文仅用于学习研究为目的,禁止用于任何非法目的,否则后果自负

漏洞背景

近日,社区公布了Containerd的一处针对宿主机的任意文件读取漏洞,漏洞编号CVE-2022-23648。当容器以Containerd CRI启动时,通过在镜像中包含特殊的配置,能够实现对宿主机文件进行任意读取。对于K8s集群而言,会绕过Pod Security Policy的安全机制,从而可能造成宿主机的敏感信息泄漏。

CVE-2022-23648漏洞被评估为中危漏洞,关于漏洞的详细信息,请参见CVE-2022-23648。

漏洞分析与复现

漏洞分析

此漏洞可能的攻击场景为,攻击者构造一个恶意的镜像,被拥有启动容器权限的用户引用,结合镜像中构造的一些恶意的远程数据读取能力,可能实现对宿主机的任意文件的读取。

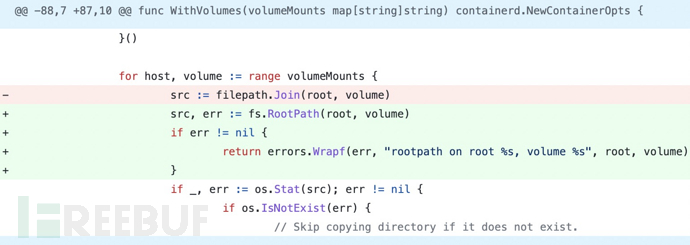

漏洞patch:

漏洞复现

此漏洞出现在containerd的cri插件中,因此,需要使用crictl工具复现,使用docker或者ctr均复现不成功。

需要提前安装crictl和cni插件:https://www.yinnote.com/containerd/。

首先,创建Dockerfile:

FROM ubuntu

VOLUME /../../../../../../../../etc/ssh或者:

FROM ubuntu

RUN ln -sf /etc/ssh /tmp/poc

VOLUME /tmp/poc构建镜像,并创建宿主机文件:

本文为 独立观点,未经允许不得转载,授权请联系FreeBuf客服小蜜蜂,微信:freebee2022

被以下专辑收录,发现更多精彩内容

+ 收入我的专辑

+ 加入我的收藏

相关推荐

文章目录