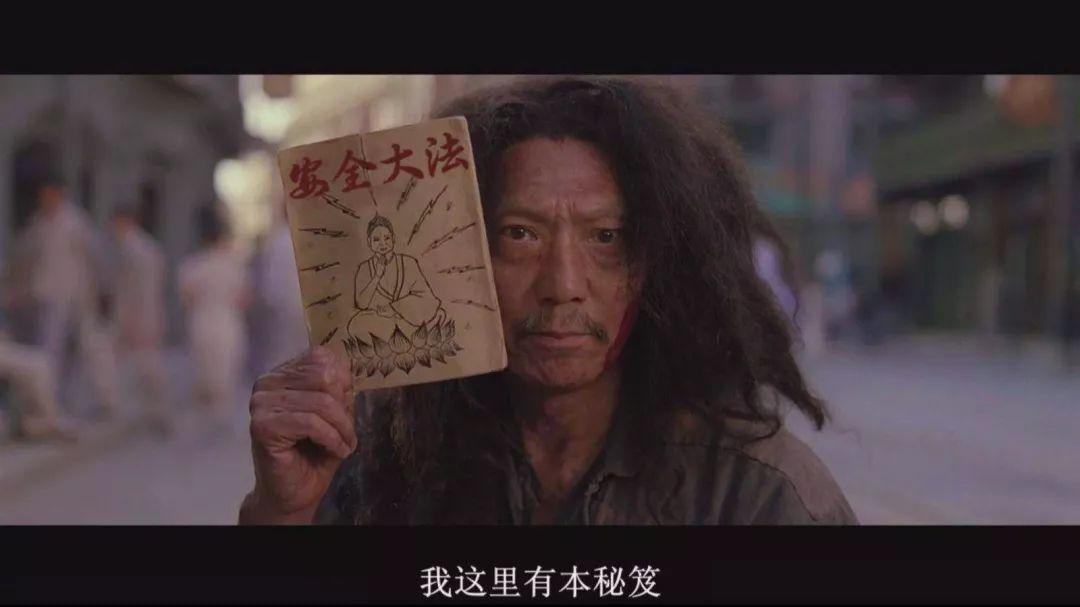

安全大法之先决篇:欲练此功,必明要诀

天之道损有余而补不足,数据安全大法乃天下武学总纲,分为上、下两卷,上卷为内功基础,下卷为武功招式,是信息化建设、数字化转型必备之宝典:注重内功修炼,固本培元,方能运气成劲,不畏寒暑;若勤练之,神功护体,大成者驭数而上。

此内功要想修炼好,要明确修炼此功的要诀是什么。

数据安全大法讲究随机应变,环环相扣。明确保护对象--数据后,要根据每一个阶段采用不同保护手段和防护思路,建立一个围绕数据生命周期的纵深防御理念。

此外,还要掌握这一采天地之精的窍门之法——零信任。

“零信任安全” 打破专注防御边界的旧思维,它以身份为中心进行动态访问控制,为用户、设备、应用程序、业务系统等物理实体建立统一的数字身份标识和治理流程,更加适应IT去边界化时代。掌握诀窍的精髓,还要遵循以下四个要诀:

第一重诀曰:灯下黑

关闭缺省、默认、不必要的服务、账号、端口、密码等,在互联网扫描中,让用户系统成为隐形战斗机。

第二重诀曰:与狼共舞

明确数据保护目标,以身份为基础,实现身份、行为和上下文的认证、授权和加密,形成由内而外的层次防御。

第三重诀曰:无阻断不安全

数据安全的特性是一次事故、永久丢失,数据安全防御模式是必须以阻断为基础的。

第四重诀曰:知白守黑

根据现有账号、操作、行为、习惯、策略,形成阻断防御模型,以此为模型,抵御一切不受信任的访问。

安全大法之易筋锻骨:

打通全身经脉,气循任、督两脉一周

内功修炼讲究调身、调息、调心。练就数据安全大法,掌握要诀,突破心法第一层后,接下来需打通全身经脉,气循任、督二脉。

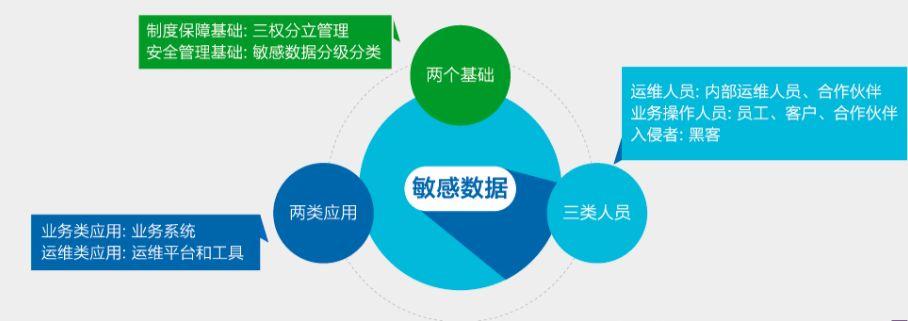

打通全身经脉:要做好两个基础,管理好两类应用,管理好三类人员

两个基础:

1)做好敏感数据分类分级机制:敏感数据分类在完成网络环境、主机环境和数据库环境的敏感性分类基础之上,对数据库内部的数据进行归类分级,使敏感数据管理聚焦到真正需要管理的敏感数据之上。

2)做好以三权分立为基础的制度保障:用户所需要保护的敏感数据,设立三权分立机制来保障敏感数据的安全性。

两类应用:

做好了敏感数据的分类分级和三权分立机制之后,就进入了敏感信息保护的日常管理。对业务单位的的业务信息系统和从事运维开发管理的运维开发类工具,从访问工具的合法性上来加以管理。

三类人员:

管好两类应用之外,还需要重点管理好三类人:业务操作人员、运维和开发队伍、入侵者和黑客。

气循任、督二脉:需重视内部安全+流动安全

任督二脉贯穿人全身,任督通,则百脉皆通, 数据安全大法也要着重内部安全和流动数据安全两部分进行建设。

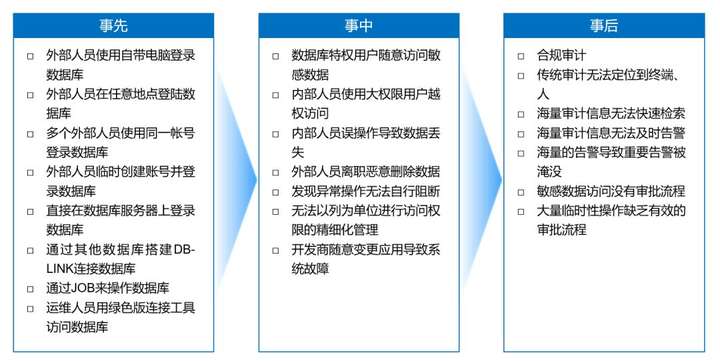

其中内部安全风险主要有:

基于内部安全的风险分析,美创推出了内部安全建设方案如下:

数据流动过程中的安全风险主要有:

基于数据流动过程中安全的风险分析,美创推出了流动数据安全建设方案如下:

安全大法之招式篇:内外兼修、神功大成

所谓九层之台,起于垒土,第一、二层乃此大法之内功,但想神功大成,还要从以下招式中习得正法。

第一式:外部威胁防护——数据库防火墙

数据库承载大量敏感核心数据,为保证数据安全,需要保证黑客进入到内网后、访问数据库前,对其行为进行发现和拦截。

黑客一般是利用应用或数据库漏洞来实现入侵,对此,在数据库前部署数据库防火墙,通过对数据库通信协议的解析,对黑客访问的上下文信息进行解析,利用白名单和SQL注入特征库进行威胁的发现和自动拦截,从而有效防止来自外部的入侵行为。

第二式:内部风险控制——数据库防水坝

敏感数据访问过去严重依赖密码和数据库自身的权限体系,但是,数据库虽有最小权限机制,可操作性太差、配置复杂。通过数据库防水坝在登录阶段,对密码、登录时间、地点、访问的数据表列等十多个要素进行验证,确保登录的用户身份是合法的;在访问过程中,数据库防水坝验证用户身份和访问行为,并与自身规则库进行比对,自动拦截未经授权的访问或越权访问等行为;对于删除重要的数据表等高危操作,予以拦截。

另外,数据库防水坝还具有运维动态脱敏的功能。不同的人权限不同,执行同一条命令返回的结果是完全不同的,拥有权限的人看到真实的数据,没有权限的人看到是经过脱敏处理的后的数据。

第三式:合规使用——数据脱敏

在开发测试、培训、教学、科研等领域使用数据必须经过脱敏,实现个人隐私保护。利用数据脱敏产品,对原始数据进行干扰、匿名化等处理形成新的数据集,使得新数据集不再明显地含有个人隐私信息,同时保持原始数据的分布特征。

第四式:数据追责溯源——数据库审计

为了保证操作的可追溯性,需要通过数据库审计,依据企业内部的数据访问策略对数据分级、分权限类型进行审计分析,可以通过审计设备制定相应审计策略,如:限制访问策略、特权访问等。如果有人违反相应的策略就会触发报警机制,防止权限滥用带来的巨大风险。

第五式:业务连续性—容灾备份

为了应对突发事件发生所导致的数据丢失,建设容灾备份机制必不可少,从而减少和避免灾难事件发生时所造成的损失必不可少。