“知名远程控制工具 TeamViewer 被黑!”

“黑客组织 APT41 已攻破 TeamViewer公司所有防护!”

“相关用户系统可能被非法访问!”

“不要使用!不要联网!不要访问!不要回答!”

……

相信安全圈的朋友这两天已经被这些消息刷屏了。其实微步在线一直在默默关注着包括该黑客团伙在内的上百个黑客组织。我们分析认为:

“近期Teamviewer被黑”的传闻,不是新闻而是旧闻,

只是一波“节奏”而已。

微步建议

相比关心TeamViewer是否被APT41控制,企业更应该加强日常对TeamViewer类远控工具的监控和管控;

相比关注APT41是否黑掉了TeamViewer公司,建议高科技公司(尤其是游戏和支付行业)关注自身网络是否被该团伙控制。

最后,重要的事情说三遍:莫慌,莫慌,莫慌。

Teamviewer门是怎么火的?

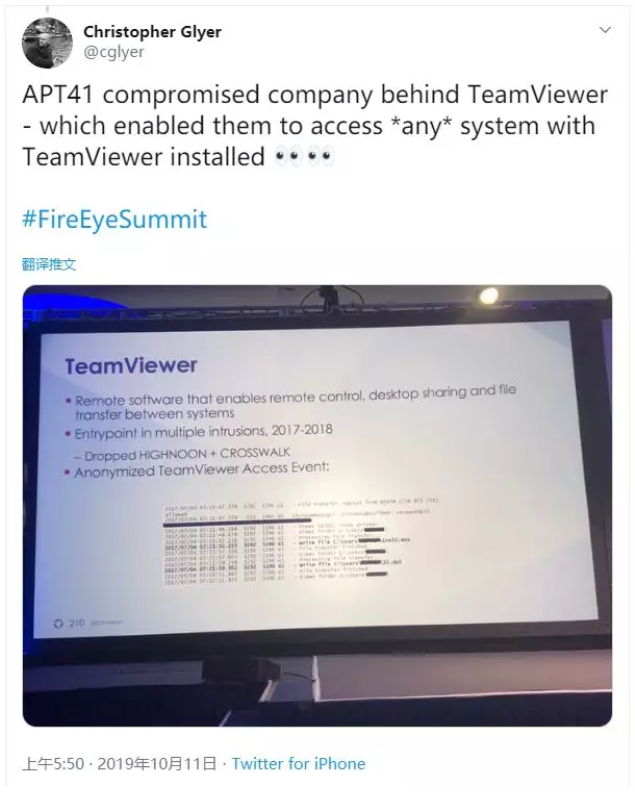

这起热炒事件的出处,是2019年10月11日的FireEye Summit大会。

美国火眼公司(FireEye)安全研究员在FireEye Summit大会分享了APT41黑客组织的故事,并提及该组织在2017至2018年期间的攻击活动中使用过TeamViewer工具。火眼公司首席安全架构师Christopher Glyer在转发相关内容时评论称“APT41入侵了TeamViewer公司,让他们能够任意访问安装有TeamViewer的系统”。

由于TeamViewer是目前最流行的远程工具之一,再加上个别自媒体推波助澜,这事迅速就火了。

真相果是如此?

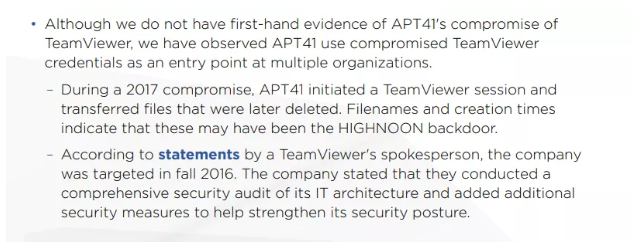

“我怀疑你被黑了,但我没有证据”

FireEye的首席安全架构师Christopher Glyer的话,并非完全没有道理。 2019年8月7日,火眼公开发布APT41组织的分析报告,报告指出该组织曾利用TeamViewer发起过攻击。而在早些时候的5月17日,德国《明镜周刊》发布新闻称该国科技公司Teamviewer曾于2016年遭遇来自黑客组织Winnti(即APT41)的攻击,Teamviewer自称及时发现并成功抵御了此次攻击活动,经排查未发现任何****或其他敏感信息泄露。

所以,“Teamviewer被APT41入侵并控制”,只是火眼引用了《明镜周刊》新闻进行的推断,并非是经过足够证据证实的结论。目前尚无公开的实质证据表明有黑客成功控制了TeamViewer公司并利用权限进行后续攻击,火眼员工在大会期间发布的言论应该只是基于早期事件的推论。

所以,“Teamviewer被APT41入侵并控制”,只是火眼引用了《明镜周刊》新闻进行的推断,并非是经过足够证据证实的结论。目前尚无公开的实质证据表明有黑客成功控制了TeamViewer公司并利用权限进行后续攻击,火眼员工在大会期间发布的言论应该只是基于早期事件的推论。

企业该怎么办?

大家不要慌,微步有情报

基于目前所掌握的信息,我们认为使用TeamViewer的用户因此被攻击的可能性较低。

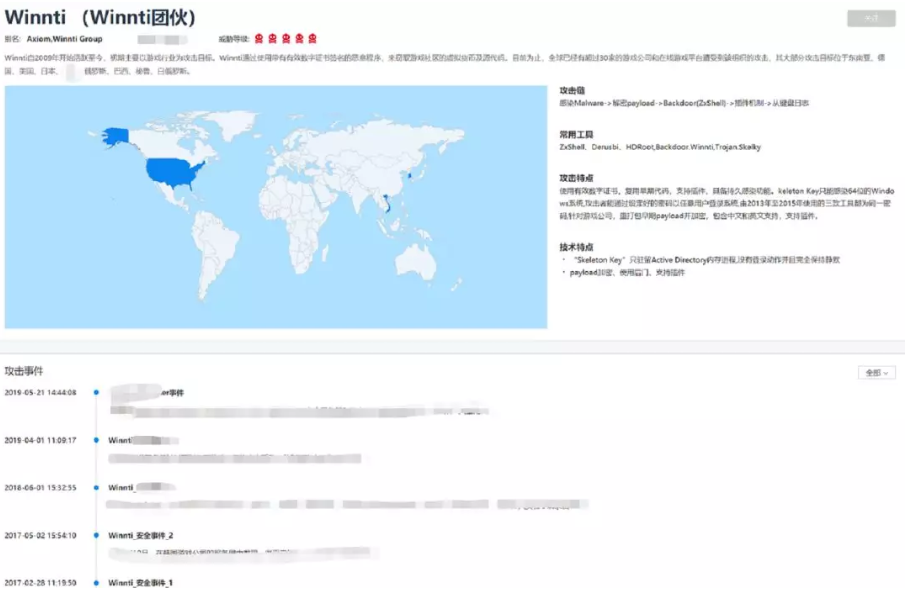

因此,我们建议企业不必过于慌张,同时建议关注TeamViewer官方网站的最新公告。对于微步在线的用户,我们的相关产品支持对利用TeamViewer攻击企业内网的攻击手法的检测,同时微步在线的黑客画像系统自多年以前就已经开始对APT41组织进行自动追踪和发现,目前已经掌握了数百条关于APT41的威胁情报。

需要检测APT41的OneDNS、TIP、TDPS、API用户,请关注产品的检出告警中是否存在“Winnti”、“PassCV”、“APT41”三种标签的相关告警,如果有,建议保持高度关注,并高优先级进行处置。

需要检测APT41的OneDNS、TIP、TDPS、API用户,请关注产品的检出告警中是否存在“Winnti”、“PassCV”、“APT41”三种标签的相关告警,如果有,建议保持高度关注,并高优先级进行处置。

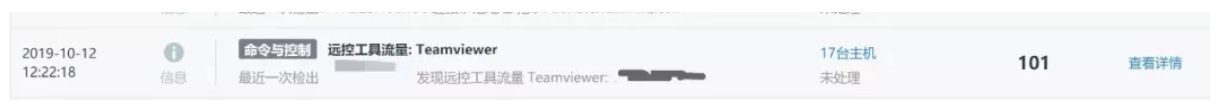

需要检测Teamviewer的TDP用户,可以关注产品中是否检出告警事件名为“远控工具流量:Teamviewer”的告警,如果有,建议高优先级进行处置。

需要检测Teamviewer的TDP用户,可以关注产品中是否检出告警事件名为“远控工具流量:Teamviewer”的告警,如果有,建议高优先级进行处置。

如尚未部署微步在线产品,建议试用OneDNS,一分钟检测是否受此事件影响。点此了解OneDNS

微步在线也会密切关注此次事件的最新动向,并结合微步在线安全云的海量数据,进一步挖掘与此事件及APT41相关的详细威胁情报。

APT41是谁?

APT41又名Winnti、PassCV和BARIUM,至少自2009年开始活跃,该组织主要针对欧美和亚洲地区的高科技、游戏、金融、电信、媒体、高等教育、旅行服务和医疗保健等行业进行网络攻击,其目的为窃取合法的代码签名证书、游戏源码,以及出于经济动机。

该组织攻击手法高超,曾滥用大量数字证书,使用过上百种恶意软件,其中还包含Rootkit和Bootkit。此外,该组织还善于进行供应链攻击,其中影响较大且极具代表性的包含2017年的XshellGhost(Netsarang公司官方发布的Xshell被植入后门)和CCleanerGhost(Piriform公司官方发布的CCleaner被植入恶意代码)攻击事件,以及2018年的利用华硕官方服务器和数字签名推送恶意软件的ShadowHammer攻击事件。

微步在线已持续关注该组织数年时间,早在2018年6月份就曾向客户发布威胁情报通报《**高科技和游戏等行业的数十个目标被APT团伙Winnti攻陷》以及相关报告,对该组织的攻击活动进行了预警和通报。微步在线威胁检测平台(TDP)、威胁情报管理平台(TIP)、OneDNS、威胁情报云API均早已支持对该组织攻击活动的检测。